APT攻击SideWinder APT组织针对中国和巴基斯坦持续攻击ScarCruft组织利用恶意文档投递RokRat木马印度白象组织向我国发起网络钓鱼攻击针对中东和南亚政府的新APT组织Golden 2023-5-26 09:11:6 Author: 白泽安全实验室(查看原文) 阅读量:48 收藏

APT攻击

攻击活动

波兰多家新闻网站遭到DDoS攻击或与俄罗斯黑客有关

数据泄露

攻击者于黑客论坛泄露7000万Luxottica客户的个人信息

恶意软件

著名的屏幕录制软件iRecorder被木马化用于分发AhRAT

勒索软件

Rheinmetall遭遇Black Basta勒索软件攻击

APT攻击

SideWinder APT组织针对中国和巴基斯坦持续攻击

近日,Group IB和Bridewell的研究人员在一份联合报告中指出,具有印度背景的APT组织SideWinder正在持续攻击位于我国和巴基斯坦境内的实体组织。其中,SideWinder主要利用鱼叉式网络钓鱼作为初始入侵手段,且该组织的动机被认为与印度国家利益有关。在本次攻击过程中,攻击者主要利用了由55个域名和IP地址组成的钓鱼网络,这些域名表明SideWinder已经将目光投向了巴基斯坦和我国的金融、政府和执法机构,以及专门从事电子商务和大众传媒的公司。2023年2月初,Group-IB首先披露了SideWinder疑似在2021年6月至2021年11月期间针对亚洲61个政府、军队、执法部门和其他组织的证据。近期,该组织还被观察到,在针对巴基斯坦政府组织的攻击中利用了一种称为基于服务器的多态性的技术。最近新发现的域名则模仿了巴基斯坦、中国和印度的政府组织,其特点是在WHOIS记录和类似的注册信息中使用了相同的值。托管在其中一些域名上的是以政府为主题的诱饵文档,旨在诱导用户下载未知的恶意载荷,并且这些文件大部分于2023年3月从巴基斯坦上传到VirusTotal。值得一提的是,研究人员还发现了一个Windows快捷方式(LNK)文件,该文件欺骗了清华大学的电子邮件系统并于2022年11月下旬从北京上传到VirusTotal。另外,研究人员在进一步调查后,还发现了一个恶意的Android APK文件,该文件于2023年3月从斯里兰卡上传到VirusTotal。这个流氓安卓应用程序冒充“Ludo Game”,并提示用户授予其访问联系人、位置、电话日志、短信和日历的权限,有效地发挥了间谍软件的功能,最终可获取用户的敏感信息。SideWinder组织的部分域名关联图如下图所示。

来源:

https://www.group-ib.com/blog/hunting-sidewinder/

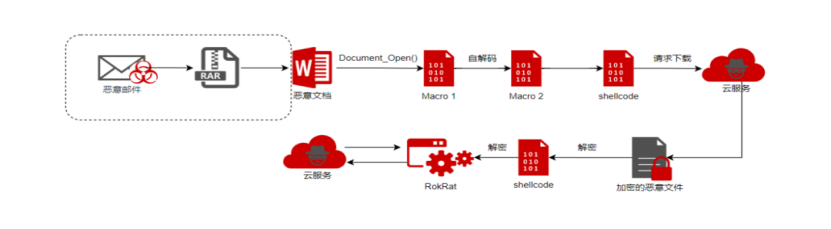

ScarCruft组织利用恶意文档投递RokRat木马

近期,360的研究人员监测到ScarCruft组织正假借“付款申请表”等恶意文档向目标投递RokRat恶意软件。ScarCruft(又称APT37)是一个来自于东北亚地区的境外APT组织,最早可追溯至2012年,至今仍保持活跃状态。RokRat则是ScarCruft使用的基于云的远程访问工具,自2016年开始便一直被该组织在多个攻击活动中所利用。研究人员表示,本次攻击始于韩语编写的恶意文档的钓鱼邮件。当受害者启用恶意文档中的宏代码后,便会从Macro1的硬编码数据中动态解密出第二个宏代码Macro2。Macro2接着将硬编码的第一阶段Shellcode注入到Notepad.exe中,之后从攻击者控制的云服务下载加密载荷并对其解密,得到第二阶段Shellcode,最后Shellcode解密硬编码数据获得RokRat恶意软件。经过对比分析,此次捕获的RokRat编译日期是2022年12月22日,应该是ScarCruft目前使用的RokRat的最新版本。该版本较以前而言发生了几处改变:1)在检测AV上,在获取进程信息时,增加了AV检测,如果检测到360安全卫士相关进程,后续部分恶意功能不会执行;2)痕迹清理上,在清理目标系统痕迹时执行的命令发生改变,也意味着持久化方式改变;3)利用CMD命令获取系统信息上,在原基础上增加了获取%localappdata%和%allusersprofile%目录下的文件信息;4)文件窃取上,添加了文件类型过滤代码;5)云服务上,未使用Box云服务;攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/RjvwKH6UBETzUVtXje_bIA

印度白象组织向我国发起网络钓鱼攻击

近日,安天的研究人员捕获到了印度白象(又名摩诃草)组织针对我国相关单位的一起网络钓鱼攻击活动。在本次活动中,攻击者依然首先向目标投递了包含恶意附件的钓鱼邮件,附件内为一个包含恶意LNK文件的压缩包,而LNK文件则伪装成pdf文档以诱导用户打开执行,进而下载名为"OneDrive.exe"的BADNEWS远控木马,其最终目的是实现对目标系统的信息窃取、远程控制。期间,BADNEWS木马执行时,还会首先判断机器的时区。若检测结果为中国标准时区,则会进行后续恶意操作。此外,安天经进一步关联分析后发现,近期的LNK系列攻击(包括近期针对南亚地区军事政治等目标的网络攻击),均由印度的白象APT组织发起,且活动关联到的商业远控工具如Remcos,也是通过LNK类型诱饵,或文件名以军政题材命名的EXE程序、钓鱼网站等作为攻击前导,为此攻陷、注册了相当数量的网络基础设施来支撑其后续载荷分发和控制通联。

来源:

https://mp.weixin.qq.com/s/g8oSytVgRSV2773kwZYUHA

针对中东和南亚政府的新APT组织GoldenJackal

近日,卡巴斯基的研究人员披露了一个名为GoldenJackal的APT团伙正以中东和南亚的政府、外交等实体组织为目标,开展大规模网络攻击活动。该团伙自2020年中期以来就被卡巴斯基持续监测,其具有较高的能力和隐蔽性。该团伙的攻击范围主要集中在阿富汗、阿塞拜疆、伊朗、伊拉克、巴基斯坦和土耳其,使用定制的恶意软件窃取数据、通过可移动驱动器在系统间传播和进行监控。GoldenJackal疑似活跃了至少四年,但其起源或与已知攻击者的关联尚不清楚,但其作案手法表明其具有间谍动机。此外,该组织试图保持低调并消失在阴影中,这也是国家支持的黑客组织的特征之一。值得注意的是,该组织与俄罗斯的APT组织Turla在某些战术上有所重叠。

来源:

https://securelist.com/goldenjackal-apt-group/109677/

Kimsuky组织再次使用高级侦察恶意软件

近日,SentinelOne的研究人员披露了具有朝鲜背景的APT组织Kimsuky,使用一款名为RandomQuery的定制恶意软件发起侦察和信息窃取攻击行动。研究人员表示,这场正在进行的定向攻击主要针对信息服务以及支持朝鲜人权活动和脱北者的组织。Kimsuky自2012年以来一直活跃,其目标模式与朝鲜的运营指令和优先事项相一致。其情报收集任务涉及了多种恶意软件的使用,包括另一种侦察程序ReconShark。该组织最新的活动于2023年5月5日开始,并利用了一个专门设计用于枚举文件和窃取敏感数据的RandomQuery变体。RandomQuery与FlowerPower和AppleSeed一起,是Kimsuky武器库中最常分发的工具之一,前者既是一个信息窃取者,也是一个用于分发远程访问木马(如TutRAT和xRAT)的渠道。这些攻击以钓鱼邮件开始,邮件声称来自Daily NK,这是一个总部位于首尔、涵盖朝鲜事务的知名在线出版物,以诱使潜在目标打开一个Microsoft Compiled HTML Help(CHM)文件。当受害者启动了CHM文件,就会执行Visual Basic脚本,该脚本向远程服务器发出HTTP GET请求以检索第二阶段的有效载荷。然后,恶意软件就会继续从不同的文件夹中获取系统元数据、正在运行的进程、已安装的应用程序和文件,并将这些数据进行Base64编码后,传输回C2服务器。与攻击活动相关的域名注册时间表如下图所示。

来源:

https://www.sentinelone.com/labs/kimsuky-ongoing-campaign-using-tailored-reconnaissance-toolkit/

披露Donot的样本

近日,研究人员披露了Donot组织的恶意样本,IOC信息如下所示。

Filename:List of Invitees.doc

MD5:cef71aa37222d5bfd42c8b0cf2c0ead8

URL:hxxp://liketaker.xyz/9nk8DQS9dFhOAkjE/bwyPS94u0QGIgITe.php

来源:

https://twitter.com/shadowchasing1/status/1659500421638144006

攻击活动

波兰多家新闻网站遭到DDoS攻击或与俄罗斯黑客有关

近日,据路透社报道,数家波兰新闻网站遭到分布式拒绝服务(DDoS)攻击,当局称这可能是俄罗斯的黑客组织所为。据PAP报道,受影响的网站包括Gazeta Wyborcza、Rzeczpospolita和Super Express等日报的网站。Wyborcza和新闻网站wPolityce.pl在Twitter上确认它遭到了攻击。就此事件俄罗斯外交部并没有立即回复通过电子邮件发送的置评请求。

来源:

https://www.reuters.com/world/europe/polish-news-websites-hit-by-ddos-attacks-2023-05-18/

数据泄露

攻击者于黑客论坛泄露7000万Luxottica客户的个人信息

近日,Luxottica已确认其合作伙伴之一在2021年遭遇数据泄露,该泄露的数据库本月在黑客论坛上免费发布后暴露了7000万客户的个人信息。Luxottica是世界上最大的眼镜公司、眼镜和处方镜框制造商,拥有雷朋、奥克利、香奈儿、普拉达、范思哲、杜嘉班纳、巴宝莉、乔治阿玛尼、迈克尔科尔斯等众多的知名品牌。此外,该公司还在美国经营一家视力保险公司Eyemed。2022年11月,现已解散的“Breached”黑客论坛的一名成员试图出售声称是2021年的数据库,其中包含与美国和加拿大的Luxottica客户相关的3亿条个人信息记录。据卖家称,该数据库包含客户的个人信息,例如电子邮件地址、名字和姓氏、地址和出生日期。

来源:

https://www.bleepingcomputer.com/news/security/luxottica-confirms-2021-data-breach-after-info-of-70m-leaks-online/

恶意软件

著名的屏幕录制软件iRecorder被木马化用于分发AhRAT

近日,ESET的研究人员发现,一款在Google Play中获得超过50,000次下载的屏幕录制应用程序在去年通过更新被木马化。该应用程序“iRecorder –Screen Recorder”最初于2021年9月在Google Play上发布,没有恶意功能。去年8月更新到1.3.8版本时,应用程序被注入了基于AhMyth开发的的名为AhRat的远程访问木马。根据研究人员表示,AhRAT尚未在其他地方被发现,但是,该木马可以使用麦克风录制音频并从受感染的设备中泄露录音和其他文件,这表明其符合间谍用途。AhMyth是APT36组织之前使用的跨平台RAT,但在此事件中观察到的AhRat无法与任何已知的高级持续威胁(APT) 相关联。然而,该软件的第一个恶意版本却包含AhMyth RAT恶意代码的未修改部分。而第二个版本则包含定制的AhRat代码。与原始的AhMyth RAT相比,这两个版本仅包含一组有限的恶意功能,其可以泄露通话记录、联系人和消息、发送消息、跟踪设备位置、获取设备上的文件列表、录音和拍照。因为iRecorder拥有在设备上录制音频和访问文件的必要权限,从而使恶意软件能够毫无障碍地运行。根据从其命令与控制(C&C)服务器收到的命令,该恶意软件还可以泄露音频和视频文件、文档、网页和存档文件。

来源:

https://www.welivesecurity.com/2023/05/23/android-app-breaking-bad-legitimate-screen-recording-file-exfiltration/

勒索软件

Rheinmetall遭遇Black Basta勒索软件攻击

近日,据报道,德国军工巨头Rheinmetall AG遭遇了Black Basta勒索软件攻击,导致其部分业务受到影响。该公司在其官方网站上发布了一份声明,称其位于巴西、墨西哥和美国的子公司受到了网络攻击,导致其IT系统部分或全部停止运行。BlackBasta近日还在其勒索网站发布了其窃取的数据样本,公布的数据样本包括保密协议、技术示意图、护照扫描件和采购订单。该公司表示,目前正在与当地网络安全局合作,以尽快恢复正常运营,并评估攻击造成的损失。

来源:

https://securityaffairs.com/146571/cyber-crime/rheinmetall-black-basta-ransomware-attack.html

往期推荐

Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击——每周威胁情报动态第128期(05.12-05.18)

Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动——每周威胁情报动态(05.05-05.11)

Charming Kitten使用BellaCiao恶意软件针对多国开展攻击——每周威胁情报动态第126期(4.28-5.04)

Educated Manticore使用PowerLess针对以色列开展攻击——每周威胁情报动态第125期(4.21-4.27)

如有侵权请联系:admin#unsafe.sh