导语:手机指纹暴力破解攻击影响所有安卓设备和部分iOS设备。

手机指纹暴力破解攻击影响所有安卓设备和部分iOS设备。

暴力破解攻击是指通过多次尝试的方法来破解口令、密码、密钥,以获取账户、系统、网络等的非授权访问。腾讯玄武实验室与浙江大学研究人员提出一种针对手机指纹保护的暴力破解攻击方法——BrutePrint,可暴力破解智能手机指纹以绕过用户认证,并控制设备。

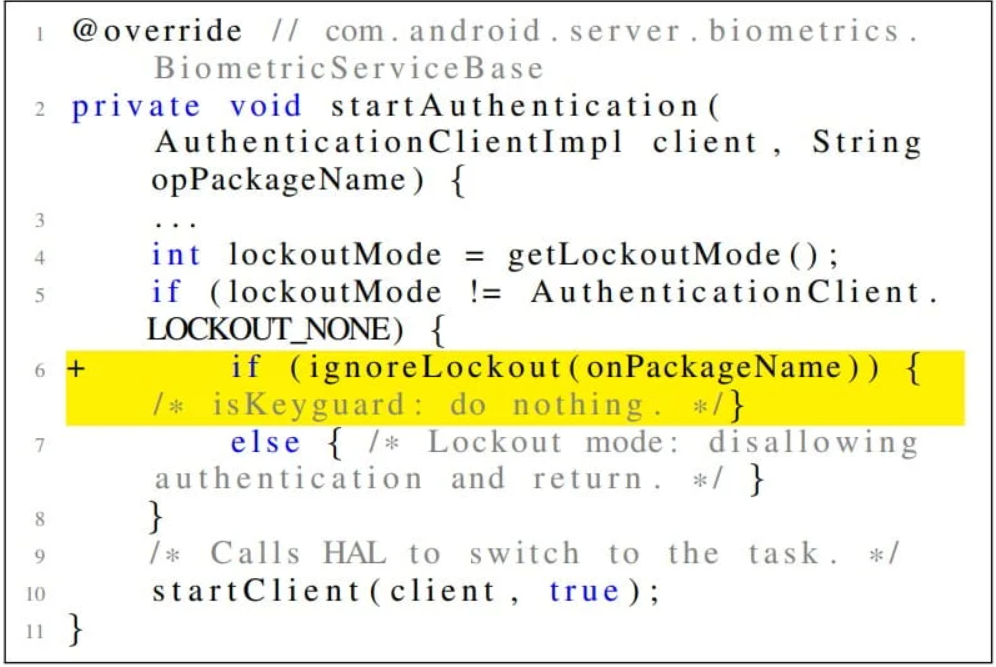

研究人员利用了2个0 day漏洞来绕过智能手机上现有的针对暴力破解的防护措施,比如尝试次数限制和活性检测。这两个漏洞分别是Cancel-After-Match-Fail (CAMF,匹配失败后取消)和Match-After-Lock (MAL,锁定后匹配)。研究人员发现指纹传感器的串行外设接口(Serial Peripheral Interface,SPI)上的生物数据未得到充分的保护,可以通过中间人攻击(MITM)来劫持指纹图像。

BrutePrint攻击

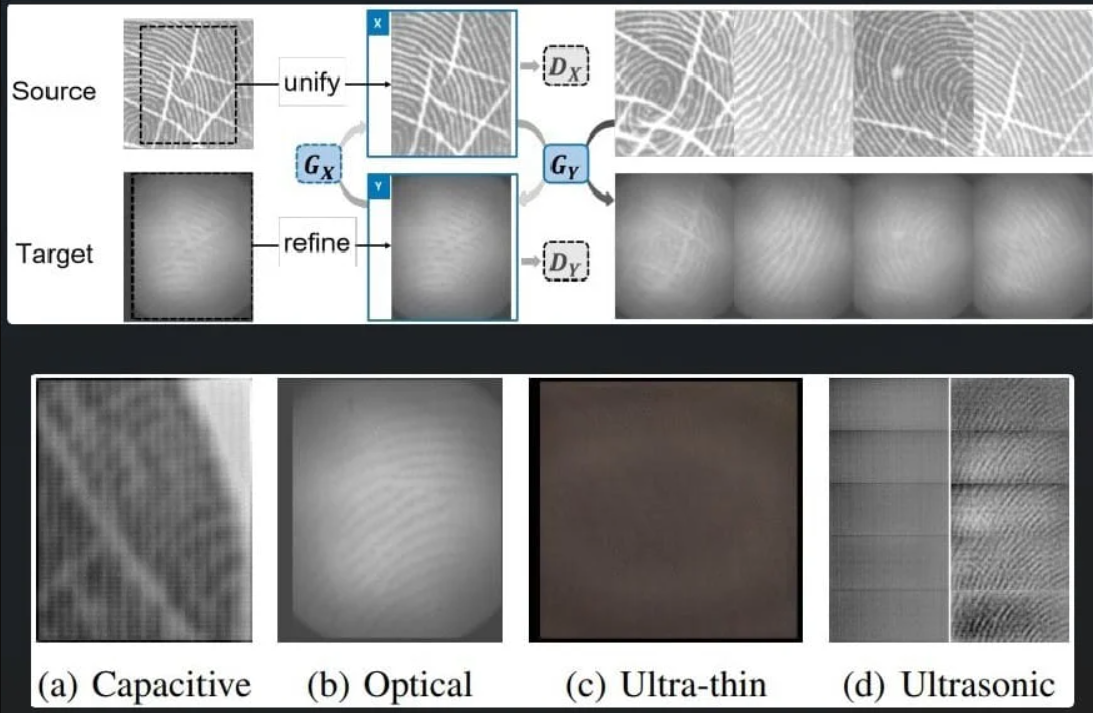

BrutePrint攻击的原理是向目标设备提交无数次的指纹图像直到与用户定义的指纹匹配。

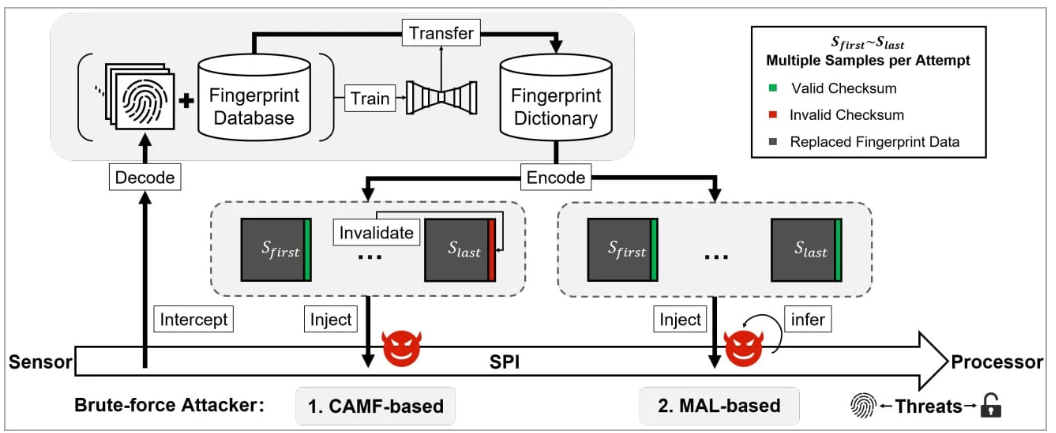

图 BrutePrint攻击

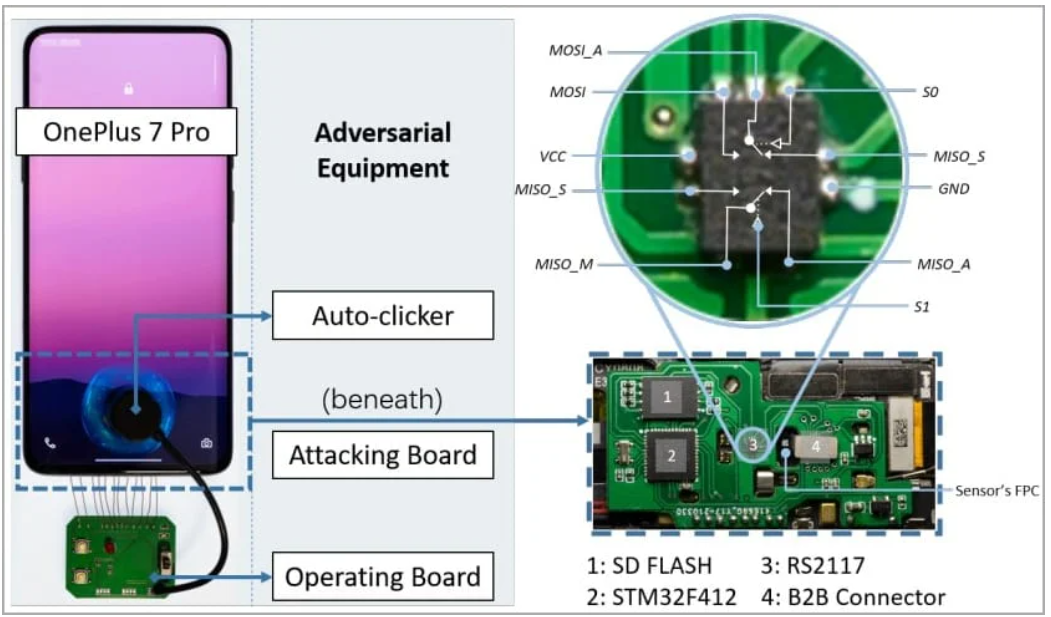

BrutePrint攻击的攻击者需要有目标设备的物理访问权限,并能够访问指纹数据库,如学术研究数据库或泄露的指纹数据库,以及大约15美元的攻击设备。

图 发起BrutePrint攻击所需的设备

与密码破解不同,指纹匹配使用的是参考门限而非特定值,因此攻击者可以通过操纵False Acceptance Rate (FAR,错误接受率)来增加接收门限,并更加容易得创建匹配的指纹。

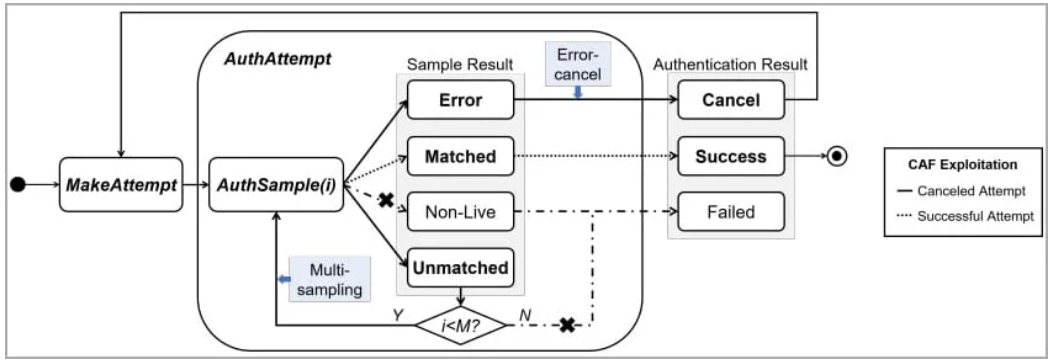

BrutePrint攻击位于指纹传感器与可信执行环境(TEE)之间,利用CAMF漏洞来操纵智能手机指纹认证的多点采样和错误取消机制。CAMF在指纹数据上注入一个错误的校验和以停止认证过程。因此,攻击者可以在目标设备上不断尝试指纹输入,但手机保护机制并不会记录错误的尝试次数,最终实现无限次的尝试。

图 CAMF漏洞攻击逻辑

MAL漏洞使得攻击者可以推断出指纹图像的认证结果,即使设备处于锁定模式。

图 引发MAL漏洞的机制

锁定模式是连续多次输入指纹解锁失败的一种保护机制。在锁定时间内,设备不会接受解锁请求,但MAL漏洞可以帮助绕过这一限制。

BrutePrint攻击使用neural style transfer(神经风格迁移)系统将数据库中的所有指纹图像转换为看似是设备传感器扫描的。

图 根据传感器类型改进图像

实验数据

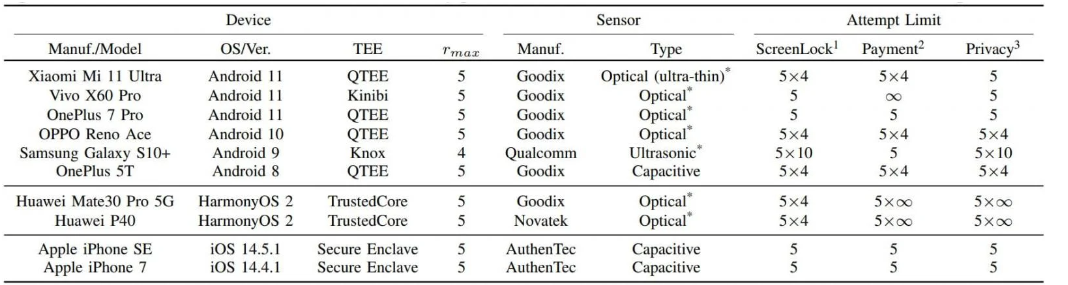

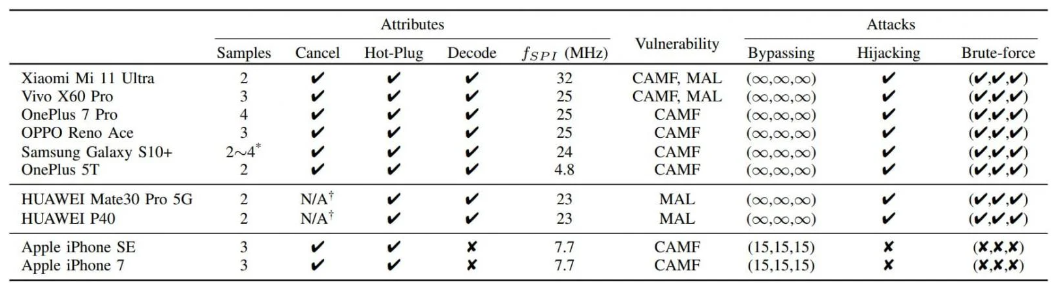

研究人员在10款主流智能手机上对BrutePrint和SPI MITM攻击进行了测试,并成功在所有安卓和鸿蒙设备上实现了无限制尝试次数,并在iOS设备上实现了额外的10次尝试。

图 测试的设备

因为在安卓设备上实现了无限的测试次数,因此只要有足够的时间,攻击者就可以暴露破解安卓设备指纹,并解锁设备。

在iOS设备中,虽然iPhone SE和iPhone 7受到CAMF漏洞的影响,但研究人员只能将指纹攻击的尝试次数增加到15次,还不足以暴露破解指纹并解锁设备。

图 测试结果

对于SPI MITM 攻击,所有受测的安卓设备都可以劫持用户指纹图像,但iPhone不受到该攻击的影响,因为iPhone加密了SPI上的指纹数据,所以拦截数据对攻击没有任何意义。

实验表明,如果设备中只录入了一份指纹,那么完成BrutePrint攻击所需的时间在2.9小时到13.9小时之间。如果目标设备中录入了多个指纹,那么暴力破解所需的时间会减少到0.66小时到2.78小时之间。

图 暴力破解指纹所需时间

结论

总的来看,BrutePrint在针对普通用户的攻击来说可能性不大。但对于犯罪分子和执法机构来说,BrutePrint暴力破解具有现实意义。犯罪分子可以通过暴力破解解锁被窃的设备,并提取出其中的数据。而执法机构通过暴力破解攻击可以在调查取证过程中绕过设备的安全防护。

本文翻译自:https://arxiv.org/pdf/2305.10791.pdf https://www.bleepingcomputer.com/news/security/android-phones-are-vulnerable-to-fingerprint-brute-force-attacks/ 如若转载,请注明原文地址