简介

迫于目前现有的weblogic工具没怎么更新、payloayjdk适用版本等问题,所以基于superman18、sp4zcmd等项目,写一个weblogic工具,工具运行版本要求jdk 8(深信服深蓝实验室天威战队强力驱动)

免责声明

本工具仅能在取得足够合法授权的企业安全建设中使用,在使用本工具过程中,您应确保自己所有行为符合当地的法律法规。如您在使用本工具的过程中存在任何非法行为,您将自行承担所有后果,本工具所有开发者和所有贡献者不承担任何法律及连带责任。除非您已充分阅读、完全理解并接受本协议所有条款,否则,请您不要安装并使用本工具。您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束。

支持漏洞

CVE-2023-21839(JNDI)CVE-2020-2551(JRMP)CVE-2020-2551CVE-2020-2555CVE-2020-2883CVE-2020-14882未授权访问CVE-2018-2894CVE-2018-2628(JRMP)CVE-2018-2893(JRMP)CVE-2018-3245(JRMP)CVE_2018_3252(JRMP)CVE_2018_3191CVE-2016-3510CVE-2016-0638CVE-2017-10271CVE-2017-3248(JRMP)CVE-2015-4852......

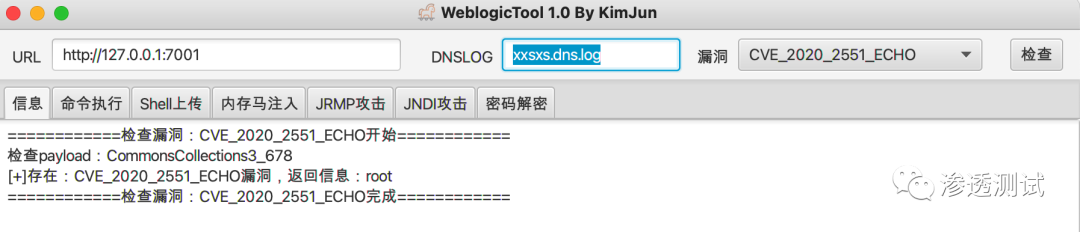

漏洞检测

支持最近的CVE-2023-21839漏洞T3&&IIOP,JNDI和JRMP类型漏洞需要填写自定义的dnslog地址,防止waf拦截常用的dnslog域名

JRMP攻击

jrmp类型的漏洞只能使用jrmp模块进行攻击,在vps上使用yso启动jrmp,工具中填入vps的jrmp地址即可

java -cp ./ysoserial.jar ysoserial.exploit.JRMPListener 9999 CommonsCollections3 'touch /tmp/1.txt' 命令执行

先检测漏洞是否存在

存在漏洞,可以执行命令,支持自定义返回数据编码格式

JNDI

与jrmp漏洞使用方法一样,需要启动vps服务端

内存马注入

目前支持哥斯拉4 Servlet Filter、冰蝎3.11 Servlet、蚁剑Custom Filter

密码解密

说明

支持Weblogic 3DES和AES解密

由于bcprov jar包签名问题,所以首次解密会出现异常:PBEWITHSHAAND128BITRC2-CBC SecretKeyFactory not available。需要手动下载

https://repo1.maven.org/maven2/org/bouncycastle/bcprov-jdk15on/1.56/bcprov-jdk15on-1.56.jar然后将文件存在本地安装的JDK路径下,例如E:\Java\jdk1.8.0_60\jre\lib\ex

仅用于技术交流,请勿用于非法用途。

技术交流

扫描下方二维码,并在验证信息中说明来意,文章仅供交流学习,本公众号不承担任何有关责任!

免责声明

该项目仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果。

获取方式

关注公众号,后台回复关键词 " 0522 "获取

该文章仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果,请各位遵守《中华人民共和国网络安全法》!!!

如有侵权请联系:admin#unsafe.sh