AhnLab 安全应急响应中心 (ASEC) 已确认 LokiLocker 勒索软件在韩国的分布。该勒索软件与 BlackBit 勒索软件几乎相同,它们的共同特征已在之前的博文中提及。这些相似性的总结 2023-5-20 14:39:15 Author: Ots安全(查看原文) 阅读量:43 收藏

AhnLab 安全应急响应中心 (ASEC) 已确认 LokiLocker 勒索软件在韩国的分布。该勒索软件与 BlackBit 勒索软件几乎相同,它们的共同特征已在之前的博文中提及。这些相似性的总结如下。

LokiLocker 和 BlackBit 之间的相似之处

伪装成svchost.exe

使用相同的混淆工具(.NET Reactor)

注册到任务调度程序和注册表(恶意软件的持久性)

勒索字条和加密后的新文件图标图像集

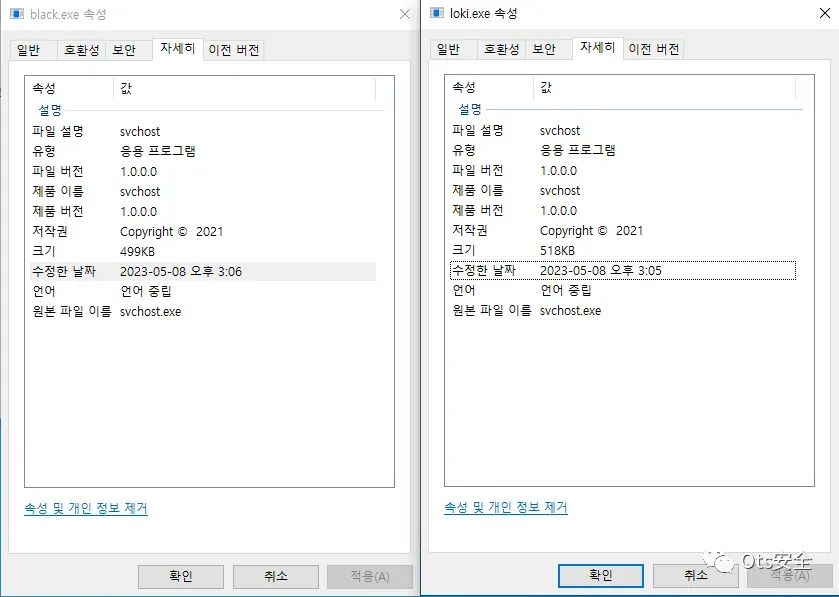

伪装成svchost.exe

上一篇文章中介绍的 BlackBit 勒索软件将自己伪装成 svchost.exe 文件。同样,最近发现的 LokiLocker 勒索软件也被发现伪装成 svchost.exe 文件。

使用相同的打包器(.NET Reactor)

.NET Reactor 用于混淆代码和阻止分析。通过查看解压后的 BlackBit 勒索软件,可以清楚地看出该恶意软件源自 LokiLocker 勒索软件。

注册到任务调度程序和注册表(恶意软件的持久性)

在他们的行为方面也发现了相似之处。下图显示 LokiLocker 勒索软件在开始其加密过程之前以“Loki”名称将自身注册到任务调度程序和注册表。勒索软件还会在开始加密之前生成勒索票据。之后,它会进行删除卷影等行为以防止恢复,以及旨在阻碍检测和泄露信息的行为。

勒索字条和加密后的新文件图标图像集

成功感染系统后,LokiLocker 在每个受感染的文件夹路径中创建一个名为 Restore-My-Files.txt 的赎金票据,其中包含以下消息。经确认,勒索字条和被感染文件的图标也与BlackBit勒索软件非常相似。

AhnLab 的反恶意软件 V3 可通过多种检测点检测和响应 LokiLocker 勒索软件,包括文件检测和基于行为的检测。为防止勒索软件感染,用户必须谨慎运行来自未知来源的文件,并确保使用反恶意软件程序扫描可疑文件,同时将程序更新到最新版本。AhnLab 的反恶意软件 V3 检测并阻止使用以下别名的恶意软件:

[文件检测]

勒索软件/Win.Loki.C5421356 (2023.05.03.00)

【行为检测】

Ransom/MDP.Delete.M2117

[IOC]

d03823a205919b6927f3fa3164be5ac5

参考阅读:

https://www.pcrisk.com/removal-guides/21572-loki-locker-ransomware

https://blogs.blackberry.com/en/2022/03/lokilocker-ransomware

https://blog.cyble.com/2023/05/03/blackbit-ransomware-a-threat-from-the-shadows-of-lokilocker/

https://malwaretips.com/blogs/remove-loki-locker-ransomware-virus/

https://www.msspalert.com/cybersecurity-research/lokilocker-ransomware-may-use-false-flag-to-avoid-identification/

点它,分享点赞在看都在这里

如有侵权请联系:admin#unsafe.sh