介绍SideWinder APT,也称为 Rattlesnake、Hardcore Nationalist (HN2) 和 T-APT4,是最古老的民族国家威胁组织之一,据信起源于印度。至少从 201 2023-5-20 14:39:11 Author: Ots安全(查看原文) 阅读量:56 收藏

介绍

SideWinder APT,也称为 Rattlesnake、Hardcore Nationalist (HN2) 和 T-APT4,是最古老的民族国家威胁组织之一,据信起源于印度。至少从 2012 年开始,该组织就一直在对亚太地区的政府组织进行网络间谍攻击。2022 年 6 月,Group-IB 发现了该组织最新的自定义工具SideWinder.AntiBot.Script,该工具曾用于先前记录的网络钓鱼针对巴基斯坦组织的袭击。SideWinder 以其在短时间内执行数百次间谍活动的能力而著称。

在主动威胁搜寻行动中,Group-IB威胁情报团队在基础设施上发现了归因于 APT SideWinder 的备份档案。2021 年的档案之一包含多个旨在针对东南亚政府机构的网络钓鱼项目,其中包括模仿缅甸中央银行的虚假网站。根据编辑相关网络钓鱼页面的日期,Group-IB 团队能够重建 SideWinder 在 2021 年 6 月至 2021 年 11 月期间网络钓鱼操作的大致时间线。由于网络钓鱼资源是由 Group-IB 团队从备份存档中检索的,SideWinder 的攻击有可能更早开始。

通过对 SideWinder 恶意基础设施的进一步分析,Group-IB 团队编制了该组织61 个潜在目标的列表,其中包括阿富汗、不丹、缅甸、尼泊尔的政府、军事、金融、执法、政治、电信和媒体组织,和斯里兰卡。目前尚不清楚这些网络钓鱼活动是否成功。有趣的是,Group-IB 分析师发现了两个模仿加密公司的网络钓鱼项目。SideWinder 对加密货币日益增长的兴趣可能与最近印度监管加密市场的尝试有关。

2023 年 2 月,Group-IB 的威胁情报团队发布了一份关于 APT 组织 SideWinder 进行的先前未知的网络钓鱼攻击的技术报告:老蛇新皮:2021年6-11月SideWinder APT活动分析. 与往常一样,Group-IB 的客户和合作伙伴是第一个通过 Group-IB 的界面访问该报告的人威胁情报平台.

其中之一是“Bridewell”,一家总部位于英国的领先网络安全服务公司,也是 Group-IB 在欧洲的长期 MSSP 合作伙伴。我们来自 Bridewell 的同事一直在使用 Group-IB 的威胁情报,数字风险保护, 和攻击面管理支持他们向客户提供的网络安全服务的解决方案。

Bridewell 的内部威胁情报专家阅读 Group-IB 的报告在 SideWinder 上,并得出了他们自己关于 SideWinder 的重要发现。Bridewell 团队与我们的威胁情报部门分享了这些信息,从而形成了这篇联合博客文章。通过汇集两家公司的研究能力,我们开发并描述了新的狩猎方法,以便我们能够更有效地追踪最多产的 APT 组织之一。

Group-IB 和 Bridewell 的联合研究描述了如何使用公开可用的工具来监控已知的 SideWinder 基础设施,并揭示可用于未来攻击的新恶意服务器。

这篇博文提供了以前未知的属于 APT SideWinder 的基础设施的详细信息。此外,Group-IB 和 Bridewell 研究人员分享了Shodan的搜寻规则,以帮助网络安全专家、威胁搜寻者和企业网络安全团队抢先制止并防止 SideWinder 攻击。

主要发现

SideWinder 的服务器可以使用这篇博文中描述的几种搜索规则来检测。

Group-IB 和 Bridewell 检测到55 个以前未知的 IP 地址,SideWinder 可以在未来的攻击中使用这些地址。已识别的网络钓鱼域模仿新闻、政府、电信和金融部门的各种组织。

SideWinder 使用已识别的服务器作为模仿巴基斯坦、中国和印度政府组织的域的 A 记录。这些域列在“谁是 SideWinder 的潜在目标?”这篇博文的一部分。

我们发现了一个适用于 Android 设备的 APK 样本。该示例类似于 Group-IB 的博客文章中提到的示例SideWinder.AntiBot.Script.

跟踪 SideWinder 的基础设施

狩猎规则说明

多年来,SideWinder 一直使用一种独特的方法来部署和维护其恶意服务器。APT 的基础架构与众不同之处在于,当访问根页面时,服务器总是返回带有 404 状态代码和 Not Found 内容的响应。

只有当受害者点击通过网络钓鱼电子邮件或社交媒体上的网络钓鱼帖子收到的特殊链接时,才会返回恶意内容(例如专用Facebook组)。如果唯一参数设置正确,可以使用搜索引擎Shodan和Censys跟踪 SideWinder 的网络基础设施。

我们的研究集中在119个IP地址上,可以分为两类:第一类是APT已知的IP地址,第二类是该组织之前没有公开过的IP地址。A桌子可以在这篇博文的末尾找到所有网络指标。

Shodan狩猎规则

SideWinder 的基础设施可以通过使用下面在 Shodan 中描述的搜索规则来跟踪。我们根据这些查询描述基础设施链接。

ssl.jarm:"3fd3fd0003fd3fd21c3fd3fd3fd3fd703dc1bf20eb9604decefea997eabff7" HTTP/1.1 404 未找到服务器:nginx 日期:内容类型:文本/html 内容长度:535 连接:保持活动状态

HTTP/1.1 404 未找到服务器:nginx/1.23.2 日期:GMT 内容类型:文本/html 内容长度:555 连接:保持活动 ssl.jarm:"3fd3fd0003fd3fd21c3fd3fd3fd3fd703dc1bf20eb9604decefea997eabff7" http.html_hash: -1890171949 ssl:加密

HTTP/1.1 404 未找到服务器:nginx/1.23.2 日期:GMT 内容类型:文本/html 内容长度:555 连接:保持活动 ssl.jarm:“40d40d40d00040d1dc40d40d40d40de9ab649921aa9add8c37a8978aa3ea88”

使用这些搜寻规则,Group-IB 和 Bridewell 的专家发现了119 个他们归因于 SideWinder 的IP 地址,其中 64 个地址为我们所知或在该组织攻击的公开描述中提到。属于 SideWinder 的其他55 个 IP 地址以前没有描述过。

相关文件

文件名:

LKGOD.docx

Product.docx

暗网敏感数据泄露.docx

期刊指南 – 2023 年巴基斯坦海军战争学院 (PNWC).docx

公管学院关于11月22日起工作安排调整的通知.docx.lnk

राष्ट्रिय गौरवका आयोजना अध्ययन प्रतिवेदन, २०७९.docx.lnk

226617

(以上的列表中存在文件的包含有恶意文件、LNK、APK)

LKGOD.docx

恶意文件 LKGOD.docx 于 2023 年 3 月由一个名为@StopMalvertisin 的Twitter 用户发现。

该文件于 2023 年 3 月 21 日 06:46:34 UTC 从巴基斯坦(伊斯兰堡市,来源:网络)首次上传至 VirusTotal。

文件内容(诱饵):

在 /word/_rels/document.xml.rels 中,恶意文档包含一个下载模板的链接:hxxs://paknavy[.]defpak[.]org/5973/1/8665/2/0/0/0 /m/files-f8fd19ec/file.rtf

Product.docx

恶意文件Product.docx也是发现2023 年 3 月由 Twitter 用户@StopMalvertisin发起。

该文件于UTC时间2023年3月10日05:14:05从巴基斯坦(卡拉奇市,来源:网络)上传至VirusTotal

文件内容(诱饵):

在 /word/_rels/document.xml.rels 中,恶意文档包含一个下载模板的链接:hxxps://cstc-spares-vip-163[.]dowmload[.]net/14668/1/1228/2 /0/0/0/m/files-403a1120/file.rtf

暗网敏感数据泄露.docx

恶意文件Leakage of Sensitive Data on Dark Web.docx也是发现通过@StopMalvertisin。

该文件于世界标准时间 2023 年 3 月 10 日 05:21:10 从巴基斯坦(卡拉奇市,来源:网络)上传至 VirusTotal。

文件内容(诱饵):

值得注意的是,该文档的内容与 LKGOD.docx 的内容完全相同。

在 /word/_rels/document.xml.rels 中,恶意文档包含一个下载模板的链接:hxxps://mtss[.]bol-south[.]org/5974/1/8682/2/0/0 /0/m/files-b2dff0ca/file.rtf

期刊指南 – 2023 年巴基斯坦海军战争学院 (PNWC).docx

恶意文件GUIDELINES FOR JOURNAL – 2023 PAKISTAN NAVY WAR COLLEGE (PNWC).docx是发现推特用户@RedDrip7。

该文件于 2022 年 11 月 30 日 10:17:20 UTC 首次从英国上传至 VirusTotal(城市未知,来源:网络)。

文件内容(诱饵):

在 /word/_rels/document.xml.rels 中,恶意文档包含一个下载模板的链接:hxxs://pnwc[.]bol-north[.]com/5808/1/3686/2/0/0 /0/m/files-a2e589d2/file.rtf

公管学院关于11月22日起工作安排调整的通知.docx.lnk

公管学院有关于11月22日起工作安排列整的通知.docx.lnk的恶意文件是发现由用户@Axel_F5:

此 LNK 文件包含在公管学院于 11 月 22 日起工作安排调整的通知.zip 档案中,该档案是通过以下方式分发的电子邮件:

邮件主题:公共管理学院关于11月22日起工作安排调整的通知(公共管理学院关于11月22日起调整工作安排的通知)

发件人:陈蕾(陈磊)[email protected][.]tsinghu[.]edu[.]cn[.]aliyu[.]co

公管学院有关于11月22日起工作安排列整的通知.zip于世界标准时间2022年11月24日13:43:55从中国(北京市,来源:网络)首次上传至VirusTotal ).

启动 LNK 文件执行以下命令:

LNK 文件创建一个名为 %ProgramData%\jkli.exe 的 %Windows%\System32\mshta.exe 副本,并启动 jkli.exe (mshta.exe) 以下载并执行位于 hxxps 的 HTA 文件://mailtsinghua[.]sinacn[.]co/3679/1/55554/2/0/0/0/m/files-94c98cfb/hta.

我们早些时候遇到了一个类似的档案,病毒学生数据库8(1).zip,于世界标准时间 2022 年 10 月 16 日 17:55:40 从瑞典(斯德哥尔摩市,来源:网络)上传到 VirusTotal。与之前的案例一样,SideWinder 的攻击目标可能是中国一流大学之一的清华大学 (tsinghua.edu.cn)。

值得注意的是,LNK文件公管学院有关于11月22日起作安排整整的通知.docx.lnk被添加到存档公管学院有关于11月22日起作安排整整的通告知.zip 11月22日, 2022,而LNK文件学生数据库8.pdf.lnk于2022年3月3日添加到存档病毒学生数据库8(1).zip中。

类似的 LNK 文件,student Data Base 8.pdf.lnk,启动 mshta.exe 并下载并执行位于 hxxps://mail[.]tsinghua[.]institute/3206/1/25395/2/0 的 HTA 文件/1/1863616521/3DIm0LGMztTur2KVczxFjB36rLfwnHf9DwWAo2oI/files-5b71f8ef/hta(域名:mail[.]tsinghua[.]institute)

राष्ट्रिय गौरवका आयोजना अध्ययन प्रतिवेदन, २०७९.docx.lnk

是发现由一个名为@jaydinbas的 Twitter 用户发布。

राष्ट्रिय गौरवका आयोजना अध्ययन प्रतिवेदन, २०७९.docx.lnk 包含在世界标准时间 2022 年 11 月 24 日 10:15:01 从尼泊尔(加德满都市,来源:社区)。

启动 LNK 执行以下命令:

LNK 创建一个名为 %ProgramData%\jkli.exe 的 %Windows%\System32\mshta.exe 副本并启动 jkli.exe (mshta.exe) 以下载并执行位于 hxxps://mailv[ .]mofs-gov[.]org:443/3669/1/24459/2/0/1/1850451727/6JOo39NpphBz5V3XOKZff9AGJH3RNAJuLvBQptc1/files-94603e7f/hta。该LNK文件类似于上述LNK文件公管学院关于11月22日起工作安排调整整的通知.docx.lnk。

राष्ट्रिय गौरवका आयोजना अध्ययन प्रतिवेदन, २०७९.docx.lnk 已于 2022 年 11 月 23 日添加到存档中。

226617

Bridewell 专家对该组织基础设施的分析揭示了一个恶意 APK 文件226617,该文件于 2023 年 3 月 23 日 09:34:02 UTC 从斯里兰卡(科伦坡市,来源:网络)上传到 VirusTotal。Group-IB 团队对样本进行了分析。

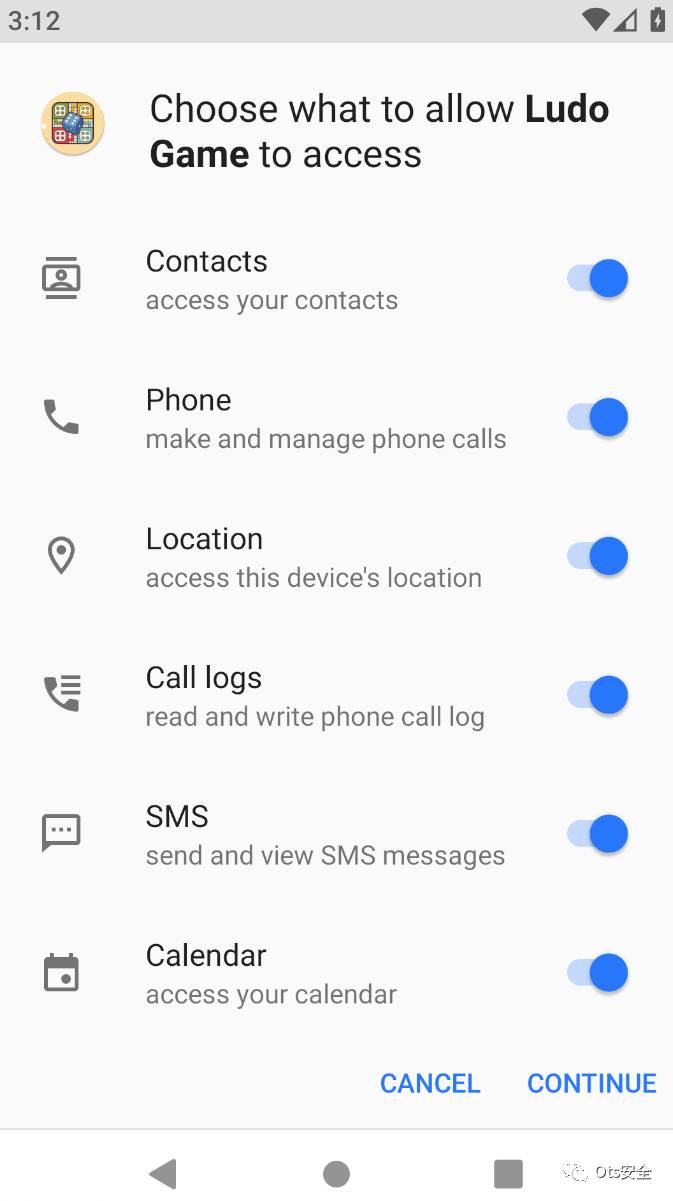

APK 文件226617是一个伪装成游戏 Ludo 的 Android 应用程序。

该应用程序是一种下载器类型的恶意软件,可在hxxps://games[.]srv-app[.]co/669/1/1970/2/0/0/1764305594/2X1R9Tw7c5eSvLpCCwnl0X7C0zhfHLA6RJzJ0ADS/files-82dfc144/ 下载加密的负载附加。负载是一个DEX 文件,使用类DexClassLoader启动。

该链接使用AES-256 ECB算法进行Base64编码和加密,密钥为 {7e 51 73 44 54 49 ac a1 fe 99 25 f3 25 29 58 e3 5a 45 7c cd 89 d4 87 78 34 3f b2 df c2 60 2c 21}(32 字节)。

解密链接示例:

此外,该恶意软件还具有在加载目标移动设备时自动启动的功能。值得注意的是,该应用程序与应用程序Secure VPN_3.9_apkcombo.com.apk(SHA-1:c6effe7fcd87f643aebc427e127dd7b00865eafd)的代码部分匹配并具有相似的功能,该应用程序早在2007年就被Group-IB威胁情报专家发现2021年.

专家在奇安信已经用类似的代码描述了 SideWinder 的 Android 应用程序。他们的分析还提到了应用程序 Secure VPN_3.9_apkcombo.com.apk。此外,之前的样本具有相似的域 register[.]srvapp[.]co(在我们的例子中是 games[.]srv-app[.]co)。

这两个应用程序226617.apk (SHA-1: 779451281e005a9c050c8720104f85b3721ffdf4) 和Secure VPN_3.9_apkcombo.com.apk (SHA-1: c6effe7fcd87f643aebc427e127dd7b00865eafd) 是下面比较。

应用字符串资源中匹配的apk_name值“Almighty Allah”

226617.apk(SHA-1:779451281e005a9c050c8720104f85b3721ffdf4)

安全 VPN_3.9_apkcombo.com.apk(SHA-1:c6effe7fcd87f643aebc427e127dd7b00865eafd)

检查移动设备上的 root 权限:

226617.apk(SHA-1:779451281e005a9c050c8720104f85b3721ffdf4)

安全 VPN_3.9_apkcombo.com.apk(SHA-1:c6effe7fcd87f643aebc427e127dd7b00865eafd)

使用 URL 下载 DEX 文件:

226617.apk(SHA-1:779451281e005a9c050c8720104f85b3721ffdf4)

安全 VPN_3.9_apkcombo.com.apk(SHA-1:c6effe7fcd87f643aebc427e127dd7b00865eafd)

正在加载到设备内存中的 DEX 文件:

检查的权限列表:

将从命令和控制 (C2) 服务器下载的文件保存为“/data/data/<package_name>/files/fex/permFex/8496eac3cc33769687848de8fa6384c3”:

结论

SideWinder 是最活跃、最多产的威胁行为者之一。根据 Group-IB,2021 年 6 月至 11 月期间该团体可能有目标在亚洲 有多达61 个组织。

在调查威胁参与者时,Group-IB 和 Bridewell 的威胁情报专家确定并归因于该组织的大部分基础设施,即55 个域和 IP 地址。此外,我们的分析还揭示了模仿新闻、金融、媒体、政府和电信公司的网络钓鱼域。

仔细查看任何团体使用的基础设施几乎总是有助于编写狩猎规则,然后可以使用这些规则来了解该团体正在进行的攻击并先发制人地做出响应。这篇博文中提供的网络指标可用于主动防御 SideWinder 并搜索该组织使用的新基础设施。

与许多其他 APT 组织一样,SideWinder 依赖有针对性的鱼叉式网络钓鱼作为初始向量。因此,组织部署非常重要企业电子邮件保护引爆恶意内容的解决方案。

为了丰富妥协指标并及时了解相关威胁,使用更有效威胁情报解决方案.

参考阅读:

https://www.group-ib.com/blog/hunting-sidewinder/

https://www.group-ib.com/media-center/press-releases/sidewinder-apt-report/

https://thehackernews.com/2022/10/sidewinder-apt-using-new-warhawk.html

https://www.scmagazine.com/brief/threat-intelligence/sidewinder-apt-attack-infrastructure-examined

如有侵权请联系:admin#unsafe.sh