戟星安全实验室

本文约783字,阅读约需2分钟。

前言

先知社区看到一篇讲Ruoyi内存马的文章

https://xz.aliyun.com/t/10651#toc-6其中有一个github项目

https://github.com/lz2y/yaml-payload-for-ruoyi漏洞环境测试

使用python自带的服务

python -m http.server定时任务执行

收到请求,已写入内存马,但同时会弹出一个计算器。

内存马测试

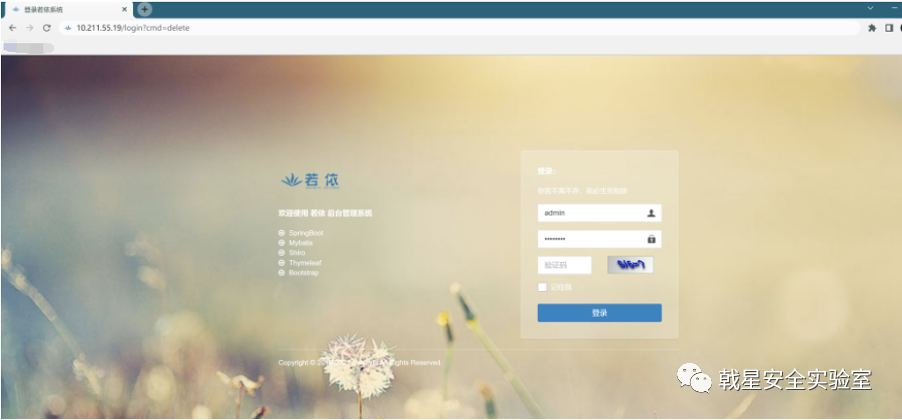

http://10.211.55.19/login?cmd=ipconfig连接冰蝎

卸载内存马

http://10.211.55.19/login?cmd=delete卸载内存马后,已不能执行命令。

问题分析到源码修改

通过上面的测试,我们需要源码中修改的地方:

1. 去除弹计算器的代码2. 修改连接密码3. 修改内存马的请求参数

重新编译为jar文件在实战中进行利用。

源码修改

冰蝎的32位md5的前16它的密码,用想用的密码的md5的前16位代替代码中key的值。

d04d7b419a6ee77

修改冰蝎连接密码为qaxplugsnb,去除弹计算器的代码,修改内存马的请求参数为qaxqaxqax(友商nb.jpg),最后去除我们的代码注释。

在这里用新生产的值直接替换

重新编译打包成jar文件。

重新编译后的内存马测试

http://10.211.55.19/login?q=ipconfig往期回顾

声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,戟星安全实验室及文章作者不为此承担任何责任。

戟星安全实验室拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经戟星安全实验室允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

戟星安全实验室

# 长按二维码 || 点击下方名片 关注我们 #

文章来源: http://mp.weixin.qq.com/s?__biz=MzkzMDMwNzk2Ng==&mid=2247509582&idx=1&sn=8565539fe2486b677efe99c8aeaf21b4&chksm=c27eac5ff50925490246f8c2f7c597274545f1105cb620b4e0039afff23061fffdbbef8f795f#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh