近期漏洞分析

近期漏洞有点多,简单分析学习一下泛微E-Cology 信息泄露 & 任意用户登录 & Sql注入海康威视IVMS-8700综合安防任意文件上传用友NC 反序列化泛微 E-Cology 信息泄露 2023-5-19 14:0:34 Author: 仙友道(查看原文) 阅读量:783 收藏

近期漏洞有点多,简单分析学习一下泛微E-Cology 信息泄露 & 任意用户登录 & Sql注入海康威视IVMS-8700综合安防任意文件上传用友NC 反序列化泛微 E-Cology 信息泄露 2023-5-19 14:0:34 Author: 仙友道(查看原文) 阅读量:783 收藏

近期漏洞有点多,简单分析学习一下

泛微E-Cology 信息泄露 & 任意用户登录 & Sql注入

海康威视IVMS-8700综合安防任意文件上传

用友NC 反序列化

泛微 E-Cology

信息泄露

Type传getLoginid,mobile模糊查询,

查到0个用户回显{"status":"-1"}

查到只有一个用户的时候就显示loginid

查到多个用户回显{"status":"0"}

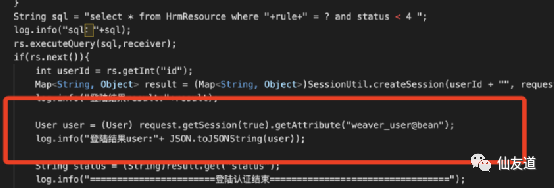

任意用户登录

/mobile/plugin/1/ofsLogin.jsp

在hrmtransrule表查syscode,查不到=1,

CheckServer Sql注入

/mobile/plugin/CheckServer.jsp?type=mobileSetting

直接跟进syncMobileSetting

将传入的setting转换为json在转换为list,scope和module为int

Module不等于1,2,3,7,8,9,10时,进入saveMobileDocSetting方法

先判断是否以@开头,然后去除@以#分割,再以|分割子字符串

将得到的第一个字符串url解码拼接进var18执行sql

海康威视IVMS-8700综合安防

任意文件上传

查看web.xml,以action结果或者以/api/开头的接口全走springmvc

com.hikvision.cms.eps.biz.operation.action.ResourceOperationAction

用友 NC

反序列化

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg3NjYwNDgzMQ==&mid=2247485815&idx=1&sn=ddc1eadd0ac927781e87d6a0241ff490&chksm=cf2ef587f8597c915ede205e591d0711e233ddd65340e6b438423d79d2816bcd05cb8f679ad8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh