APT攻击Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击Hagga组织近期针对哥伦比亚的攻击活动追踪Red Stinger组织自2020年针对乌克兰开展攻击与Turla有关的sna 2023-5-19 09:2:23 Author: 白泽安全实验室(查看原文) 阅读量:36 收藏

APT攻击

Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击

Hagga组织近期针对哥伦比亚的攻击活动追踪

Red Stinger组织自2020年针对乌克兰开展攻击

与Turla有关的snake恶意软件被美国FBI摧毁

披露响尾蛇的样本

攻击活动

数据泄漏

恶意软件

勒索软件

新的RA Group勒索软件针对美国公司进行双重勒索攻击

APT攻击

Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击

近日,Symantec的研究人员披露了一个常年针对南亚和东南亚实体的APT组织:Lancefly。研究人员表示,该组织通常在其攻击活动中使用自定义编写的后门“Merdoor”。据研究人员观察,后门Merdoor似乎自2018年以来就已经存在。该后门功能强大,具有将自身安装为服务、键盘记录、与C2服务器进行通信、侦听本地端口上的命令等多种功能。2020年至2021年期间,Merdoor还曾被发现用于针对政府、通信和技术部门的攻击,有关Merdoor的攻击活动一直持续到了今年的第一季度。Lancefly的最新攻击活动于2022年年中开始,针对南亚和东南亚的政府、航空、教育和电信等行业。据称,攻击活动的初始接入手段疑似为SSH暴力破解或攻击存在漏洞公开服务器。攻击活动涉及的Merdoor释放器则是一个自解压的RAR(SFX),其中包含三个文件:存在DLL搜索顺序劫持缺陷的合法二进制文件、Merdoor加载程序和包含最终有效负载的加密文件(.pak)。一旦受害者打开RAR文档,Merdoor释放器便会通过执行合法的二进制文件最终植入Merdoor后门。接着,Merdoor再通过注入到perfhost.exe或svchost.exe中隐蔽执行并连接到其C2服务器以接收远程命令。此外,攻击者还会使用伪装的WinRAR(wmiprvse.exe)文件来暂存和加密文件。目前,研究人员表示,尚不清楚攻击者如何从受害者机器中窃取数据,但最有可能的仍然是利用Merdoor后门。

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/lancefly-merdoor-zxshell-custom-backdoor

Hagga组织近期针对哥伦比亚的攻击活动追踪

近日,奇安信的研究人员披露了Hagga组织近期针对哥伦比亚的攻击活动。Hagga是一个以信息窃取为动机的APT组织,于2019年3月首次被安全厂商Unit 42公开披露,并通常在其活动中使用相同的TTP。早期攻击中,该组织曾使用Internet Archive、Pastebin和Blogspot来托管恶意脚本和有效载荷(通常是RevengeRAT),后续陆续观察到的RAT还包括LimeRAT、NjRAT、AsyncRAT、NanoCoreRAT、RemcosRAT、Agent Tesla等。其最初的攻击活动不仅影响了中东地区,还影响了美国以及整个欧洲和亚洲。另外,由于在活动期间,当木马向C2服务器发送数据时,会使用字符串“hagga”分割信息,并且该字符串与活动中托管有效负载信息的PasteBin帐户同名,因此活动被命名为Aggah。后来国外安全研究人员披露的文章便以Hagga/Aggah来指代该组织。Hagga组织最新活动始于2022年并持续至今,攻击者从哥伦比亚上传了上百个诱饵pdf文件,这些pdf大多通过电子邮件进行传播,且诱饵常伪装成哥伦比亚的相关机构,包括哥伦比亚司法部门、税务和海关总局、哥伦比亚银行Davivienda、财务部、交通部、律师事务所等。用户一旦解压并执行伪装为pdf的VBS脚本,便会开启一个复杂的多阶段无文件感染链,最终加载远控软件。此外,经研究人员调查发现,Hagga组织此次的攻击活动与盲眼鹰组织以往的TTP大体保持一致,不仅改良了部分活动的细节,还扩展了初始攻击的诱饵文档,包括携带漏洞的office文档,免杀效果极好的诱饵pdf文档等,区别在于最终加载的RAT有所变化,导致难以对两者从TTP上进行区分。研究人员目前推测,Hagga组织与盲眼鹰组织可能存在以下三种关系中的一种:1)Hagga组织是盲眼鹰组织的子组。2)Hagga组织向盲眼鹰组织提供网络武器。3)Hagga组织模仿盲眼鹰组织TTP。本次Hagga组织的攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/QTSefcnpZ9AeG0v2SIpwuA

Red Stinger组织自2020年针对乌克兰开展攻击

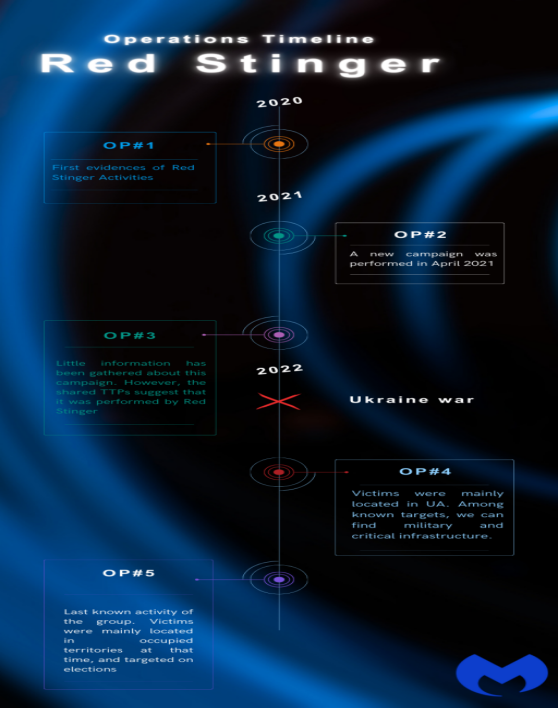

近期,Malwarebytes的研究人员披露了一个针对乌克兰东部地区的新APT组织,内部代号为Red Stinger,也就是卡巴斯基命名的Bad Magic。Malwarebytes的研究人员确定了该组织从2020年开始的攻击行动,这意味着该组织至少在三年内一直处于低调活跃状态。该组织针对乌克兰的各种实体,包括军事、交通和关键基础设施,还有一些参与了9月的东乌克兰公投的个人。根据攻击行动的不同,攻击者还设法窃取了屏幕截图、USB存储数据、键盘记录和麦克风录音。此外,研究人员发现攻击者的TTP非常独特,这让研究人员对此次攻击的组织归因充满信心。该组织攻击活动的时间线图如下图所示。

来源:

https://www.malwarebytes.com/blog/threat-intelligence/2023/05/redstinger

与Turla有关的snake恶意软件被美国FBI摧毁

近期,美国司法部宣布联手多国政府切断了俄罗斯情报部门使用的间谍软件网络Snake。Snake恶意软件由具有俄罗斯政府背景的APT组织Turla开发和运营,已持续运作逾二十年。Snake被认为是Turla组织的网络武器库中最强大的工具之一,能在Windows、MacOS和Linux上运行,其由C语言编写,具有高度的模块化,能将感染的机器组建成一个庞大的P2P网络。该恶意软件包含了后门,能在被感染的机器上安装或卸载软件,能发送指令,提取出攻击者认为有用的敏感数据。加密的数据和指令通过被感染机器的P2P网络的多跳转发链进行传输,使其难以被追踪和追溯。FBI称Snake是至今发现的最复杂的恶意程序之一,但在数年的持续跟踪中FBI的研究人员发现该恶意程序存在令人感到意外的弱点。其中之一是一个关键加密密钥的素数长度只有128位,容易被因式分解攻击破解。另一个失误是在代码中暴露了开发者的注解、函数名和明文字符串。通过这些情报,FBI的研究人员开发出了程序Perseus能检测出网络中是否有被植入Snake的机器在尝试进行通信。该恶意软件的网络通信过程如下图所示。

披露响尾蛇的样本

近日,研究人员披露了响尾蛇组织的恶意样本,IOC信息如下所示。

Filename:DMP (Navy) Visit.docx

MD5:6af17fdbf7974c1a9a08a38b755d363b

URL:https://mail-dmp-navy-pk.dytt88.org/14459/1/23/2/0/0/0/m/files-14333226/file.rtf

来源:

https://twitter.com/1zrr4h/status/1658171549147357204

攻击活动

费城问询报遭到网络攻击导致运营暂时中断

近日,据媒体报道,费城问询报(Philadelphia Inquirer)遭到网络攻击,发生了27年来最严重的运营中断。攻击发生在5月14日,导致该报周日的印刷版无法印刷,该公司正在努力恢复印刷业务。但是新闻业务的网站周日仍在运行,但更新速度比正常情况下慢。据悉,员工在周六早上发现该报的内容管理系统无法正常工作时,首次发现了此次攻击。该报社正在对攻击范围和具体目标进行调查,而员工至少在本周二之前无法在办公室办公。

来源:

https://www.bleepingcomputer.com/news/security/philadelphia-inquirer-operations-disrupted-after-cyberattack/

数据泄漏

法国旅游公司La Malle Postale泄露了9万名徒步旅行者的个人信息

近期,Cybernews的研究人员发现了La Malle Postale系统的数据泄露。La Malle Postale公司成立于2009年,在包括著名的圣地亚哥德孔波斯特拉朝圣步道在内的多条热门徒步路线上提供行李和客运服务。今年1月,Cybernews的研究人员发现了一个可公开访问的数据存储库,其中包含超过4GB的属于La Malle Postale公司客户的个人数据。泄露的个人数据包括近90000名客户的姓名、电子邮件和电话号码。该数据存储还包括公司与其客户之间发送的13000多条SMS消息。

来源:

https://securityaffairs.com/146191/data-breach/personal-info-of-90k-hikers-leaked-by-french-tourism-company-la-malle-postale.html

恶意软件

CopperStealer恶意软件开始使用新的Rootkit和网络钓鱼工具包

CopperStealer恶意软件背后的Water Orthrus攻击团伙在2023年3月和2023年4月发动了两次新的活动,旨在提供两种名为CopperStealth和CopperPhish的新型载荷。Water Orthrus至少从2021年开始活跃,利用按安装付费(PPI)网络重定向登陆破解软件下载站点的受害者投放代号为CopperStealer的信息窃取程序。2022年8月发现的另一项活动涉及使用CopperStealer分发基于Chromium的Web浏览器扩展,这些扩展能够执行未经授权的交易并将加密货币从受害者的钱包转移到攻击者控制的钱包。此外,研究人员还发现,CopperStealth的感染链涉及删除和加载一个Rootkit,然后将其有效载荷注入explorer.exe和另一个系统进程。这些有效载荷负责下载和运行其他任务。rootkit能够阻止被访问列入黑名单的注册表项,并阻止某些可执行文件和驱动程序运行。CopperStealth还包含一个任务模块,使其能够连接远程服务器并检索要在受感染机器上执行的命令,从而使恶意软件投放更多有效载荷。攻击链图如下图所示。

来源:

https://thehackernews.com/2023/05/water-orthrus-copperstealer-malware.html

勒索软件

新的RA Group勒索软件针对美国公司进行双重勒索攻击

近日,Cisco的研究人员披露了一个名为“RA Group”的新勒索软件组织针对美国和韩国的制药、保险、财富管理和制造公司的攻击活动。新的勒索软件攻击活动始于2023年4月,当时该勒索软件团伙在暗网上启动了一个数据泄露站点,以发布受害者的详细信息和被盗数据,采用了大多数勒索软件团伙使用的典型“双重勒索”策略。虽然勒索门户网站于2023年4月22日启动,但第一批受害组织于4月27日发布,包括数据样本文件、被盗内容类型的描述以及被盗数据的链接。在Cisco的一份新报告中,研究人员解释说,RA Group使用了基于泄露源代码的Babuk勒索软件的加密器。RA Group的一个显著特征是每次攻击都有专门为目标组织编写的自定义赎金票据,而可执行文件也以受害者的名字命名。

来源:

https://blog.talosintelligence.com/ra-group-ransomware/

往期推荐

Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动——每周威胁情报动态(05.05-05.11)

Charming Kitten使用BellaCiao恶意软件针对多国开展攻击——每周威胁情报动态第126期(4.28-5.04)

Educated Manticore使用PowerLess针对以色列开展攻击——每周威胁情报动态第125期(4.21-4.27)

如有侵权请联系:admin#unsafe.sh