Powload最初是作为其他恶意软件的催化剂出现了公众视野中的,比如为模块化银行木马Emotet服务。之后,由于Powload融合简单感染方法和持续发展的特征,作为网络犯罪的工具,其中就包含绕过安全技术的能力。

经过6个月5万个样本的分析,Trend研究人员分析出Powload如何加入新技术来增强其有效性,尤其是绕过检测的能力。

Powload

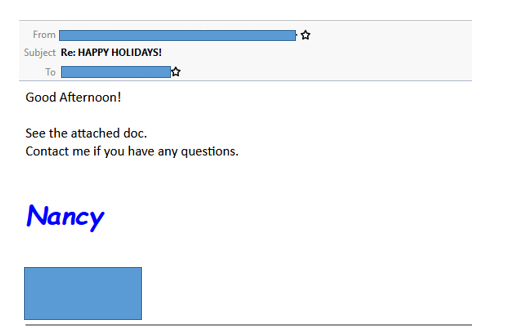

典型的Powload攻击会使用社会工程技术来诱使用户来点击邮件附件,比如将邮件伪装成来自供应商的发票。Powload样本一般使用含有VBA宏的附件,点击后会激活隐藏的PowerShell进程来下载和执行恶意软件payload。大多数Powload变种会加入混淆技术来绕过基于哈希的检测方法。

PowerShell脚本仍然是下载和执行恶意软件最常见的方法,引诱用户点击附件和隐藏恶意软件痕迹的方法一般是不同的。研究人员发现恶意软件使用的基本技术包括使用宏文档作为社会工程诱饵、以及使用黑客工具进行混淆。

社会工程技术

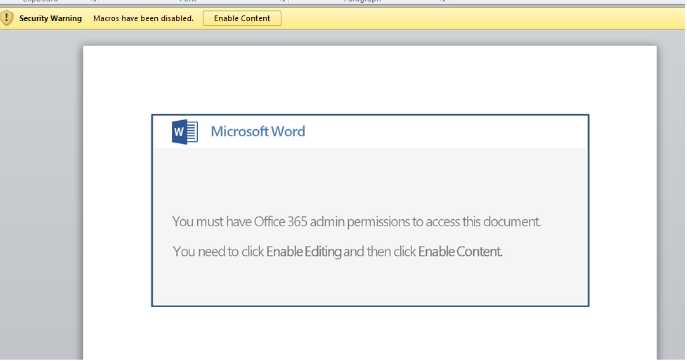

使用宏文档作为恶意附件逐渐在恶意软件家族中变得常见,Powload也不例外,这也是研究人员发现的攻击中社会工程使用的最常见的方法。用户打开文档后会弹出一个启用宏的按钮,如果用户点击该按钮,恶意宏就会执行。

图 1. Powload攻击中使用的启用宏的文档示例

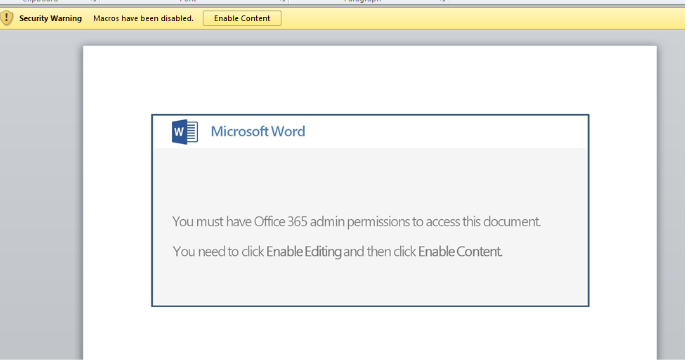

研究人员分析的样本大多是兼容Word 97-2003的(也就是.doc格式的)。通过设置文档禁用特征使之不予word 97-2003兼容,攻击者就可以攻击使用老版本软件的受害者。

图 2. 文件保存为与word 97-2003兼容的版本的Marker

绕过技术

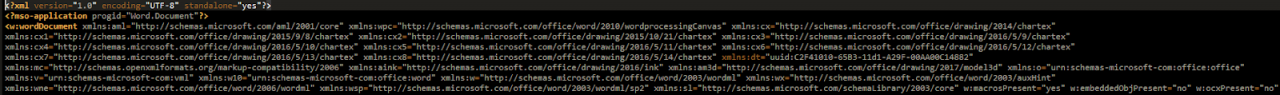

使用基于XML的文档来绕过检测

XML文件格式可以翻译为word 的正常文件格式。一些攻击者用它作为恶意附件来绕过结构化word文档的检测。

图 3. 翻译为正常文件类型的Word文档MSO应用

图 3. 翻译为正常文件类型的Word文档MSO应用

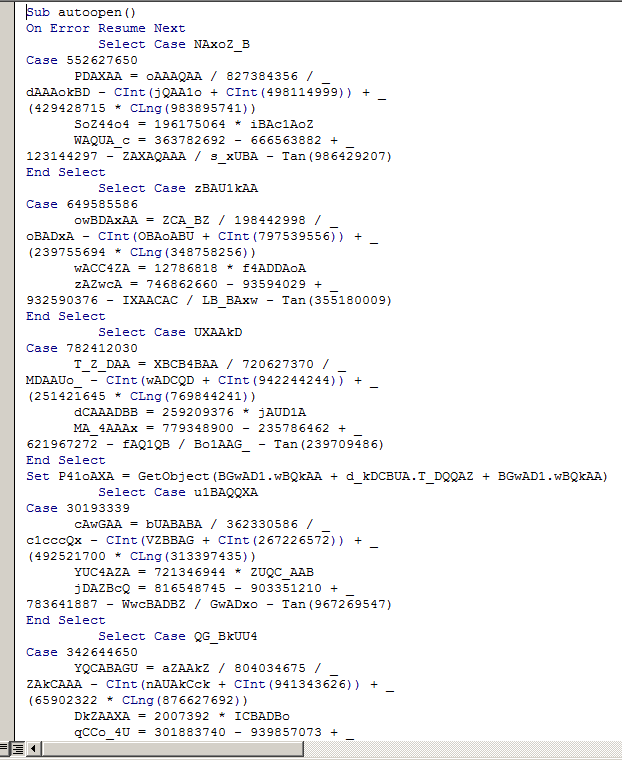

滥用Forms模块来隐藏恶意宏字符串

研究人员在分析过程中发现了哟个很有意思的技术就是使用不可读的text/ASCII来隐藏Forms模块中attribute属性中保存的宏字符串。因为在宏代码中没有恶意字符串,因此可以绕过结构化格式检测。

图 4. Forms模块中保存的不可读的字符串

使用密码保护的宏模块

Office应用含有保护宏源代码的隐私保护特征。编码的密码使用变量DPB,可以看作是使用了十六进制编辑器。但该特征也是一把双刃剑,因为该特征只允许有密码的用户访问源代码,这样就可以防止研究人员对恶意文档进行分析。

注:根据微软官方文档,不使用密码的VBA项目文件的DPB变量值为“DPB=”0E0CD1ECDFF4E7F5E7F5E7”。

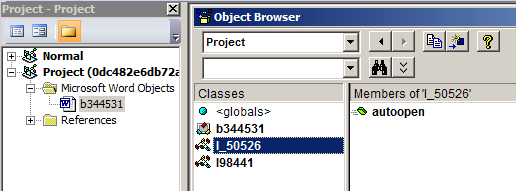

使用隐藏的VBA项目模块

研究人员还发现了一些使用黑客工具EVILCLIPPY的迹象,其中含有一个允许其隐藏VBA项目模块的函数。对安全研究人员来说就很难逆向分析样本。虽然没有工具EVILCLIPPY明显使用的证据,但许多样本都有隐藏的模块,这与之前攻击活动中类似软件比较相似。

图 5. 含有隐藏的VBA项目模块的文档

Powload不断进化

在分析Powload攻击活动的过程中,研究人员发现其使用的技术一直在不断更新,包括标题和恶意邮件风格的变化,以及不断变化的混淆技术。每次使用的混淆技术都不太一样。比如,在前几个月中,并没有使用隐藏VBA项目模块,几个月后才加入进去。

图6-7. 传播Powload附件的样本示例

总结

根据研究人员对Powload的追踪分析,研究人员发现这是一款不断更新发展的恶意软件。作为其他恶意软件的下载器,研究人员认为该恶意软件会在网络犯罪图谱中继续出现。社会工程技术是Powload引诱用户下载的最常用方法。这也是为什么应对木马的战略中也需要解决社会工程的问题。研究人员给出了以下最佳实践供用户参考:

检查邮件中的错误。一般企业发送的邮件都比较正规和专业。如果邮件中含有一些语法错误,那么很可能就是基于邮件的攻击活动。

检查信息的内容。如果收到与财务有关的信息,比如发票,那么需要确认消息是否与当前业务有关。

验证发送者的真实性。检查发送者的邮件地址,确定是都与该组织匹配。

避免点击不熟悉的链接或下载未经验证的附件。许多犯罪分子都会尽可能地让邮件显得真实可靠,因此用户需要进行检查。

如有侵权请联系:admin#unsafe.sh