免责声明

PostgreSQL | 综合实战漏洞利用工具

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,小黑说安全及文章作者不为此承担任何责任。由于微信公众号推送机制改变 2023-5-14 20:2:4 Author: 渗透安全团队(查看原文) 阅读量:75 收藏

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,小黑说安全及文章作者不为此承担任何责任。由于微信公众号推送机制改变 2023-5-14 20:2:4 Author: 渗透安全团队(查看原文) 阅读量:75 收藏

免责声明

由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

0x01 开发背景

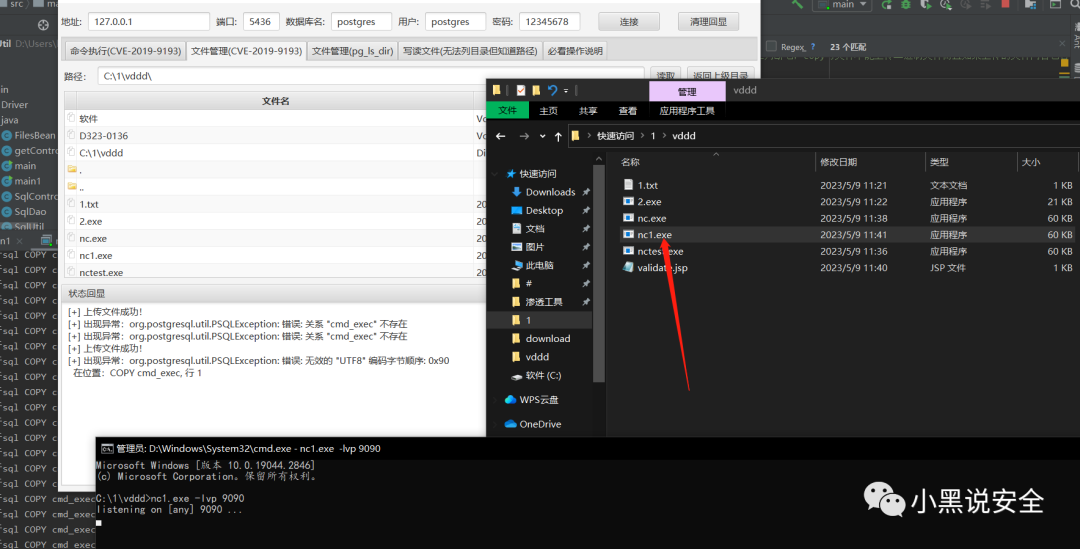

在实战中除了大家较为关注的三大数据库之外,postgresql数据库也不容小觑,拿shell的几率很大,所以我就结合自身的实战经验写了一款针对postgresql数据库的利用工具。

文件管理(CVE-2019-9193),windows文件上传采用了certutil,linux采用了echo,写webshell解决特殊字符转义问题且采用分块可上传PE,ELF二进制文件。

文件管理(ps_ls_dir),采用pg_read_file与lo_import读,copy与lo_export写,copy因为postgresql的问题会对某些特殊字符转义所以在使用此功能上传webshell的时候注意,export不会产生转义问题且可上传pe,elf二进制文件。

写读文件,此功能采用lo_export与lo_import,因为有些场景下无法用ps_ls_dir列目录,但是又知道文件路径,所以单独划分了一块出来。

0x02 安装与使用

该工具使用java开发,环境要求:JDK1.8版本

java -jar "文件名" 即可打开图形化界面。

注意查看"必看操作说明"模块。

0x03 建议

0x04 下载

翻到文章最底部点击“阅读原文”下载链接

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247504707&idx=1&sn=0eae81078e48cd7b2acbb94fba9bb0d0&chksm=c1762eecf601a7faa0450953621510d04d3088823d6a761b4e9c329394405da4354dde6d49aa#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh