read file error: read notes: is a directory 2023-5-13 12:3:48 Author: 嘶吼专业版(查看原文) 阅读量:24 收藏

EvilExtractor(有时拼写为Evil Extractor)是一种旨在针对Windows操作系统并从终端设备提取数据和文件的攻击工具。它包括几个通过FTP服务工作的模块。它是由一家名为Kodex的公司开发的,该公司声称这是一款教育工具。然而,FortiGuard研究表明,攻击者正在积极使用它作为信息窃取工具。

2023年3月,恶意活动显著增加。FortiGuard实验室在3月30日的一次钓鱼电子邮件活动中发现了这种恶意软件。它通常伪装成合法文件,如Adobe PDF或Dropbox文件,但一旦加载,它就开始利用PowerShell的恶意活动。它还包含环境检查和反虚拟机功能。其主要目的似乎是从受攻击的终端窃取浏览器数据和信息,然后将其上传到攻击者的FTP服务器。

研究人员最近审查了一个被注入受害者系统的恶意软件版本,作为分析的一部分,我们发现大多数受害者位于欧洲和美国。开发商于2022年10月发布了其项目,并不断更新以提高其稳定性并加强其模块。

本文将研究用于EvilExtractor的初始攻击方法及其功能。

EvilExtractor在网上出售

带有恶意附件的网络钓鱼电子邮件如下图所示。它伪装成一个帐户确认请求。攻击者还通过使用解压文件的Adobe PDF图标来欺骗受害者。PE标头如下图所示。

钓鱼邮件

“Account_Info.exe”的文件标头

执行文件是由PyInstaller封装的Python程序。我们用pyinstxtractor提取它,发现它的主代码文件“contain.pyc”中的“PYARMOR”字符串,是Python脚本的混淆工具,使恶意软件更难被分析和检测。我们从_pytransform.dll中提取了密钥和iv,并使用AES-GCM解密了“contain.pyc”。

" include .pyc"中的代码

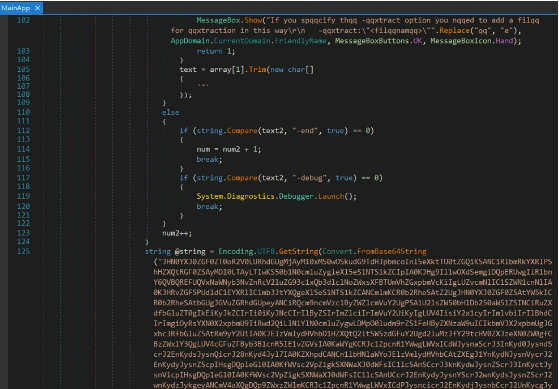

除了Python程序之外,我们还观察到了一个可以提取EvilExtractor的.NET加载程序。下图是代码的一部分。它包含Base64编码的数据,该数据是PowerShell脚本。此执行文件由工具“PS2EXE-GUI”生成,该工具可以将PowerShell脚本转换为EXE文件。

EvilExtractor的 .Net 代码

在解密pyc文件之后,我们得到了EvilExtractor的主代码。它是一个PowerShell脚本,包含以下模块:

日期时间检查;

反沙盒;

反虚拟机;

反扫描器;

FTP服务器设置;

窃取数据;

上传被盗数据;

清除日志。

它首先检查系统日期是否在2022.11.9和2023.4.12之间。如果没有,则使用以下命令删除PSReadline中的数据并终止:

然后,它比较产品模型,看看它是否匹配以下任何一个:VirtualBox、VMWare、Hyper-V、Parallels、Oracle VM VirtualBox、Citrix Hypervisor、QEMU、KVM、Proxmox VE或Docker,如下图所示。它还将受害者的主机名与来自VirusTotal设备或其他扫描仪/虚拟机的187个名称进行检查,如下图所示。

EvilExtractor比较产品模型以进行匹配

虚拟环境和扫描器/虚拟机检查

通过环境检查后,EvilExtractor从http://193[.]42[.]33[.]232下载三个用于窃取数据的组件。这些文件也是使用PyArmor进行混淆处理的Python程序。第一个是“KK2023.zip”,用于窃取浏览器数据并将其保存在“IMP_Data”文件夹中。它可以从Google Chrome、Microsoft Edge、Opera和Firefox中提取cookie。它还从以下浏览器收集浏览器历史记录和密码:

第二个文件是“Confirm.zip”。它是一个将数据保存在“KeyLogs”文件夹中的键盘记录器。最后一个文件“MnMs.zip”是一个网络摄像头提取器。其对应的代码如下图所示。

下载Keylogger和Webcam Snapshot函数的组件

EvilExtractor还通过PowerShell脚本收集系统信息,如下图所示。下图显示了一个名为“Credentials.txt”的文本文件中的连接数据。

用于收集系统信息的PowerShell脚本

“Credentials.txt”的内容

EvilExtractor从Desktop和Download文件夹下载具有特定扩展名的文件,包括jpg, png, jpeg, mp4, mpeg, mp3, avi, txt, rtf, xlsx, docx, pptx, pdf, rar, zip, 7z, csv, xml和html。它还使用命令“CopyFromScreen”来捕获屏幕截图,代码如下图所示。

下载文件并获取截图

EvilExtractor从受攻击的终端提取所有数据后,将其上传到攻击者的FTP服务器,如下图所示。EvilExtractor的开发人员还为购买其恶意软件的用户提供了FTP服务器。

将文件上传到攻击者的FTP服务器

EvilExtractor还具有勒索软件功能,它被称为“Kodex勒索软件”,如下图所示。我们从上一节提到的.net加载程序中提取了此PowerShell脚本,其勒索软件的脚本与其窃取程序的脚本相似。

来自evilextracom[.]com的介绍

它从evidtextractor[.]com下载“zzyy.zip”。解压后的文件(一个7-zip的独立控制台)的详细信息如下图所示。下图显示了它利用“7za.exe”用参数“-p”加密文件,这意味着用密码压缩文件。它还生成一条保存在“KodexRansom”中的勒索消息。

“zzyy.zip”中的文件

Kodex勒索软件的PowerShell脚本

勒索消息

EvilExtractor是一个多功能信息窃取程序,具有包括勒索软件在内的多种恶意功能。它的PowerShell脚本可以在.NET加载程序或PyArmor中躲避检测。在很短的时间内,它的开发人员已经更新了几个功能,并提高了它的稳定性。本文介绍了攻击者如何通过网络钓鱼邮件发起攻击,以及利用哪些文件来提取EvilExtracrtor PowerShell脚本。本文还详细介绍了EvilExtractor包括哪些功能,它可以收集哪些数据,以及Kodex勒索软件的工作原理。用户应该警惕这种新的信息窃取程序,并谨慎打开可疑邮件。

攻击链

参考及来源:https://www.fortinet.com/blog/threat-research/evil-extractor-all-in-one-stealer

如有侵权请联系:admin#unsafe.sh