APT攻击Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动SideWinder使用恶意代码多态技术针对巴基斯坦政府官员开展攻击SideCopy利用钓鱼邮件针对印度开展攻击披 2023-5-12 09:1:5 Author: 白泽安全实验室(查看原文) 阅读量:31 收藏

APT攻击

Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动

SideWinder使用恶意代码多态技术针对巴基斯坦政府官员开展攻击

SideCopy利用钓鱼邮件针对印度开展攻击

披露Transparent Tribe的样本

攻击活动

NoName黑客组织针对多个法国网站发起DDoS攻击

数据泄露

LockBit 3.0勒索团伙泄露了从印度银行窃取的600GB数据

恶意软件

新型Android恶意软件FluHorse窃取密码和2FA代码

勒索软件

新的Cactus勒索软件通过自我加密来规避检测

APT攻击

Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动

近日,Sentinel Labs的研究人员披露了具有朝鲜背景的APT组织,Kimsuky近期利用其新版本的侦察恶意软件“ReconShark”在全球范围内开展网络间谍活动,并且现在正在针对性攻击美国、欧洲和亚洲的政府组织、研究中心、大学和智库。Kimsuky组织利用包含指向托管在Microsoft OneDrive上的恶意文档链接的鱼叉式网络钓鱼电子邮件,分发ReconShark恶意软件来感染受害者主机。一旦受害者打开下载的文档并按照指示启用宏,恶意文档中嵌入的ReconShark恶意软件便会被激活。ReconShark恶意软件曾是Kimsuky组织使用过的“BabyShark”恶意软件的变种,并且另一个朝鲜组织APT43也曾部署过该恶意软件。ReconShark可利用WMI收集受感染系统的信息,如正在运行的进程、电池数据等,并且可以通过HTTP POST请求将所有内容发送到C2服务器,而不在本地存储任何内容。除了窃取信息外,ReconShark还将以多阶段方式部署更多恶意载荷,这些有效载荷包括:脚本(VBS、HTA和Windows Batch)、启用宏的Microsoft Office模板或Windows DLL文件。此外,攻击者还使用了两种隐蔽的恶意载荷部署方式,以确保持久驻留。第一种方法涉及修改Chrome、Outlook、Firefox或Edge等流行浏览器关联的Windows快捷方式文件(LNK)。另一种方法则是通过将默认的Microsoft Office模板Normal.dotm替换为托管在C2服务器上的恶意版本,以便在受害者启动Microsoft Word时加载恶意代码。

来源:

https://www.sentinelone.com/labs/kimsuky-evolves-reconnaissance-capabilities-in-new-global-campaign/

SideWinder使用恶意代码多态技术针对巴基斯坦政府官员开展攻击

近日,BlackBerry的研究人员披露了具有印度背景的APT组织,SideWinder针对巴基斯坦政府的最新攻击活动。SideWinder也称为Razor Tiger、Rattlesnake和响尾蛇。至少自2012年以来便一直处于活跃状态,主要通过鱼叉式网络钓鱼、恶意文档利用和DLL侧加载等技术来规避检测以投递针对性的植入程序。本次攻击活动始于2022年11月下旬,但截止2023年3月,攻击目标已从巴基斯坦扩展至土耳其。在攻击活动期间,SideWinder主要使用了基于服务器的多态性技术,这种技术可允许攻击者绕过传统的基于签名的防病毒(AV)检测来投递下一阶段的有效载荷。由于多态(字面意思是“多种形状”)恶意软件是通过加密和混淆改变其外观,因此基于签名的传统AV软件很难捕获此类恶意软件。尽管此技术名称听起来颇具科技感,但实际上是一种自1990年代初以来就被攻击者使用的旧技术。

来源:

https://blogs.blackberry.com/en/2023/05/sidewinder-uses-server-side-polymorphism-to-target-pakistan

SideCopy利用钓鱼邮件针对印度开展攻击

近日,Fortinet的研究人员披露了具有巴基斯坦背景的APT组织,SideCopy利用与印度国防研究与发展组织(DRDO)有关的ZIP压缩文档诱饵进行的网络钓鱼活动。该组织至少从2019年开始活动,并针对性攻击符合巴基斯坦利益的实体。此外,根据报道,SideCopy使用与DRDO相关的诱饵分发恶意软件的攻击活动,在2023年3月曾被Cyble和奇安信披露,并在上个月被Team Cymru再次披露。攻击链图如下图所示。

来源:

https://thehackernews.com/2023/05/sidecopy-using-action-rat-and-allakore.html

披露Transparent Tribe的样本

近日,研究人员披露了Transparent Tribe组织的恶意样本,IOC信息如下所示。

C2:richa-sharma.ddns.net

Filename:Review Paper.docm、LemonLime.zip、LemonLime.exe

MD5:b948ea3d129f484985eecc0525ffdbf9、d37c72170a3841febb531486d9b4e759、0ddafe4ed954f73dbf1d61917538fd29

来源:

https://twitter.com/stopmalvertisin/status/1655847360562597889

攻击活动

NoName黑客组织针对多个法国网站发起DDoS攻击

近日,据媒体报道,亲俄黑客组织NoName声称对导致法国参议院网站离线的DDoS攻击负责。自2022年3月以来,NoName黑客组织一直是针对西方实体进行DDoS攻击的最活跃的团体之一。此外,NoName黑客组织还在Telegram上宣称将对多个法国实体发起网络攻击,包括法国参议院、法国国家劳工、就业和职业培训研究所、法国国家空间研究中心和法国国防公司海军集团。该组织发动袭击的目的是为了报复法国政府对乌克兰的支持。

来源:

https://securityaffairs.com/145813/hacktivism/noname-ddos-french-senate.html

数据泄露

LockBit 3.0勒索团伙泄露了从印度银行窃取的600GB数据

本周一,LockBit 3.0勒索软件组织泄露了从印度银行Fullerton India窃取的600GB关键数据,两周前该组织曾向该银行索要过300万美元的赎金。Fullerton India是一家印度银行公司,在印度经营着699家分支机构,为大约210万客户提供上门信贷服务。到2022年,该公司管理的资产价值超过25亿美元,员工人数超过13000人。Fullerton India于4月24日表示,其遭受了恶意软件攻击,作为预防措施,其将暂时离线运营。LockBit 3.0勒索软件组织很快在其数据泄露网站上将Fullerton India列为受害者,并称已经窃取了来自Fullerton India超过600GB的“与个人和合法公司签订的贷款协议”。该勒索组织将支付赎金的最后期限定为4月29日,还允许Fullerton India支付1000美元以将截止日期延长24小时。

来源:

https://www.govinfosecurity.com/lockbit-30-leaks-600-gbs-data-stolen-from-indian-lender-a-22010

恶意软件

新型Android恶意软件FluHorse窃取密码和2FA代码

近日,Check Point Research的研究人员发现了一种新发现的名为FluHorse的恶意软件。该恶意软件具有多个模仿合法应用程序的恶意Android应用程序,其中大多数安装量超过1000000次。这些恶意应用程序会窃取受害者的凭据和双因素身份验证(2FA)代码。FluHorse恶意软件主要针对东亚市场的不同领域并通过电子邮件进行分发。此外,在某些情况下,攻击第一阶段使用的电子邮件可能来自知名实体。此外,FluHorse恶意软件内部没有使用自定义实施的技术,而是在开发过程中完全依赖开源框架。尽管一些恶意应用程序部分是使用Kotlin创建的,但恶意功能却是使用Flutter实现的。

来源:

https://research.checkpoint.com/2023/eastern-asian-android-assault-fluhorse/

勒索软件

新的Cactus勒索软件通过自我加密来规避检测

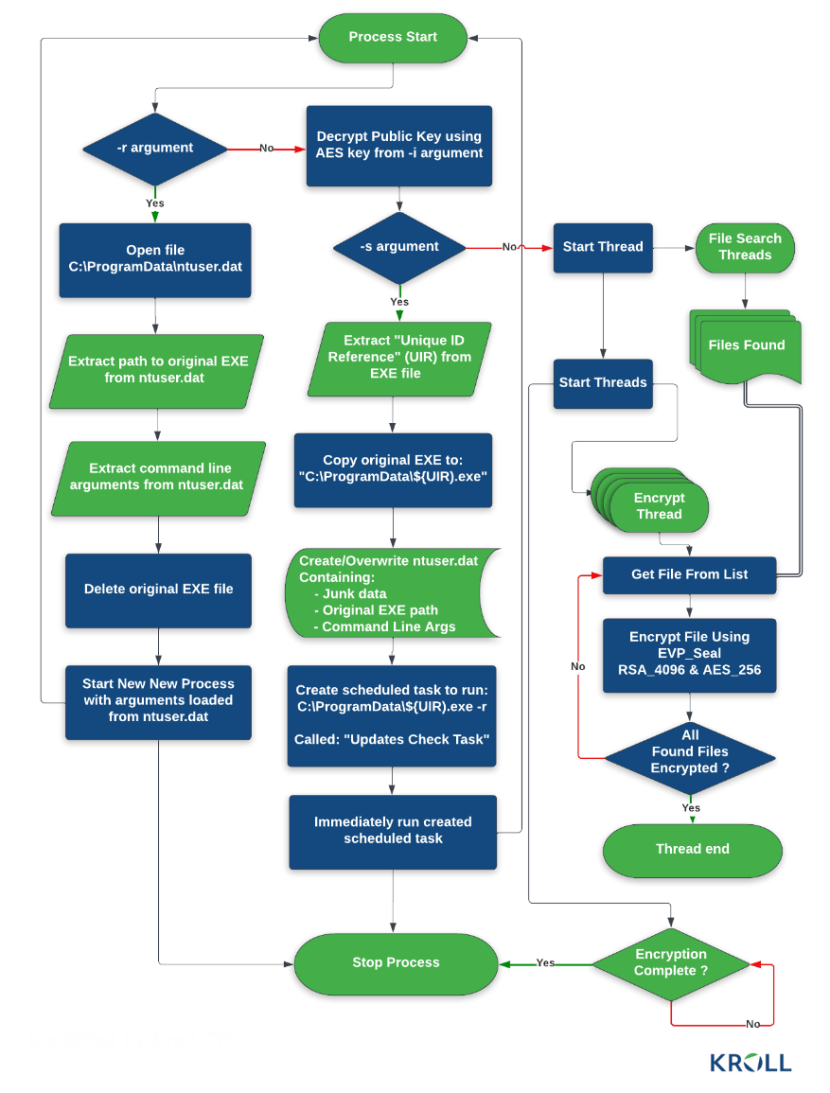

近日,一种名为Cactus的新型勒索软件一直在利用VPN设备中的漏洞对“大型商业实体”的网络进行初始访问。Cactus勒索软件相关的攻击活动至少从3月开始就一直活跃。Cactus与其他勒索软件的不同之处在于使用了加密来保护勒索软件二进制文件。Cactus本质上是对自身进行加密,逃避防病毒和网络监控工具的检测。该恶意软件根据处理状态对其目标文件使用多个扩展名。在准备加密文件时,Cactus将其扩展名更改为.CTS0。加密后,扩展名变为.CTS1。就目前为止,无法获得有关Cactus攻击活动、针对的受害者以及黑客是否遵守诺言并提供可靠的解密器(如果付费)的详细信息。Cactus勒索软件二进制执行流程如下图所示。

来源:

https://www.bleepingcomputer.com/news/security/new-cactus-ransomware-encrypts-itself-to-evade-antivirus/

往期推荐

Charming Kitten使用BellaCiao恶意软件针对多国开展攻击——每周威胁情报动态第126期(4.28-5.04)

Educated Manticore使用PowerLess针对以色列开展攻击——每周威胁情报动态第125期(4.21-4.27)

Mint Sandstorm组织针对美国关键基础设施开展攻击——每周威胁情报动态第124期(04.14-04.20)

MuddyWater和DEV-1084合作在勒索软件活动幌子下实施破坏性攻击——每周威胁情报动态第123期(4.7-4.13)

如有侵权请联系:admin#unsafe.sh