【复现】Windows LDAP远程代码执行漏洞(CVE-2023-28283)的风险通告

-赛博昆仑漏洞安全通告-Windows LDAP远程代码执行漏洞(CVE-2023-28283)的风险通告漏洞描述轻型目录访问协议Lightweight Directory Access Protoc 2023-5-10 10:28:4 Author: 赛博昆仑CERT(查看原文) 阅读量:207 收藏

-赛博昆仑漏洞安全通告-Windows LDAP远程代码执行漏洞(CVE-2023-28283)的风险通告漏洞描述轻型目录访问协议Lightweight Directory Access Protoc 2023-5-10 10:28:4 Author: 赛博昆仑CERT(查看原文) 阅读量:207 收藏

-赛博昆仑漏洞安全通告-

漏洞描述

漏洞名称 | Windows LDAP远程代码执行漏洞 | ||

漏洞公开编号 | CVE-2023-28283 | ||

昆仑漏洞库编号 | CYKL-2023-005610 | ||

漏洞类型 | RCE | 公开时间 | 2023-05-10 |

漏洞等级 | 高危 | 评分 | 8.1 |

漏洞所需权限 | 无权限要求 | 漏洞利用难度 | 高 |

PoC状态 | 未知 | EXP状态 | 未知 |

漏洞细节 | 未知 | 在野利用 | 未知 |

Windows LDAP服务会监听如下两个默认端口:

389端口 636端口(开启LDAPS的情况下)

要想成果利用该漏洞,目标服务器需要启用LDAPS(LDAP Over SSL),可以检查目标服务器端口是否监听了636端口,或者通过LDAP客户端工具尝试与目标LDAP服务器建立SSL连接来判断是否受影响。

在测试服务器中配置LDAP,在一台远程未认证的机器上运行poc。

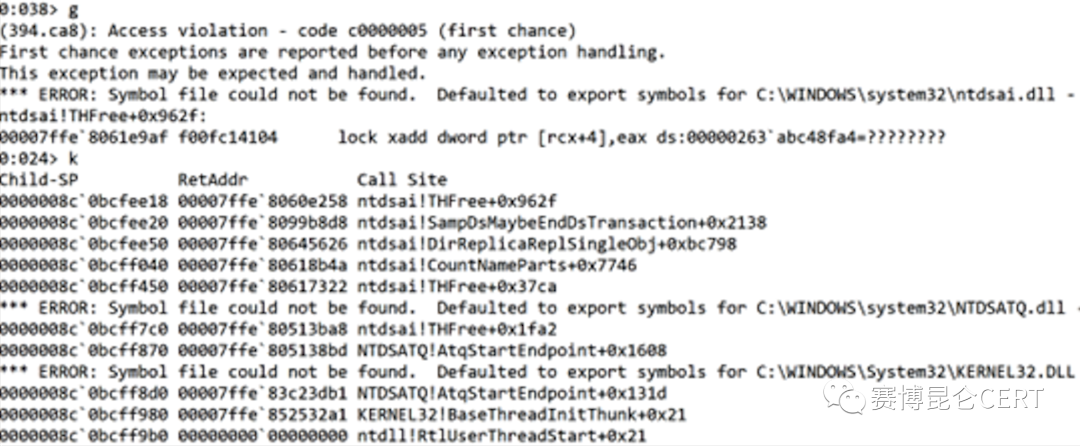

可以目标服务器的lsass.exe进程尝试写入已经释放的内存触发访问异常(Access Violation):

一旦lsass.exe进程出现内存错误,目标服务器将会自动重启:

赛博昆仑洞见平台

赛博昆仑-洞见平台以风险运营为核心思想,结合资产、漏洞和威胁进行风险量化与风险排序,并在不中断业务运行的提前下完成威胁阻断和漏洞修复,从而实现实时的风险消除。

资产风险规则

目前赛博昆仑的资产风险检测模块能够检测系统中存在漏洞的Windows版本并提示对应风险:

修复措施

目前,官方已发布修复建议,建议受影响的用户尽快升级至安全版本。

下载地址:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-28283

赛博昆仑支持对用户提供轻量级的检测规则或热补方式,可提供定制化服务适配多种产品及规则,帮助用户进行漏洞检测和修复。

赛博昆仑CERT已开启年订阅服务,付费客户(可申请试用)将获取更多技术详情,并支持适配客户的需求。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxMDQyMTIzMA==&mid=2247484129&idx=2&sn=8408680cd2fe6a94537b1cb221d62f29&chksm=c12aff60f65d76767c299622155680e1d8705a780229de433e15fff59d12911cfbc3e85510ac#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh