点击上方[蓝字],关注我们建议大家把公众号“Z2O安全攻防”设为星标,否则可能就看不到啦!因为公众号现在只对常读和星标的公众号才能展示大图推送。操作方法:点击右上角的【...】,然后点击【设为星标】即 2023-5-8 21:7:22 Author: Z2O安全攻防(查看原文) 阅读量:50 收藏

点击上方[蓝字],关注我们

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者及本公众号不为此承担任何责任。

新版界面

更新日志

此版本引入了对入侵者攻击中 Collaborator 负载的支持、对 Montoya API 的改进以及对浏览器和 JRE 的升级。入侵者攻击中的协作者有效负载 我们更新了 Burp Intruder 以允许在攻击中使用 Collaborator 负载。此更新包括:

一种新的有效负载类型,可生成 Collaborator 有效负载,然后将它们插入您配置的有效负载位置。一种有效载荷处理规则,用协作者有效载荷替换指定的占位符正则表达式。默认占位符正则表达式已与预定义负载列表中的占位符相匹配。入侵者攻击导致的协作者交互显示在入侵者结果窗口中,而不是协作者选项卡中。

Montoya API 我们继续更新 Montoya API:

每个请求和响应现在都有一个唯一的 ID,因此您可以跟踪哪个请求导致了每个响应。我们修复了阻止通过 Montoya API 生成报告的错误。此外,问题参考现在出现在扩展生成的报告中。我们还继续更新对 WebSockets 的 Montoya API 支持。您现在可以右键单击 WebSocket 消息并使用上下文菜单将消息发送到您的扩展程序。

SPA 扫描改进 此版本包含使 Burp Scanner 能够更好地处理单页应用程序 (SPA) 的更改。

错误修复 我们升级了 DOM Invader 以修复一个错误,如果用户在启用原型污染功能的情况下禁用 CSP,那么当用户禁用原型污染时,系统将继续忽略 CSP 安全标头。

浏览器升级 此版本将 Burp 的浏览器升级到 Chromium 111.0.5563.64/.65。

Java 运行时环境 (JRE) 升级 此版本将 Burp 安装程序 JRE 升级到 19.0.2。此升级提供了多项安全和性能优势。

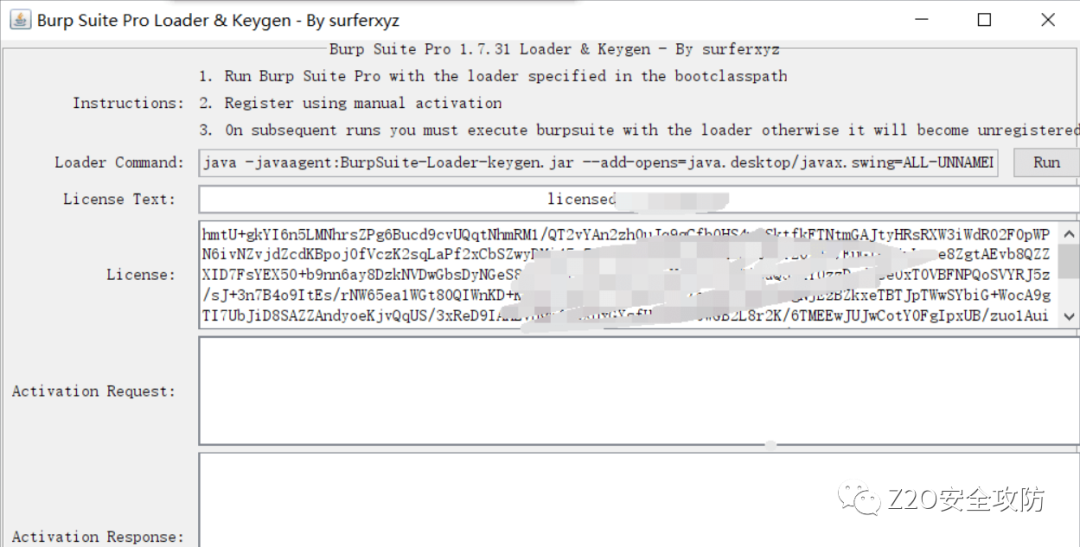

工具下载 如果您使用 Linux 运行(由于 BurpSuite2022.12 最新版只能支持 java17 了,故您可能还需要安装 java17 jdk,如果您是 kali linux,您可以运行命令 sudo apt install openjdk-17-jdk)

PS:burp 里面塞了四个浏览器的包(对应不同的系统)所以会导致新版本体积膨胀几百 MB,你可以通过解压软件打开他 删除不需要的浏览器包 只留下自己使用的系统浏览器包 当然如果你用不上内置浏览器 你也可以四个都删除掉.... 如果删除后闪退记得放入同名的空压缩包做替换!!!为保证校验的合法性 楼主不对原包做任何修改,需要精简体积可以自行删减。

获取方式:后台回复"burp", 获取最新版BurpSuite v2023.4.1汉化无cmd框版

学习圈子

由于本人在入门阶段没有人带,也不想花钱报班,完全靠自己摸索,走了很多弯路,浪费了很多时间。所以建此圈子来引导一下半入门或者刚入门或者想系统的梳理一下自己知识体系的师傅们,提供以下内容:

1、每周发布学习任务,由浅入深,从常见的漏洞原理、利用,到WAF绕过、钓鱼与免杀,再到Linux/Windows内网、域渗透、云安全,层层递进。会发布相应的参考资料,成员自行学习实践,并会根据每周任务选取1-3位完成优秀的成员,返还入圈费用。

2、日常分享优质学习资源与攻防渗透技巧,包括但不限于渗透tips、教程、手册、学习路线、书籍PDF。

3、一个学习氛围浓厚的社区,遇到问题可以快速提问、交流讨论,共同学习。

hvv招募

2023Hvv大招募,蓝队中高级位置还有很多!参加的师傅扫描下面二维码提交简历,也可以添加下面的微信私信回复"hvv",拉你入hvv项目群!

关注我们

关注福利:

回复“app" 获取 app渗透和app抓包教程

回复“渗透字典" 获取 针对一些字典重新划分处理,收集了几个密码管理字典生成器用来扩展更多字典的仓库。

回复“书籍" 获取 网络安全相关经典书籍电子版pdf

回复“资料" 获取 网络安全、渗透测试相关资料文档

点个【 在看 】,你最好看

如有侵权请联系:admin#unsafe.sh