导语:WinRAR SFX 压缩包可以在不被发现的情况下运行 PowerShell,允许攻击者在不触发目标系统上的安全代理的情况下植入后门,绕过系统身份验证,绕过用户身份验证。

WinRAR SFX 压缩包可以在不被发现的情况下运行 PowerShell,允许攻击者在不触发目标系统上的安全代理的情况下植入后门,绕过系统身份验证,绕过用户身份验证。 Utilman.exe 受密码保护并包含一个用作装饰的空文本文件

黑客正在向WinRAR自解压档案中注入恶意功能,这些档案包含无害的诱饵文件,允许他们在不触发目标系统上的安全代理的情况下植入后门。

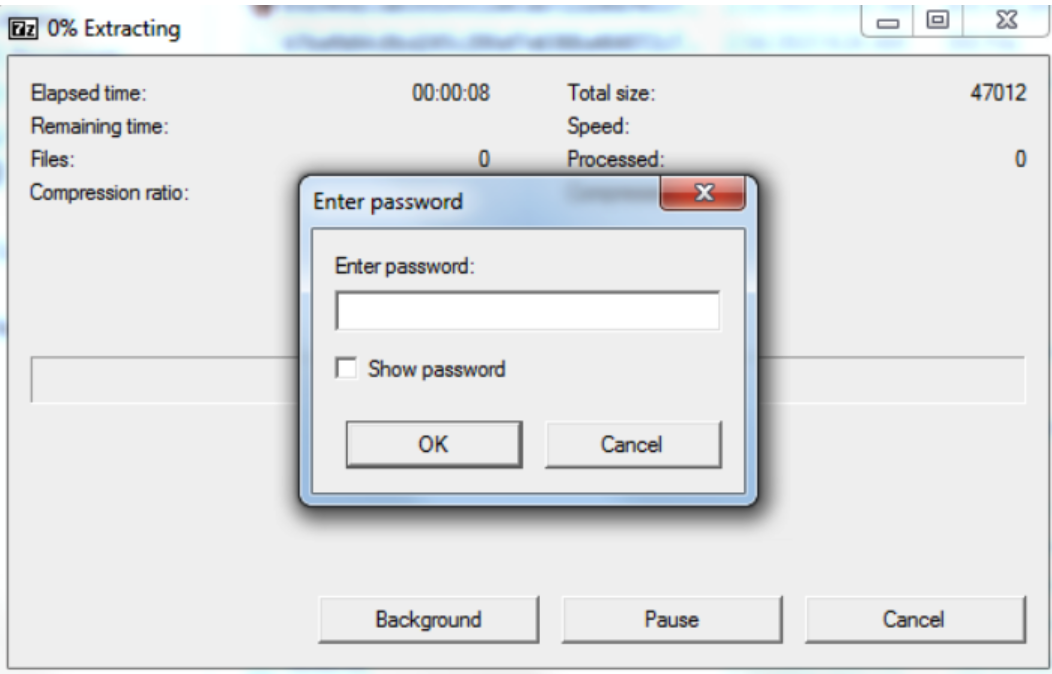

使用WinRAR或7-Zip等压缩软件创建的自提取档案(SFX)本质上是包含档案数据和内置解压存根(用于解压缩数据的代码)的可执行文件。可以对SFX文件进行密码保护,以防止未经授权的访问。

SFX文件的目的是简化向没有工具提取包的用户分发档案化的数据。

使用7-Zip创建受密码保护的SFX

网络安全公司CrowdStrike的研究人员在最近的事件响应调查中发现了SFX滥用。

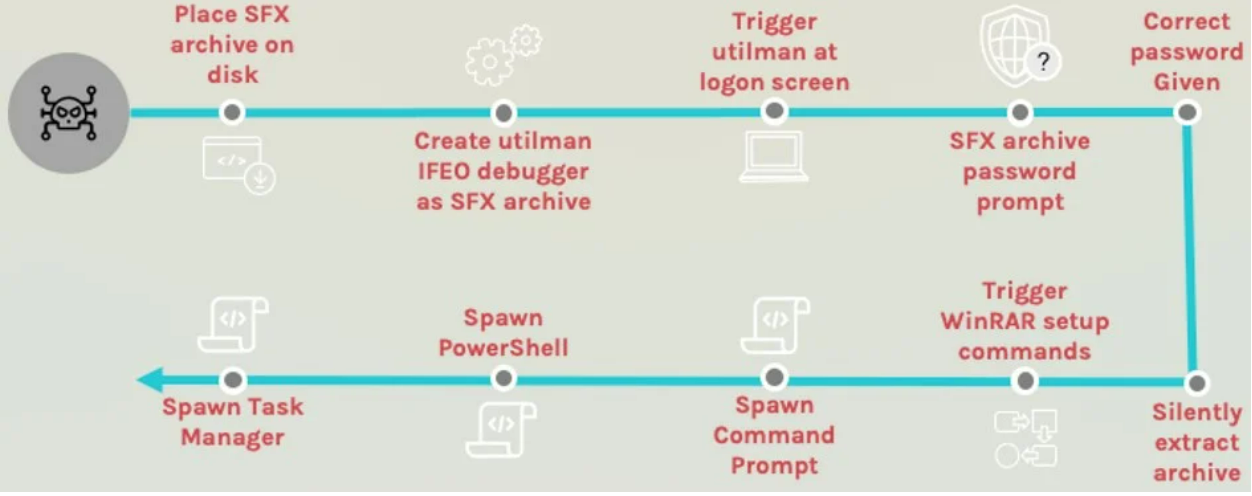

野外发现的SFX攻击

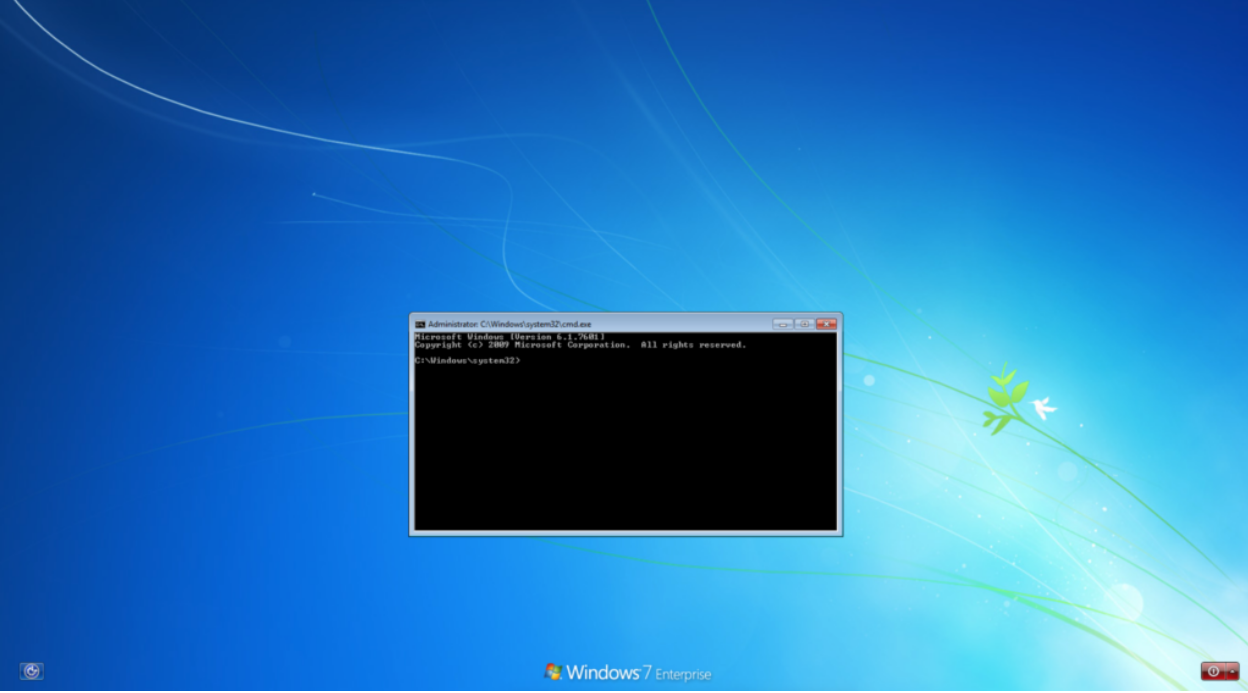

Crowdstrike的分析发现,攻击者使用窃取的凭据来滥用“utiman .exe”,并将其设置为启动之前植入系统上的受密码保护的SFX文件。

Utilman是一个可访问性应用程序,可以在用户登录之前执行,经常被黑客滥用以绕过系统身份验证。

登录界面上的utilman工具

由utiman .exe触发的SFX文件有密码保护,其中包含一个用作诱饵的空文本文件。

SFX文件的真正功能是滥用WinRAR的设置选项,以系统权限运行PowerShell、Windows命令提示符(cmd.exe)和任务管理器。

CrowdStrike的Jai Minton仔细研究了所使用的技术,发现攻击者在目标提取档案的文本文件后添加了多个命令来运行。

虽然档案中没有恶意软件,但攻击者在设置菜单下添加了创建SFX档案的命令,该档案将打开系统的后门。

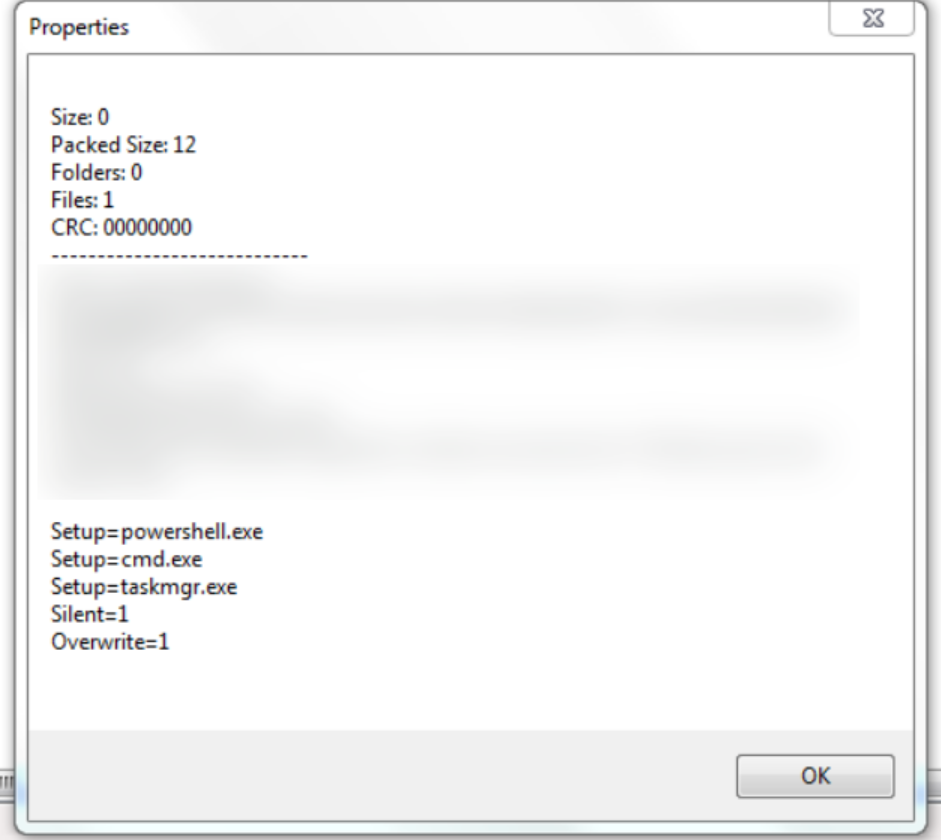

WinRAR SFX设置中允许后门访问的命令

如上图所示,注释显示攻击者自定义了SFX档案,以便在提取过程中不显示对话框和窗口。攻击者还添加了运行PowerShell、命令提示符和任务管理器的指令。

WinRAR提供了一组高级SFX选项,允许添加一个可执行文件列表,以便在进程之前或之后自动运行,如果存在同名条目,还可以覆盖目标文件夹中的现有文件。

Crowdstrike解释说:“因为这个SFX档案可以从登录屏幕上运行,所以攻击者实际上有一个持久的后门,只要提供了正确的密码,就可以访问它来运行PowerShell、Windows命令提示符和具有NT AUTHORITY\SYSTEM权限的任务管理器。这种类型的攻击很可能不会被传统的防病毒软件发现,因为传统的防病毒软件寻找的是档案(通常也有密码保护)内部的恶意软件,而不是来自SFX档案解压缩存根的行为。”

观察到的攻击链

Crowdstrike声称恶意SFX文件不太可能被传统的反病毒解决方案捕获。但在实际测试中,当我们创建自定义的SFX档案以在提取后运行PowerShell时,Windows Defender还是会做出反应。

微软的安全代理检测到生成的可执行文件是一个被追踪为Wacatac的恶意脚本,并将其隔离。然而,我们只记录了一次这种反应,无法复制。

研究人员建议用户特别注意SFX档案,并使用适当的软件检查档案的内容,并寻找提取时计划运行的潜在脚本或命令。

本文翻译自:https://www.bleepingcomputer.com/news/security/winrar-sfx-archives-can-run-powershell-without-being-detected/如若转载,请注明原文地址