Apache Superset CVE-2023-27524 漏洞利用工具

免责声明本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任 2023-5-6 00:1:44 Author: Z2O安全攻防(查看原文) 阅读量:75 收藏

免责声明本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任 2023-5-6 00:1:44 Author: Z2O安全攻防(查看原文) 阅读量:75 收藏

免责声明

只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任,均由使用本人自行承担。

文章正文

漏洞简述

影响版本

Apache Superset 版本:<= 2.0.1

工具介绍

开发环境:python3

使用方式(支持单个URL检测和批量检测)://url做了合规处理,支持输入ip、ip:port样式单个检测:python superset_auth_bypass_check.py -u

示例:python superset_auth_bypass_check.py -u http://192.168.1.1/

批量检测:python superset_auth_bypass_check.py -f

示例:python superset_auth_bypass_check.py -f url.txt

演示截图

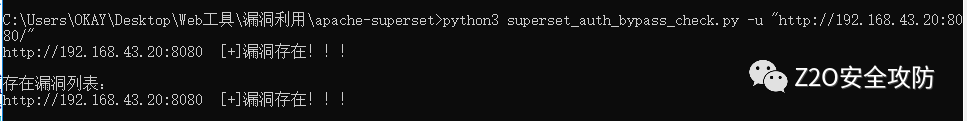

单目标检测:

批量检测:

工具下载方式:公众号后台回复 “20230506”

技术交流

知识星球

交流群

关注我们

关注福利:

回复“app" 获取 app渗透和app抓包教程

回复“渗透字典" 获取 针对一些字典重新划分处理,收集了几个密码管理字典生成器用来扩展更多字典的仓库。

回复“书籍" 获取 网络安全相关经典书籍电子版pdf

回复“资料" 获取 网络安全、渗透测试相关资料文档

往期文章

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247494933&idx=1&sn=8e448f1466ea18a2bfa4c7fa0416be43&chksm=ceab0655f9dc8f43fb073a85c9bc2e18011a9edd6021f34ba04b4263edfeb47f0c7eac2301fc#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh