具有NTFS文件系统,因为SYSVOL文件夹需要NTFS文件系统。 静态ip地址,因为域控制器需要静态的ip。 如果是安装第一个域的域控,需要该服务器本地管理员权限。如果是安装现有域的额外域控制器,需要该域的域管理员权限。如果是安装子域的域控,需要企业管理员权限。

搭建Windows Server 2008R2域功能级别

数据库文件夹:用于存储活动目录数据库。 日志文件文件夹:用于存储活动目录数据库的变更记录,此记录文件可用来修复活动目录数据库。 SYSVOL文件夹:用于存储域共享文件(例如组策略相关的文件)。

搭建Windows Server 2012R2域功能级别

1:安装AD DS域服务和DNS服务

2:提升为域控制器

数据库文件夹:用于存储活动目录数据库。 日志文件文件夹:用于存储活动目录数据库的变更记录,此记录文件可用来修复活动目录数据库。 SYSVOL文件夹:用于存储域共享文件(例如组策略相关的文件)。

net user administrator /passwordreq:yes

搭建额外域控制器

数据库文件夹:用了存储活动目录数据库 日志文件文件夹:用了存储活动目录数据库的变更记录,此记录文件可用来修复活动目录数据库 SYSVOL文件夹:用了存储域共享文件(例如组策略相关的文件)

repadmin /syncall /force

搭建域树

shanghai.xie.com的域控服务器为Windows Server 2016 Datacenter,主机名为SH-AD,ip为:10.211.55.13。 beijing.xie.com的域控服务器为Windows Server 2019 Datacenter,主机名为BJ-AD,ip为:10.211.55.14。

子域shanghai.xie.com安装

安装AD DS域服务和DNS服务

提升为域控制器

数据库文件夹:用于存储活动目录数据库。 日志文件文件夹:用于存储活动目录数据库的变更记录,此记录文件可用来修复活动目录数据库。 SYSVOL文件夹:用于存储域共享文件(例如组策略相关的文件)。

子域beijing.xie.com安装

安装AD DS域服务和DNS服务

提升为域控制器

数据库文件夹:用于存储活动目录数据库。 日志文件文件夹:用于存储活动目录数据库的变更记录,此记录文件可用来修复活动目录数据库。 SYSVOL文件夹:用于存储域共享文件(例如组策略相关的文件)。

这里会看到我们之前的选择和设置,如果没问题直接点击下一步即可。如图所示:

将计算机加入域

将计算机退出域

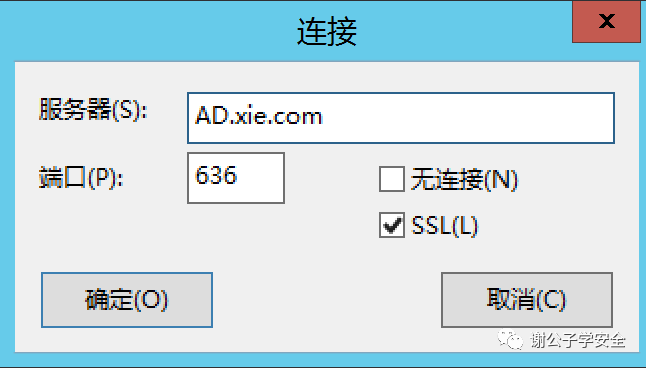

启用基于SSL的LDAP(LDAPS)

1:安装证书服务ADCS

证书颁发机构:该组件的主要目的是办法证书、撤销证书以及发布授权信息访问(AIA)和撤销信息。 联机响应程序:可以使用该组件来配置和管理在线证书状态协议(OSCP)验证和吊销检查。在线响应程序解码特定证书的吊销状态请求,评估这些证书的状态,并返回具有请求的证书状态信息的签名响应。 网络设备注册服务(NDES):通过该组件,路由器、交互机和其他网络设备可从ADCS获取证书 证书颁发机构Web注册:该组件提供了一种用户使用未加入域或运行Windows以外操作系统的设备的情况下颁发和续订证书的方法。 证书注册Web服务(CES):该组件用于运行Windows的计算机和CA之间的代理客户端。CES使用户、计算机或应用程序能够通过使用Web服务连接到CA: 请求、更新和安装办法的证书 检索证书吊销列表(CRL) 下载根证书 通过互联网或跨森林注册 为属于不受信任的ADDS域或未加入域的计算机自动续订证书 证书注册策略Web服务:该组件使用户能够获取证书注册策略信息。结合CES,它可以在用户设备未加入域或无法连接到域控的场景下实现基于策略的证书服务

2:配置ADCS

END

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2NDQyNzg1OA==&mid=2247492653&idx=1&sn=18aa573ab09b468631b0a6ffd02e2bf1&chksm=eaae6410ddd9ed065b0d6b070e0e2c91ae94b08188cf6dbe4bdac637183dce259fa53c786ebe#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh