题目地址:malware-traffic-analysis-ANGRYPOUTINE

https://malware-traffic-analysis.net/2021/09/10/index.html数据包下载地址

https://malware-traffic-analysis.net/2021/09/10/index.html数据包基础信息

LAN segment range: 10.9.10.0/24 (10.9.10.0 through 10.9.10.255)Domain: angrypoutine.comDomain controller: 10.9.10.9 - ANGRYPOUTINE-DCLAN segment gateway: 10.9.10.1LAN segment broadcast address: 10.9.10.255

根据题目提示,数据包中内网网段为10.9.10.0/24,域控地址为10.9.10.9,网关为10.9.10.1

任务信息

Write an incident report based on the pcap and the alerts.The incident report should contains 3 sections:Executive Summary: State in simple, direct terms what happened (when, who, what).Details: Details of the victim (hostname, IP address, MAC address, Windows user account name).Indicators of Compromise (IOCs): IP addresses, domains and URLs associated with the infection. SHA256 hashes if any malware binaries can be extracted from the pcap.

需要根据数据包写一个事故调查报告,该报告包含三部分,第一部分介绍什么时间、什么主机、发生了什么时间;第二部分介绍详细的受害主机信息,包含主机名、IP地址、MAC地址、登录用户等;第三部分包含受害主机发起的IOC信息。

接下来开始解题

没有任何题目提示,根据经验先过滤http协议的流量看看

http主机10.9.10.102对194.62[.]42.206发起HTTP连接,下载了一个可执行文件,追踪该数据流

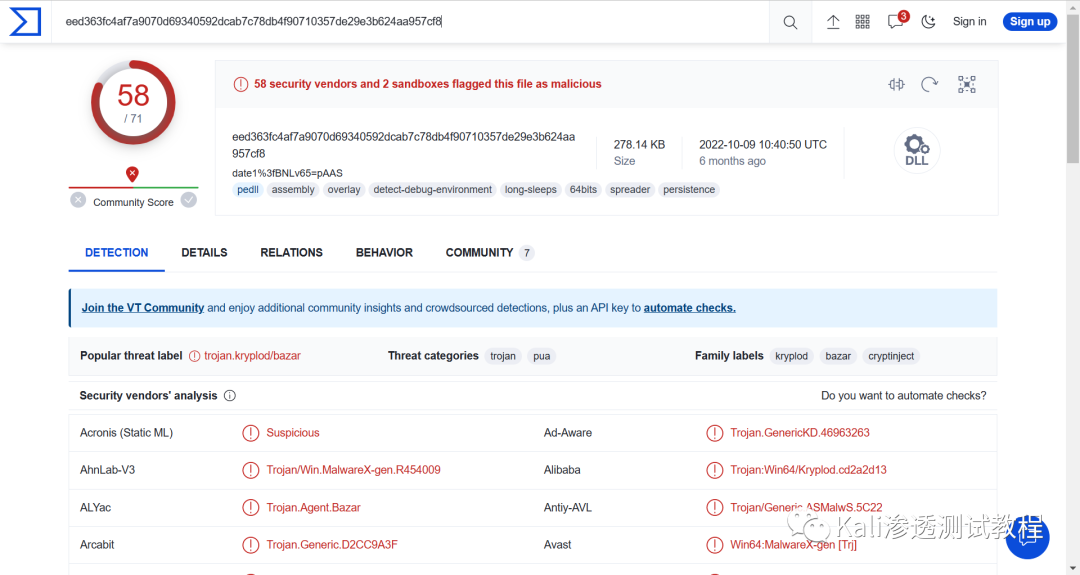

通过导出HTTP文件并用VT检测

检测后发现该文件为恶意文件,并且标签为trojan.kryplod/bazar

https://www.virustotal.com/gui/file/eed363fc4af7a9070d69340592dcab7c78db4f90710357de29e3b624aa957cf8发现了初始入侵痕迹之后主机信息提取如下,详细的过滤条件可以查看往期教程。

主机IP:10.9.10.102主机MAC地址:00:4f:49:b1:e8:c3主机感染时间为:Sep 11, 2021 07:17:27.500681000 中国标准时间主机登录用户名为:hobart.gunnarsson主机名为:DESKTOP-KKITB6Q

接下来过滤相关IoCs:

tls.handshake.type eq 1 and !(tls.handshake.extension.type eq 0)可见IoCs为

167.172[.]37.994.158[.]245.52simpsonsavingss[.]com //下载恶意文件地址

总结一下

在Sep 11, 2021 07:17:27.500681000 中国标准时间,hobart.gunnarsson使用的电脑DESKTOP-KKITB6Q,IP地址为10.9.10.102,MAC地址为00:4f:49:b1:e8:c3感染病毒家族为bazar。

本文数据包以及官网解题报告地址:

https://malware-traffic-analysis.net/2021/09/10/page2.html

文章来源: http://mp.weixin.qq.com/s?__biz=MzI3NDYwMzI4Mg==&mid=2247486305&idx=1&sn=3c77b577bf47ab4ae296a2423df8bb52&chksm=eb10c71cdc674e0a8d402b6cfe8ff389f24d7baf8a2b51d0a6f0291d6ac211eb5b2b06c26fd7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh