导语:据研究人员的测试结果显示,Rorschach是如今最快速的勒索软件威胁。

一家总部位于美国的公司遭到网络攻击之后,恶意软件研究人员发现了一种似乎具有“独特技术功能”的新型勒索软件,他们将其命名为Rorschach。

研究人员观察到的功能之一是加密速度:据研究人员的测试结果显示,Rorschach凭此速度成为如今最快速的勒索软件威胁。

分析师们发现,黑客在利用一款威胁检测和事件响应工具存在的弱点之后,在受害者网络上部署了恶意软件。

Rorschach的细节

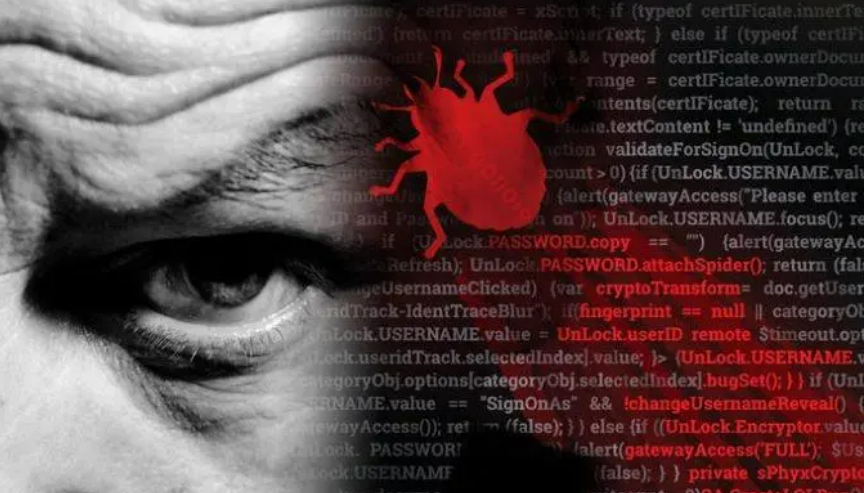

网络安全公司Check Point的研究人员在应对美国一家公司的安全事件时发现,Rorschach是通过Cortex XDR中的签名组件使用DLL侧加载技术部署的,Cortex XDR是知名网络安全公司Palo Alto Networks 的一款扩展检测和响应产品。

攻击者使用Cortex XDR转储服务工具(cy.exe)版本7.3.0.16740来侧加载Rorschach加载器和注入器(winutils.dll),这导致将勒索软件的攻击载荷“config.ini”投放到记事本(Notepad)进程中。

加载器文件具有类似UPX的反分析保护机制,而主攻击载荷通过使用VMProtect软件对部分代码进行虚拟化处理来防止逆向工程和检测。

Check Point声称,Rorschach在Windows域控制器上执行时会创建一个组策略,以传播到域中的其他主机。

在攻陷机器之后,恶意软件会删除四个事件日志(应用程序日志、安全日志、系统日志和Windows Powershell日志),以清除其痕迹。

图1. 攻击链(图片来源:Check Point)

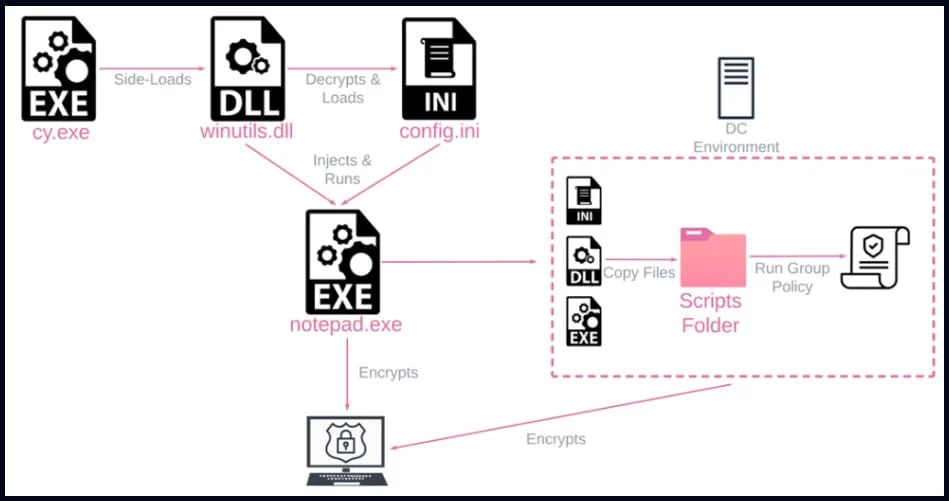

虽然带有硬编码配置,但Rorschach支持可以扩展功能的命令行参数。

Check Point特别指出,这些选项是隐藏的,如果不对恶意软件进行逆向工程分析,就无法访问。以下是研究人员发现的一些参数:

图2. Check Point 破解的参数

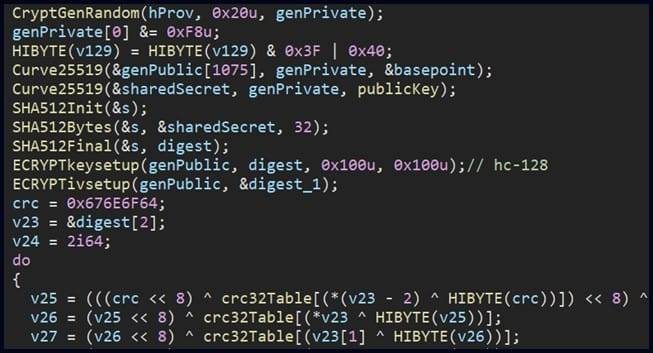

Rorschach的加密过程

只有当受害者的机器用独联体(CIS)之外的语言加以配置时,Rorschach才会开始加密数据。

加密方案结合了curve25519算法和eSTREAM cipher hc-128算法,遵循间歇加密趋势,这意味着它只对文件进行部分加密,从而提高了处理速度。

图3. Rorschach的加密方案(图片来源:Check Point)

研究人员特别指出,Rorschach 的加密例程表明“通过 I/O完成端口高效地实现线程调度”。

Check Point表示:“此外,为了加快速度,似乎格外重视编译器优化,大部分代码进行了内联处理。所有这些因素使我们认为,我们面对的可能是外面速度最快的勒索软件之一。”

为了了解Rorschach的加密速度有多快,Check Point在一台六核CPU机器上搭建了含有220000个文件的测试环境。

Rorschach花了4.5分钟来加密数据,而被认为最快的勒索软件家族的LockBit v3.0却用了 7 分钟才完成加密。

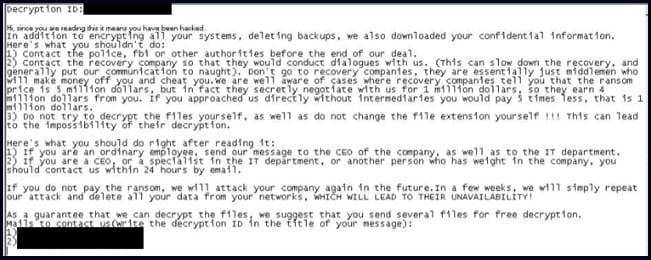

在锁定系统之后,恶意软件投放一封勒索函,其格式类似Yanlowang勒索软件所用的勒索函。

据研究人员声称,这个恶意软件的以前版本使用了类似DarkSide的勒索函。

Check Point表示,这种相似性可能导致其他研究人员将不同版本的Rorschach误认为是 DarkSide,后者于2021年更名为BlackMatter,并于同年销声匿迹。

图4. Rorschach投放的最新勒索函(图片来源:Check Point)

BlackMatter的成员后来策划了ALPHV/BlackCat勒索软件行动,该行动于2021年11月启动。

Check Point评估后认为,Rorschach从一些在线泄露的主要勒索软件家族(Babuk、LockBit v2.0和DarkSide)借鉴了更好的功能。

除了自我传播能力外,该恶意软件还“提高了勒索攻击的门槛”。

目前,Rorschach勒索软件的运营商仍然不得而知,也没有什么品牌,这种情况在勒索软件领域很少见。

本文翻译自:https://www.bleepingcomputer.com/news/security/new-rorschach-ransomware-is-the-fastest-encryptor-seen-so-far/如若转载,请注明原文地址