在2021年6月19日曾经介绍过这个BackStab工具,主要是它能利用合法的驱动来杀掉安全防护程序EDR,因为利用了微软的签名,所以在系统上无所阻挡,这也是针对安全产品的基于驱动程序的攻 2023-4-30 10:51:19 Author: MicroPest(查看原文) 阅读量:40 收藏

在2021年6月19日曾经介绍过这个BackStab工具,主要是它能利用合法的驱动来杀掉安全防护程序EDR,因为利用了微软的签名,所以在系统上无所阻挡,这也是针对安全产品的基于驱动程序的攻击呈上升趋势。当年写了个介绍的文章《工具:BackStab》,写得非常得详细,也分析得很到位了,今天再次拿出来,是因为《“AuKill”EDR 杀手级恶意软件滥用 Process Explorer 驱动程序》,该工具依赖自带易受攻击的驱动程序 (BYOVD) 技术来禁用EDR。在BYOVD攻击中,威胁行为者滥用安全产品所依赖的合法签名驱动程序中的漏洞,以实现成功的内核模式利用。AuKill滥用16.32版Microsoft 实用程序Process Explorer使用的过时版本的驱动 程序来禁用EDR进程。该工具和勒索软件配合使用,已发生多起了。

“Process Explorer驱动程序是Sysinternals团队开发的管理工具套件的一部分,它实现了多种功能以与正在运行的进程进行交互。”“AuKill将名为PROCEXP.SYS的驱动程序(来自进程资源管理器的发行版16.32)放入C:\Windows\System32\drivers路径。合法的Process Explorer驱动程序名为PROCEXP152.sys,通常位于同一位置。两个驱动程序都可以存在于运行Process Explorer副本的机器上。AuKill安装程序还将其自身的可执行副本放入system32或TEMP目录,它作为服务运行。”

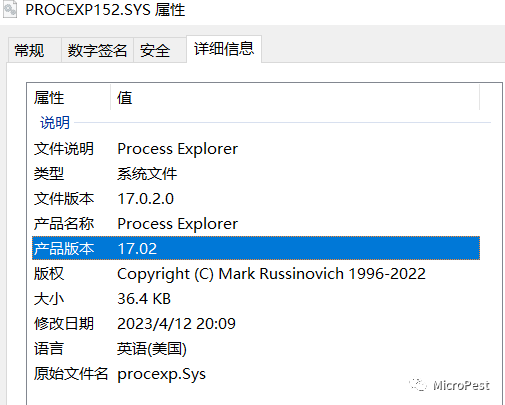

我看了下最新版的ProcExp152.sys的版本信息为:17.02,位于c:\windows\system32\drivers下;而BackStab自带的ProcExp.sys的版本信息为:16.32;

源码的功能性分析在《工具:BackStab》(点击可以查看)中写得较清楚,但深层次的分析没有开展,可以看源码进行细致地研究,确实值得一读,给我们提供了很好的思路,也可以提升我们的代码能力和安全防御能力。这里不过多的赘述,看代码理解。

如有侵权请联系:admin#unsafe.sh