秒懂防火墙的安全区域和工作模式

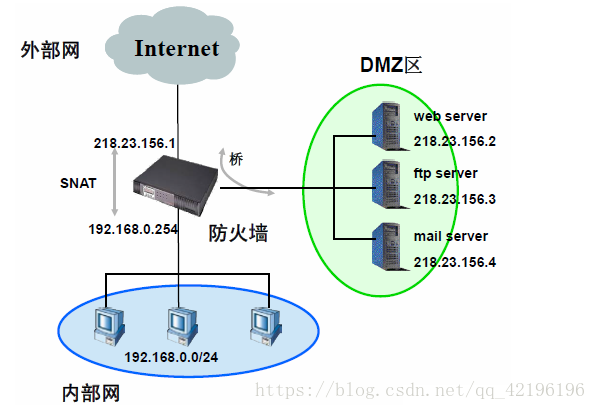

先来一张秒懂图,了解下防火墙的一些基本概念。然后讲解下防火墙的五个区域和三种模式。五个域:untrust(不信任域)dmz(隔离区)trust(信任域)local(本地)|management(管理) 2023-4-29 15:39:5 Author: 编码安全研究(查看原文) 阅读量:91 收藏

先来一张秒懂图,了解下防火墙的一些基本概念。然后讲解下防火墙的五个区域和三种模式。五个域:untrust(不信任域)dmz(隔离区)trust(信任域)local(本地)|management(管理) 2023-4-29 15:39:5 Author: 编码安全研究(查看原文) 阅读量:91 收藏

然后讲解下防火墙的五个区域和三种模式。

五个域:

untrust(不信任域) dmz(隔离区) trust(信任域) local(本地)| management(管理)

untrust(不信任域):

低级安全区域,安全优先级为5

通常用来定义Internet等不安全的网络,用于网络入口线的接入。

中级安全区域,安全优先级为50

通常用来定义内部服务器所在网络

作用是把WEB,E-mail,等允许外部访问的服务器单独接在该区端口,使整个需要保护的内部网络接在信任区端口后,不允许任何访问,实现内外网分离,达到用户需求。DMZ可以理解为一个不同于外网或内网的特殊网络区域,DMZ内通常放置一些不含机密信息的公用服务器,比如Web、Mail、FTP等。这样来自外网的访问者可以访问DMZ中的服务,但不可能接触到存放在内网中的公司机密或私人信息等,即使DMZ中服务器受到破坏,也不会对内网中的机密信息造成影响。

高级级安全区域,安全优先级为85

通常用来定义内部用户所在的网络,也可以理解为应该是防护最严密的地区。

顶级安全区域,安全优先级为100

local就是防火墙本身的区域,比如ping指令等网际控制协议的回复,需要local域的权限

凡是由防火墙主动发出的报文均可认为是从Local区域中发出

凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收

顶级安全区域,安全优先级为100

除了console控制接口对设备进行配置,如果防火墙设备可以通过web界面配置的话,需要一根双绞线连接到管理接口,键入用户名和密码进行配置。

三种工作模式:

交换模式 路由模式 混合模式

交换模式(二层模式):

路由模式(三层模式):

混合模式:

(Intrusion Detection Systems)入侵检测系统。专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。很多情况下安全产品与安全产品之间、安全产品与 网络中的其他部件之间需要通力协作,保证相关的攻击在源头就被发现和阻断,从 而更加有效的保护整个网络的安全。这种通力合作就叫做联动。

学习更多技术,关注我:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247503199&idx=2&sn=d2dba94c5705b5a60d3564c18066d452&chksm=ce649e3af913172ce4113170d6f8cdc5a3be673749fa307a7952b980614f09c0b6cb0e99c48e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh