Part1 前言 大家好,我是ABC_123,公众号正式更名为”希潭实验室”,敬请关注。在日常的渗透测试或者安全服务工作中,经常会用到AWVS、Nessus扫描器,一个是扫描Web漏洞,一个是扫描系 2023-4-29 08:51:20 Author: 希潭实验室(查看原文) 阅读量:49 收藏

Part1 前言

大家好,我是ABC_123,公众号正式更名为”希潭实验室”,敬请关注。在日常的渗透测试或者安全服务工作中,经常会用到AWVS、Nessus扫描器,一个是扫描Web漏洞,一个是扫描系统漏洞。这些扫描器一般不会直接安装在物理机中,因为部分漏洞扫描插件会被杀软报毒误杀,而且会开启很多服务拖慢物理机,因此多数朋友会将其安装在VMWare虚拟机中,等到需要的时候打开虚拟机使用即可,但是由此也引发出很多问题,比如说一开Nessus扫描器,5分钟或10分钟后虚拟机就断网,或者扫描结果没有在物理机上扫描准确,今天ABC_123就来总结一下这类问题,都是经验之谈。

建议大家把公众号“希潭实验室”设为星标,否则可能就看不到啦!因为公众号现在只对常读和星标的公众号才能展示大图推送。操作方法:点击右上角的【...】,然后点击【设为星标】即可。

Part2 技术研究过程

设置桥接的正确步骤

在VMware虚拟机中使用扫描器,最好是用桥接模式,不用NAT模式。看到这里,很多网友可能会不屑一顾,“设置桥接模式这方法谁不知道?”,但是这里面VMware还是有一个大坑的,当时花了好长时间才解决这个问题。在2016年做一个项目中,部分同事的VMware虚拟机只要一开扫描器,5分钟左右,虚拟机一定断网。后来花了2天时间,挨个改VMware软件的各种设置,反复测试,最终发现了问题出在“桥接模式”的“自动”模式上,下边ABC_123给出一个可靠不会出问题的操作步骤。

首先是要选择“桥接模式”,然后勾选“复制物理网络连接状态”。

接下来其实还有一个最关键步骤,就需要手动选择桥接网卡:

第一步,查一下物理机的网卡名称。执行“ipconfig /all”命令查看一下本机的物理网卡,很明显是“TAP-Windows Adapter V9”。

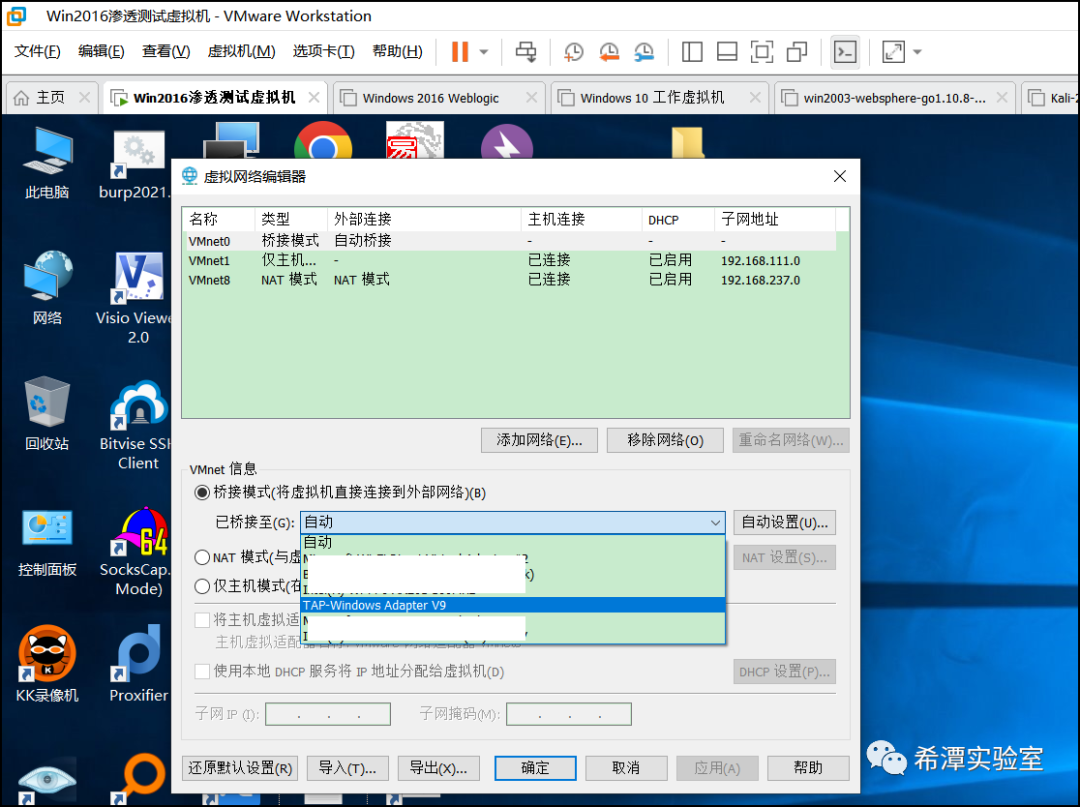

接下来点开“编辑”菜单下的“虚拟网络编辑器”。

然后可以看到“已桥接至”后面的选项默认是“自动”。根据经验发现,这是造成VMware一开扫描器就断网的原因。

这里需要手动选择我们物理机的“TAP-Windows Adapter V9”网卡。然后一路点击“确定”按钮就OK了。

经过实践,这样设置之后,就不会出现在漏扫工作进行5分钟后,VMware断网情况了。

用网线连接尽量不用wifi

我尝试过,在物理机上安装一个AWVS和Nessus扫描器,在连接wifi状态下,使用AWVS进行Web漏洞扫描没问题,但是使用Nessus进行系统漏洞扫描,几分钟后wifi一定崩掉,这时候就需要重启一下无线设备。这表明使用扫描器时,尽量使用网线连接。

其它解决办法

比如说减少扫描器并行任务、一次只进行单个网站任务的漏扫、升级wifi网络设备硬件、升级带宽等等,这些就不详细说了。

尽量用桥接模式不用NAT

这个主要参考了Shad0wpf_在freebuf发表的文章《Nmap在VMware NAT网络下探测主机存活误报的分析》,ABC_123给复现了一下,确实存在相关的问题,也再次证明,尽量还是选择桥接模式吧,在NAT模式下扫描,会遇到以下这些扫描器误报问题:

1 在虚拟机NAT模式下,ping命令得到的TTL值永远都是128。

2 Nmap判断存活会显示所有ip都存活,造成误报。

nmap -sP 8.131.x.x/24 -n

3 nmap识别操作系统结果不准确。

使用nmap 8.131.x.x -p 3389,21,445 -n -O命令对一个windows主机进行探测,在NAT模式下nmap判断操作系统结果如下,明明是windows系统,NAT下居然判断成了linux系统:

桥接模式下nmap判断操作系统结果如下:

很明显在桥接模式下,nmap识别操作系统类型更准确。

Part3 总结

1. 这些漏洞扫描器还是需要花费时间研究一下,比如说在vps上装一个Nessus,在得到授权的情况下,把资产放进去进行全端口扫,经常有意想不到的的收获。

2. 使用这些扫描器进行漏扫工作前,一定要跟甲方客户沟通好,尽量选在非工作时间,避开业务高峰期,最好是晚上时间进行扫描,因为部分扫描器会发送一些畸形数据包,可能会造成业务服务的崩溃。

3. 在内网漏扫过程中,有些系统是10年20年没有改动过,使用nmap探测一个服务都可能造成业务卡死,所以需要根据客户的业务状况提前进行评估,必要的时候,还是业务优先。

公众号专注于网络安全技术分享,包括APT事件分析、红队攻防、蓝队分析、渗透测试、代码审计等,每周一篇,99%原创,敬请关注。

Contact me: 0day123abc#gmail.com(replace # with @)

如有侵权请联系:admin#unsafe.sh