RSAC 2023创新沙盒解读,一网打尽

日期:2023年04月23日 阅:91

RSAC 2023创新沙盒决赛将于旧金山时间4月24日举行,作为“安全圈的奥斯卡”,RSAC创新沙盒大赛每年都备受瞩目。绿盟科技通过对本次十强初创公司进行整合分析,提前剧透当下最火热的网络安全新热点,让我们一起洞悉安全发展趋势。

图1 RSAC 2023创新沙盒十强厂商

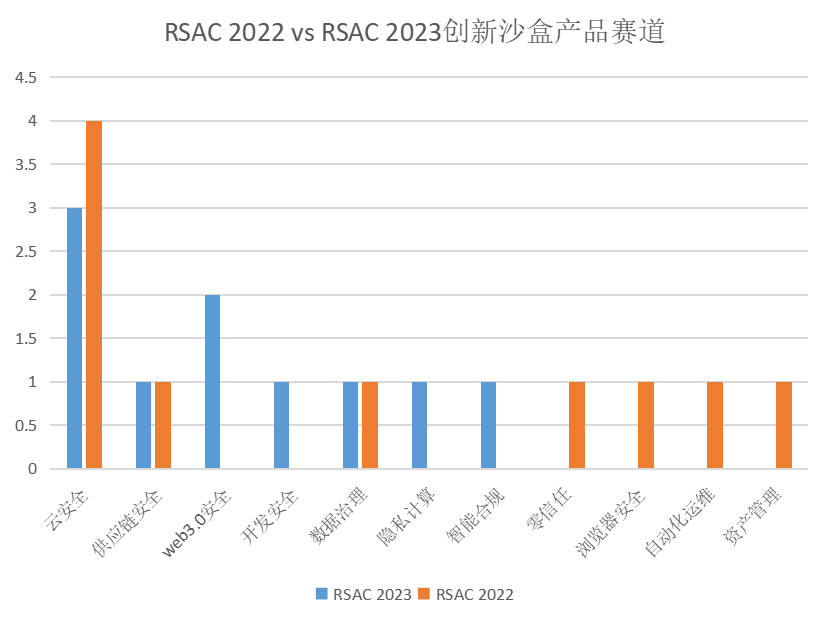

根据主要产品类别,创新沙盒十强公司可以被分为以下几类:

图2 RSAC2022创新沙盒十强产品领域

本次创新沙盒十强中有2家公司围绕Web3.0安全这一概念,分别聚焦于区块链安全与AI自身安全。虽然近年来网络安全行业对于区块链安全和AI自身安全一直投入了一定程度的关注,但成熟的产品却一直较少。相关产品出现在今年的创新沙盒,预示着Web3.0安全技术已逐渐走向成熟。

图3 RSAC2022 vs RSAC2023创新沙盒十强产品赛道对比

Web3.0安全

如图4所示[1],在Web3.0架构中,人工智能技术与区块链技术(分布式网络)是具有代表性的两个关键技术。可以预见,在Web3.0时代,大量基于人工智能与区块链的资产将会出现在互联网中。

图4 Web3.0架构

在Web3.0架构下,大量使用基于新技术的资产必将会同时扩展资产的攻击面,从而引入新的安全风险。如何对这些传统网络安全产品难以覆盖的安全风险进行治理,是极具挑战性的一个问题。

AnChain.AI在区块链安全赛道提供了一个优秀的实践案例。AnChain.AI利用人工智能技术,实现了对于区块链的交易追踪和取证、异常事件检测与风险评估与审计功能。如图5所示[2],AnChain.AI通过API对区块链的事件与行为进行分析。

图5 区块链事件/行为分析API(BEI)

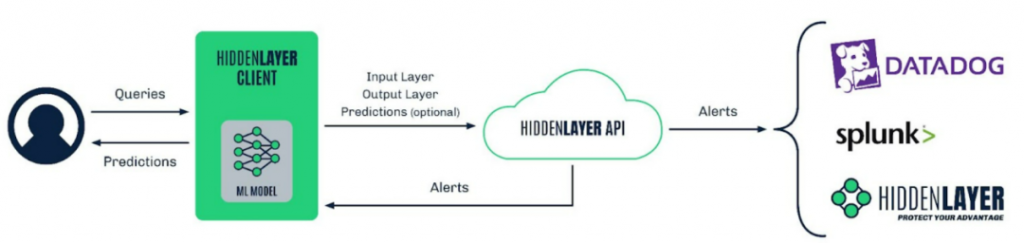

HiddenLayer则在AI安全赛道提供了面向AI资产的异常检测与响应能力,MLDR,其业务流程如图6所示[3]。MLDR产品能够快速检出一些用以欺骗AI模型的恶意对抗样本,辅以人工服务和模型扫描,HiddenLayer宣称其安全能力能够覆盖MITRE ATLAS给出的AI风险矩阵中的92.3%。

图6 HiddenLayer MLDR框架

供应链安全治理

近年来,SolarwWinds、Log4j漏洞等安全事件均昭示了软件供应链引入的安全风险对整个信息行业带来的巨大威胁。因此,供应链安全这一课题受到了网络安全行业的广泛关注。本次创新沙盒十强中的两家公司,创新性地对供应链安全治理工作提供了能力。

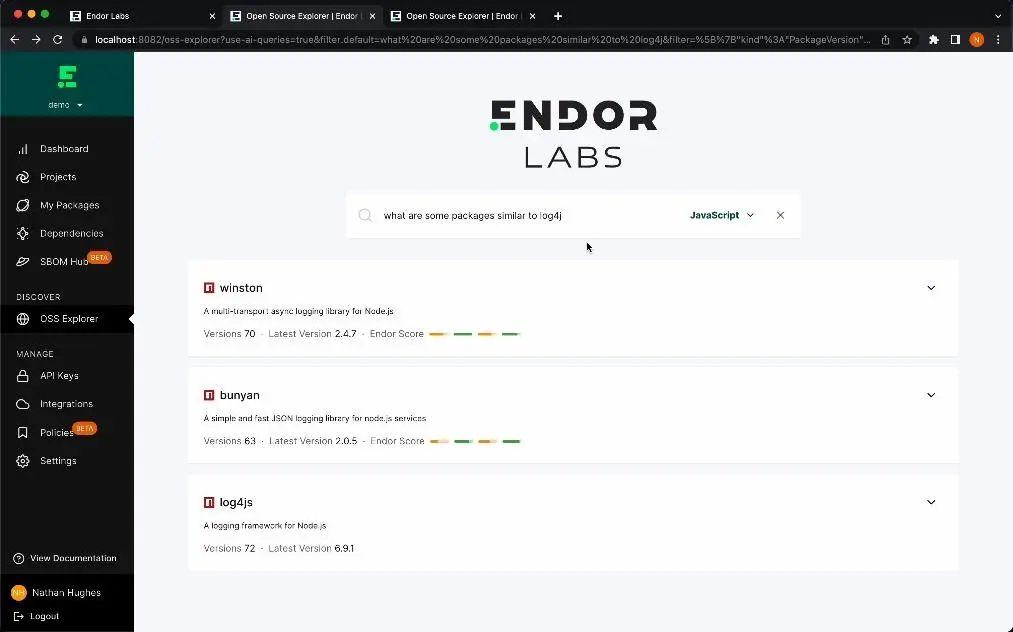

Endor Labs致力于治理开源软件所带来的供应链安全风险。在提供开源软件可视化的基础上,Endor Labs通过采集开源软件的多维特征信息,为开源软件的风险进行评分,并通过自动化的准入审批机制组织高风险开源软件被引入产品。在此基础上,Endor Labs还能提供功能相似的开源软件信息,提示开发者使用低风险软件进行替换,并会依照优先级提示开发者对开源软件中存在的漏洞进行修复。此外,值得一提的是,如图7所示[4],Endor Labs集成了GPT类模型,作为智能机器人来提供开源软件的相关信息。

图7 整合GPT类模型提供开源软件信息

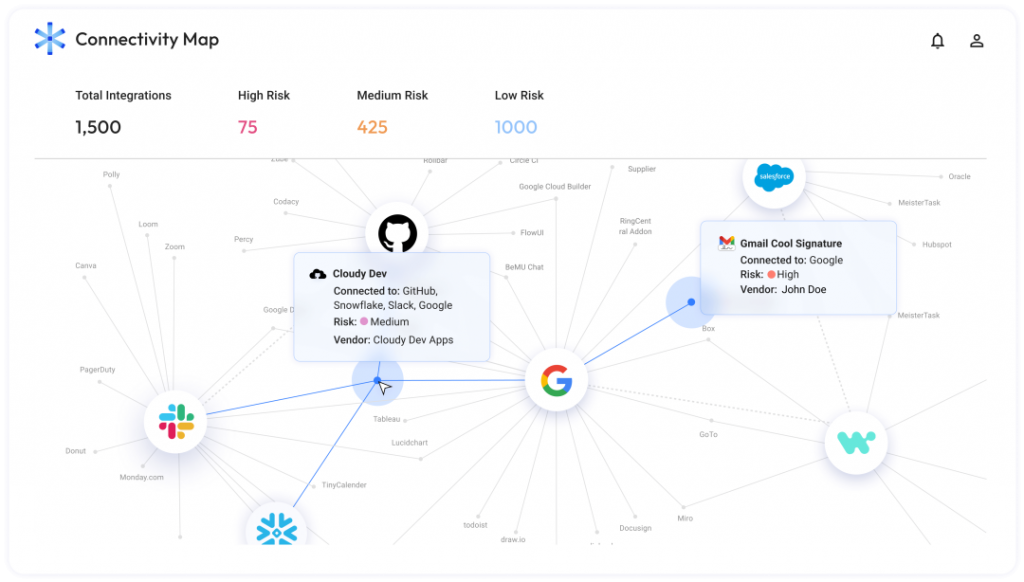

Astrix虽然依照其面向的环境被划分在云安全赛道,但其产品对于供应链安全治理显然有深入的研究和思考。Astrix致力于对用户接入的第三方云服务进行访问管理。在云服务已经普及的当下,第三方云服务其实也是用户产品供应链中的重要部分,但相关的安全风险却往往被忽略。Astrix在提供全局第三方云服务接入可视化的基础上(如图8所示[5]),覆盖整个链接生命周期地提供对接入这些云服务所引入威胁的检测和响应。可以预见,Astrix的提名将为供应链安全治理工作中通常容易忽视的第三方云服务问题带来较大的关注度。

图8 全局第三方云服务接入可视化

数据安全与合规

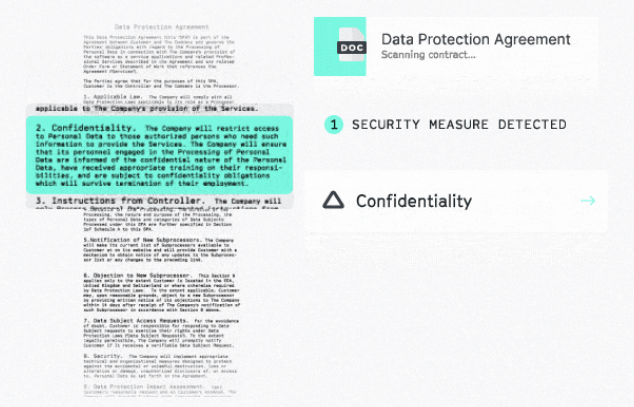

数据安全与合规是近年来整个网络安全行业都非常关注的问题。在数据治理方面,Relyance AI通过使用AI技术,对用户业务的隐私政策等合规文本进行信息提取和分析,并结合静态分析与动态检测的结果帮助用户发现应用行为中的不合规项,如图9所示[6]。此外,Relyance AI也提供了完整的数据可视化能力、数据隐私处理效果评估与其他合规要求的检查能力。

图9 隐私政策文本与应用行为的对比分析

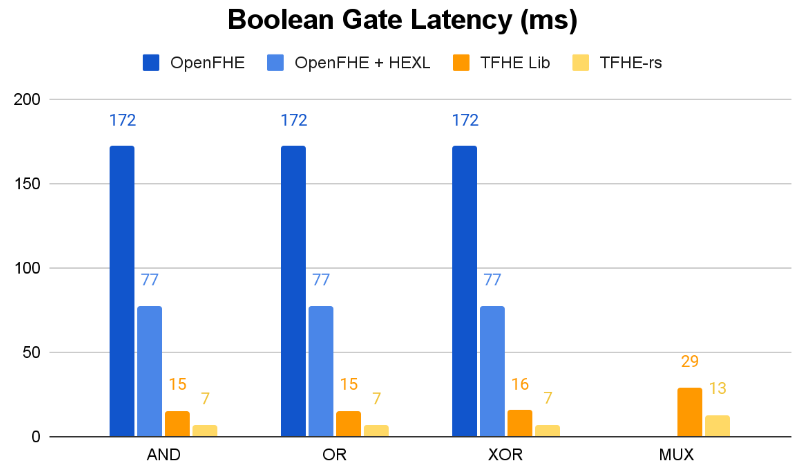

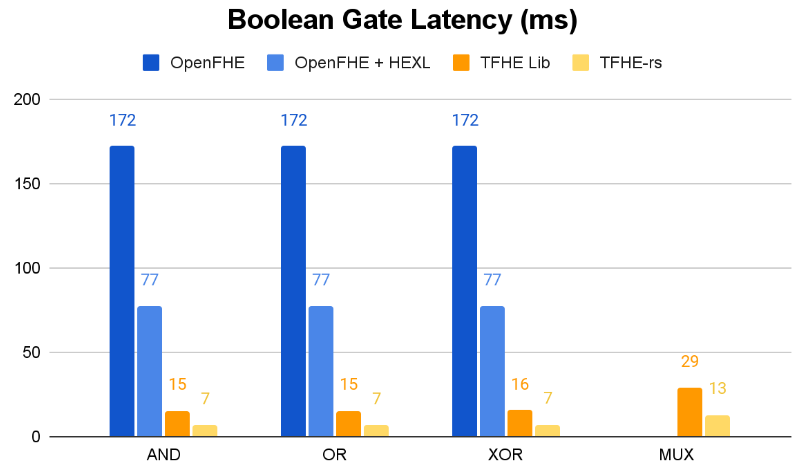

在隐私计算方面,技术底蕴深厚的ZAMA推出了一系列围绕隐私计算技术的开源工具库。主要包括用来实现高效全同态加密算法TFHE(Fast Fully Homomorphic Encryption over the Torus)的库TFHE-rs、用来对一般应用程序进行全同态加密化改造的编译器Concrete与用来在机器学习过程中保护隐私数据的工具集Concrete-ML。有证据显示,ZAMA实现的工具优于目前已有的一些同态加密实现,如图10所示[7]。ZAMA将上述编程库与工具集进行了开源,此举在对隐私计算技术进步做出明显的贡献的同时,在未来也有望通过自身技术的普及构建起一定规模的隐私计算行业生态。

图10 通过TFHE-rs库进行全同态加密计算的优秀性能

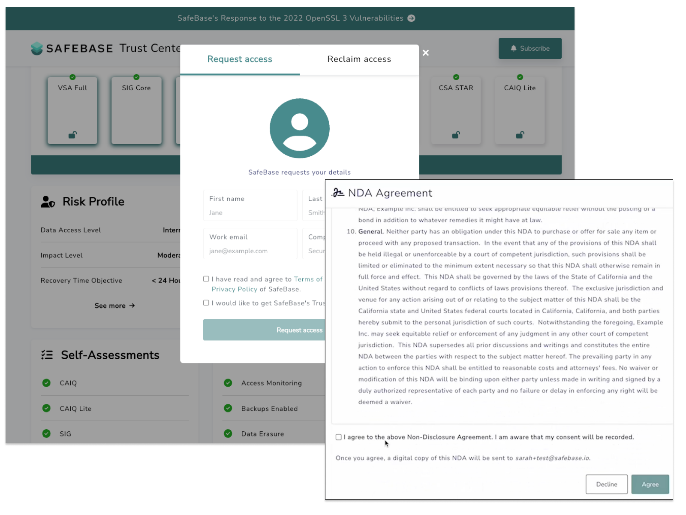

此外值得注意的是,本届创新沙盒中,SafeBase的产品覆盖了传统合规治理容易忽略的方面——交易双方的合规协议签订。SafeBase将企业安全资料编制成“简历”,负责安全审计的所有步骤,主动向买家展示完整、透明化的信息,并在产品平台上提供交易双方进行合规相关协议签署的能力,如图11所示[8]。此外,SafeBase还提供了完善的合规知识库,供交易双方进行查询,快速明确交易中的合规需求。对于涉及业务的内部文件,SafeBase还提供细粒度的访问控制与追溯文件流转的数据水印功能。

图11 自动化NDA流程

云环境下的网络安全

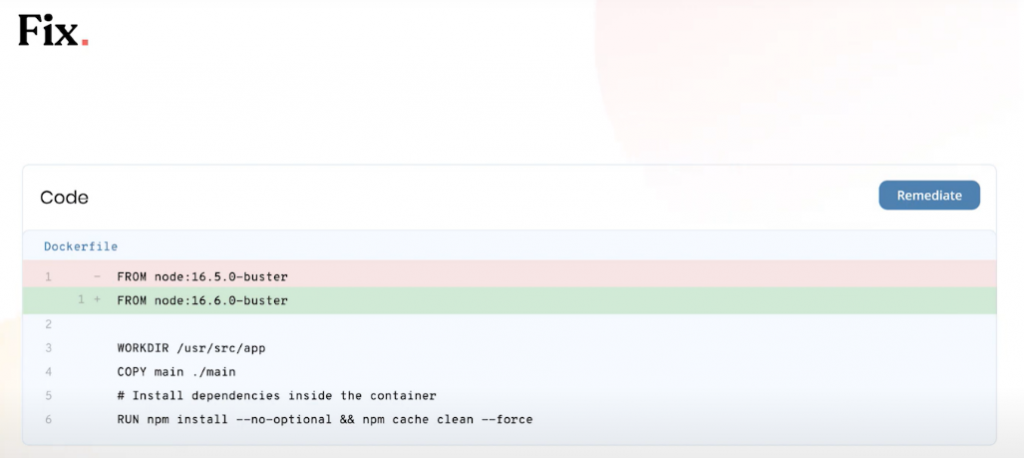

在云计算技术被广泛应用的当下,如何在云环境中推进网络安全工作是产业界近年来持续关注的一个重要问题。Dazz将云安全漏洞缓解的步骤定义为Discover、Reduce、Fix三个环节。Discover环节通过分析在CI/CD的各个环节以及其他安全产品采集到的漏洞信息和配置数据。Reduce环节使用自有技术进行告警信息的过滤,使得真正的威胁能够更清晰地呈现在用户面前。Fix环节不但能够提出对于资产错误配置的修改建议,更能自动化对已知漏洞的修复,在安全运营人员审核通过后即可实现一键部署,如图12所示[9]。

图12 Dazz对于已知漏洞的自动修复

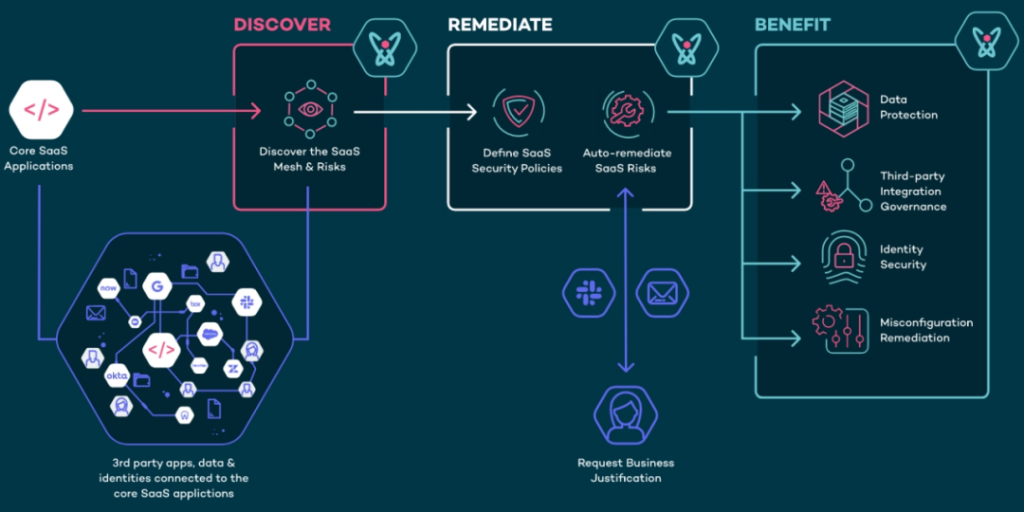

在SaaS被广泛应用的当下,Valence Security在无需安装代理的前提下,实现了对业务接入的SaaS平台中以用户侧错误配置为主的风险,进行可视化地进行风险展示和自动化修复,如图13所示[10]。在Valence Security给出的Github环境案例中,产品首先通过搜集连接到Github的个人访问令牌、OAuth应用程序、GitHub应用程序和SSH密钥发掘SaaS应用直接的连接关系,再分析诸如访问范围、实际使用情况、第三方API调用等信息,给出潜在风险与解决方案。日渐复杂的SaaS网格环境中,Valence Security的风险可视化能力能够极大地提高SaaS安全治理工作的效率。

图13 Valence Security的工作流程

此外,值得关注的是,Pangea以云服务的形式将网络安全能力提供给开发者,并提出了SPaaS(安全平台即服务)的概念。Pangea将数据脱敏、日志审计、合规检查、威胁情报等能力封装成API接口,如图14所示,并通过给用户提供SDK的形式让用户对这些接口进行调用。不同于通常的云服务使用Web页面作为客户端,Pangea的客户端是用户的编程环境与SDK。这样的产品模式使得Pangea能够全力关注于其安全产品在功能性与可靠性方面的提升,从而快速扩充产品能力,构建可靠的安全平台,并搭建技术生态,从而实现SPaaS的理念。

图14 Pangea的安全API

参考文献

[1] https://www.101blockchain.com

[2] https://www.anchain.ai

[3] https://hiddenlayer.com/

[4] https://www.endorlabs.com/

[5] https://astrix.security

[6] https://www.relyance.ai/

[7] https://www.zama.ai/

[8] https://safebase.io/

[9] https://www.dazz.io/

[10] https://www.valencesecurity.com/

[11] https://pangea.cloud

如有侵权请联系:admin#unsafe.sh