APT攻击Mint Sandstorm组织针对美国关键基础设施开展攻击Transparent Tribe利用Crimson RAT攻击印度教育部门Lazarus Group下属活动集群DeathNot 2023-4-20 18:38:28 Author: 白泽安全实验室(查看原文) 阅读量:27 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Mint Sandstorm组织针对美国关键基础设施开展攻击

近日,微软的研究人员发现了一个名为“Mint Sandstorm”的伊朗APT组织正对美国的关键基础设施进行网络攻击。据信,本次活动是伊朗针对近年来其遭受的基础设施攻击(包括2021年6月伊朗铁路系统遭到的破坏攻击和2021年10月导致伊朗加油站停电的网络攻击)的报复行为。Mint Sandstorm组织曾被追踪为Phosphorous,该组织为伊朗政府工作,并与伊斯兰革命卫队(IRGC)存在联系,近年来不断改进战术、技术和过程(TTP)。目前,Mint Sandstorm在技术和操作上都很成熟,能够开发定制工具并快速将N-day漏洞武器化,其攻击目标包括海港、能源公司、运输系统以及美国一家主要的公共事业和天然气公司。除了利用N-day漏洞之外,Mint Sandstorm还会使用较旧的漏洞(例如Log4Shell)来破坏未打补丁的设备。一旦获得网络访问权限,攻击者就会启动其自定义PowerShell脚本来收集有关受害者环境的信息,以确定它是否具有高价值。然后,攻击者使用Impacket框架在网络上横向传播,并同时执行两个攻击链。其中,第一条攻击链将导致目标的Windows Active Directory数据库被盗,该数据库可用于获取用户凭据,从而帮助攻击者试着进一步入侵或逃避网络检测。第二条攻击链则将部署名为Drokbk和Soldier的自定义后门恶意软件,这两者都基于.NET编写,主要用于在受感染网络中保持持久性以及部署额外的有效载荷。攻击链图如下图所示。

来源:

https://www.microsoft.com/en-us/security/blog/2023/04/18/nation-state-threat-actor-mint-sandstorm-refines-tradecraft-to-attack-high-value-targets/

Transparent Tribe利用Crimson RAT攻击印度教育部门

近日,SentinelLabs的研究人员披露了具有巴基斯坦背景的APT组织,Transparent Tribe针对印度教育部门的攻击活动。该组织至少从2013年开始活跃,此前主要针对印度军方和政府人员,但最近扩大了攻击目标的范围。攻击者主要借助具有教育主题内容和名称的网络钓鱼电子邮件分发武器化的Microsoft Office文档,并通过恶意宏或OLE嵌入技术最终部署Crimson RAT。值得注意的是,Transparent Tribe似乎正利用第三方服务支持其运营(例如巴基斯坦网络托管服务提供商Zain Hosting)。此外,研究人员还观察到了各种Crimson RAT.NET的实现,其编译时间在2022年7月至9月之间,支持40-65个命令,具有窃取系统信息、捕获屏幕截图、启动和停止进程以及列举文件和驱动器等功能,此外,该木马为了躲避安全检测还实施了不同强度的混淆,包括简单的函数名称畸变和动态字符串解析等。

来源:

https://www.sentinelone.com/labs/transparent-tribe-apt36-pakistan-aligned-threat-actor-expands-interest-in-indian-education-sector/

Lazarus Group下属活动集群DeathNote的攻击活动

近日,卡巴斯基的研究人员披露了有关Lazarus Group的命名为DeathNote的下属集群的相关活动,其活动使用了经过重大修改的恶意软件,且根据负责下载额外有效负载的恶意软件家族,也被称为Operation DreamJob或NukeSped活动。2019年10月中旬,研究人员首先发现了一份来自VT的可疑word文件,进一步分析发现,该武器化文档背后的攻击者自2018年10月以来一直在使用类似的恶意Word文档。一旦受害者打开文档并启用宏,恶意Visual Basic脚本就会提取并使用特定参数来加载其中嵌入的恶意软件下载器。攻击者主要使用了两种类型的第二阶段有效载荷。其中,第一种是包含恶意后门的远程控制软件,而第二种则是具有多阶段感染过程的典型后门。经研究人员追踪发现,2020年4月,DeathNote集群的攻击目标发生重大转变,其主要针对东欧的汽车和学术部门,这两个部门都与国防工业有关。另外,DeathNote还更新了感染媒介,在其武器化文档中使用远程模板注入技术,并利用了木马化的开源PDF查看软件,加载相同的恶意软件下载程序,并最后在内存中执行COPPERHEDGE变体。2022年3月,研究人员发现攻击者向韩国的几名受害者传播恶意软件。新植入的后门能够通过命名管道通信来执行有效载荷。此外,攻击者利用侧加载技术来执行Mimikatz,并使用信息窃取恶意软件来收集用户的击键和剪贴板数据。2022年7月,研究人员观察到Lazarus Group成功攻击了非洲的一家国防承包商,使用的初始接入手段是通过Skype发送了一个“可疑的PDF应用程序”,最终投放了一个名为ThreatNeedle的后门变体和另一个名为ForestTiger的数据窃取数据器。不同时期的典型攻击链如下图所示。

2019年10月攻击链图

2020年4月攻击链图

2022年3月攻击链图

2022年7月攻击链图

来源:

https://securelist.com/the-lazarus-group-deathnote-campaign/109490/

波兰情报机构披露APT29是攻击北约和欧盟的幕后黑手

波兰军事反情报局及计算机应急响应小组在4月13日称,APT29与针对北约和欧盟的攻击有关。该情报机构指出,近期攻击活动的许多要素,包括基础设施、使用的技术和工具,都与过去的APT29活动存在重叠。相关攻击活动主要针对北约和欧盟的外交人员,使用冒充来自欧洲国家大使馆的鱼叉式钓鱼邮件,并附上恶意网站的链接或附件,旨在通过ISO、IMG和ZIP文件分发恶意软件。攻击者使用了多种工具,包括SNOWYAMBER、HALFRIG和QUARTERRIG等。目前,该活动仍在进行中。

来源:

https://securityaffairs.com/144763/apt/apt29-behind-nato-eu-attacks.html

披露Kimsuky的样本

近日,研究人员披露了Kimsuky组织的恶意样本,IOC信息如下所示。

Filename:소명자료 목록(국세징수법 시행규칙).hwp.lnk

MD5:7e5cc47880bf2ccd244cf925093d2d16、B132C1FF68E000A70B3C085CFDD72FEB

URL:hxxp://centhosting.net/upload.php、hxxp://centhosting.net/list.php?q=

来源:

https://twitter.com/shadowchasing1/status/1646805910491369472

攻击活动

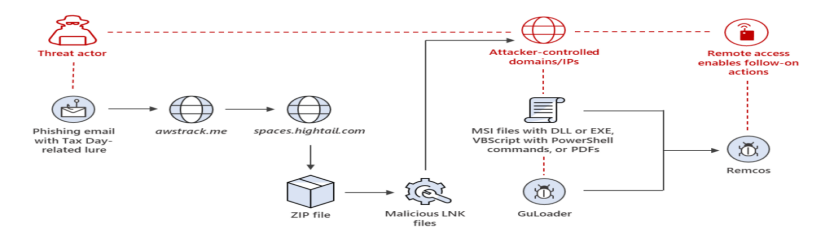

利用Remcos RAT针对美国税务行业的攻击活动

近日,微软披露了近期针对美国会计和报税公司的钓鱼攻击活动。钓鱼邮件中的链接可绕过检测,最终指向文件托管网站的ZIP文档。ZIP文档包含许多伪装成各种税表PDF的文件,但实际上是Windows快捷方式。当受害者点击快捷方式时就会执行PowerShell,从远程主机下载VBS文件。这些VBS文件将下载并执行GuLoader,进而安装Remcos RAT。Remcos通常用于获取目标的初始访问权限,攻击者可利用此权限进一步传播,窃取数据并安装其它恶意软件。攻击链图如下图所示。

来源:

https://www.microsoft.com/en-us/security/blog/2023/04/13/threat-actors-strive-to-cause-tax-day-headaches/

数据泄露

Dimas Volvo数据库配置错误导致客户数据和源代码泄露

近日,报道称,沃尔沃在巴西的零售商Dimas Volvo泄露了敏感信息。2月17日,有研究团队发现可以公开访问dimasvolvo.com.br网站上托管的敏感文件。敏感文件中公开了Dimas Volvo数据库的访问信息,包括MySQL和Redis数据库所在的主机、开放端口和凭据,上述信息可用来访问存储用户数据的数据库。泄露数据还包括该网站的Laravel应用密钥。此外,研究人员还发现了存储网站源代码的Git存储库的URL,攻击者可通过暴力破解攻击访问该存储库,以及一个.DS_Store文件,该文件保存了来自开发人员计算机的元数据。目前,导致数据泄露的相关问题已得到解决。

来源:

https://securityaffairs.com/144816/breaking-news/volvo-retailer-data-leak.html

恶意软件

Uptycs发布凭据窃取恶意软件Zaraza Bot的分析报告

近日,Uptycs的研究人员发布了关于恶意软件Zaraza Bot的分析报告。恶意软件Zaraza bot是一个使用C#开发的64位二进制文件,可从38个浏览器中窃取登录凭据,包括Chrome、Edge、Opera和Brave等。此外,它还可以捕获活跃窗口的屏幕截图,然后保存为JPG文件。一旦恶意软件感染了目标计算机,它就会检索敏感数据并发送到Telegram服务器,攻击者就可以立即访问这些数据。该恶意软件是作为一种商业工具提供给其他攻击者的,但就目前为止,尚不清楚它是如何传播的。攻击链图如下图所示。

来源:

https://www.uptycs.com/blog/zaraza-bot-credential-password-stealer

勒索软件

软件技术咨询公司NCR遭到BlackCat团伙的勒索攻击

近日,据媒体报道,美国软件和技术咨询公司NCR遭到BlackCat的攻击,导致其所属的Aloha PoS平台出现故障。自上周出现问题以来,客户一直无法使用该系统。经过几天的沉默,NCR于4月15日透露,这次故障是由于为Aloha POS平台提供动力的数据中心遭到勒索攻击导致的。勒索软件团伙BlackCat声称对此次攻击负责,并公开了与一名NCR代表之间谈判聊天的对话片段。聊天记录显示,攻击期间没有窃取存储在服务器上的任何数据。然而,攻击者却声称窃取了NCR客户的凭据,并威胁要公开。

来源:

https://www.bleepingcomputer.com/news/security/ncr-suffers-aloha-pos-outage-after-blackcat-ransomware-attack/

往期推荐

MuddyWater和DEV-1084合作在勒索软件活动幌子下实施破坏性攻击——每周威胁情报动态第123期(4.7-4.13)

Kimsuky组织借助ADS隐藏恶意软件——每周威胁情报动态第122期(03.31-04.06)

Bitter APT组织针对中国核能行业开展攻击——每周威胁情报动态第121期(03.24-03.30)

Winter Vivern针对欧洲政府组织和电信服务提供商开展攻击——每周威胁情报动态第120期(03.17-03.23)

如有侵权请联系:admin#unsafe.sh