【复现】WebLogic远程代码(CVE-2023-21931)执行漏洞的风险通告

-赛博昆仑漏洞安全通告-WebLogic远程代码(CVE-2023-21931)执行漏洞的风险通告漏洞描述WebLogic是美国Oracle公司出品的一个application server,确切的说 2023-4-19 11:4:10 Author: 赛博昆仑CERT(查看原文) 阅读量:566 收藏

-赛博昆仑漏洞安全通告-WebLogic远程代码(CVE-2023-21931)执行漏洞的风险通告漏洞描述WebLogic是美国Oracle公司出品的一个application server,确切的说 2023-4-19 11:4:10 Author: 赛博昆仑CERT(查看原文) 阅读量:566 收藏

-赛博昆仑漏洞安全通告-

漏洞描述

| 未知 | |||

利用条件

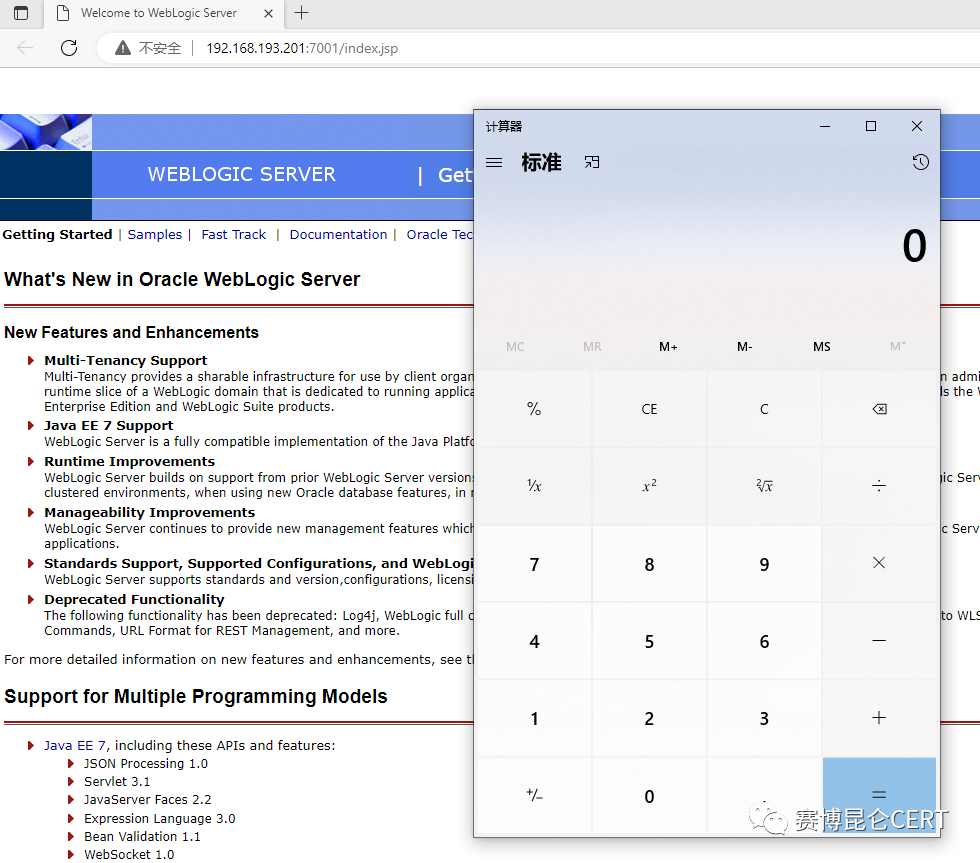

目前赛博昆仑CERT已确认该漏洞原理,复现过程如下:

对未打最新补丁的WebLogic服务器发送payload,执行命令。

临时缓解措施

在业务允许的前提下禁用 T3/IIOP 协议。

修复建议

赛博昆仑支持对用户提供轻量级的检测规则或热补方式,可提供定制化服务适配多种产品及规则,帮助用户进行漏洞检测和修复。

赛博昆仑CERT已开启年订阅服务,付费客户(可申请试用)将获取更多技术详情,并支持适配客户的需求。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxMDQyMTIzMA==&mid=2247484077&idx=3&sn=a8c70356a59c48a04c1aef7fac2a0c65&chksm=c12aff2cf65d763a7e5fa486909cccc39cffd1b1503f3c12a6b49013f68fba9fbbb8171bf047#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh