Windows 消息队列服务概念证明-远程执行任意代码-CVE-2023-21554

发布针对 MSMQ 漏洞的通用概念证明,Check Point Research 最近在通常称为 MSMQ 的 Microsoft 消息队列服务中发现了三个漏洞。这些漏洞已披露给 Microsoft, 2023-4-15 14:9:8 Author: Ots安全(查看原文) 阅读量:211 收藏

发布针对 MSMQ 漏洞的通用概念证明,Check Point Research 最近在通常称为 MSMQ 的 Microsoft 消息队列服务中发现了三个漏洞。这些漏洞已披露给 Microsoft, 2023-4-15 14:9:8 Author: Ots安全(查看原文) 阅读量:211 收藏

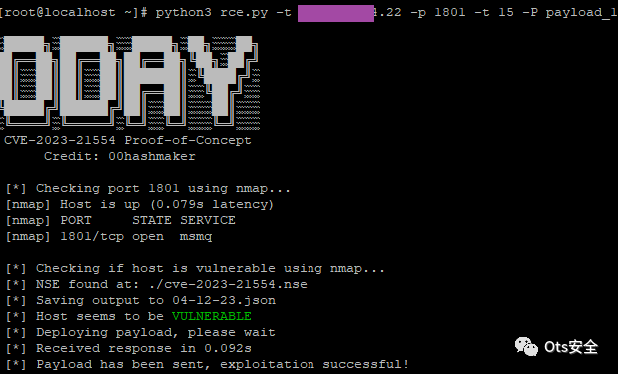

发布针对 MSMQ 漏洞的通用概念证明,Check Point Research 最近在通常称为 MSMQ 的 Microsoft 消息队列服务中发现了三个漏洞。这些漏洞已披露给 Microsoft,并在四月补丁日更新中进行了修补。其中最严重的漏洞被检查点研究团队命名为 QueueJumper (CVE-2023-21554),可能允许未经身份验证的攻击者在 Windows 服务进程 mqsvc.exe 的上下文中远程执行任意代码。

CVE-2023-21554 漏洞允许攻击者通过到达 TCP 端口 1801,在未经授权的情况下远程执行代码。换句话说,攻击者可以通过利用漏洞利用到 1801/tcp 端口的一个数据包来控制进程, 触发漏洞。

要求

在不修改源代码的情况下运行此漏洞之前,有一些要求

yum install epel-releaseyum install python3 python3-pip || apt-get install python3 python3-pipyum install nmap || apt-get install nmap

安装依赖项后,我们将使用 nmap 来识别在端口 1801 上运行易受攻击的 MSMQ 配置的主机,然后发送有效负载以查看是否可以触发远程代码执行。

语法和用法

python3 rce.py -t TARGET -p PORT (default 1801) -timeout SECS -P PAYLOAD我们已经使用 netcat 对这个模块进行了反向 shell 测试,以检查目标是否可以连接到我们的侦听器以确认 pwned 目标。会话日志自动存储。

您可以通过指向文件路径或使用自定义命令来指定有效负载,支持大多数 Windows 识别格式。

重要的提示

目前github上有木马POC,注意别随意下载运行!!!

原文地址:https://github.com/xhshes/CVE-2023-21554-QueueJumper

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247497261&idx=1&sn=086072aa3f9a8e91f32bc0ffec4fd924&chksm=9badbf66acda36704c93316a03680a2815d053c67835442da33ba16b85ad2abdc25e07ebea36#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh