由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!免责声明由于传播、利用本公众号所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担。LK安全公众号及原文章作者不为此承担任何责任, 2023-4-14 21:35:19 Author: 渗透安全团队(查看原文) 阅读量:55 收藏

由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

免责声明

由于传播、利用本公众号所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担。LK安全公众号及原文章作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

目标环境windows不出网

首先看下权限发现是数据库权限和ip地址

查看下进程,并无杀软

针对于不出网上线,分为以下几个方式:

1. Pystinger反向代理上线cs

2. 冰蝎自带反弹Shell (选择不出网)

3. 通过http隧道上线

4. 远控控制软件进行远程控制扩展:

【首次拿到机子权限低,并且提权失败,外加扫描内网的时候,

并无其他出网的机子时可以运用以上方法】

看情况而定,灵活根据情况来打

通过ip地址以及扫描发现这台电脑没有任何内网,纯纯是在扫公网的C段

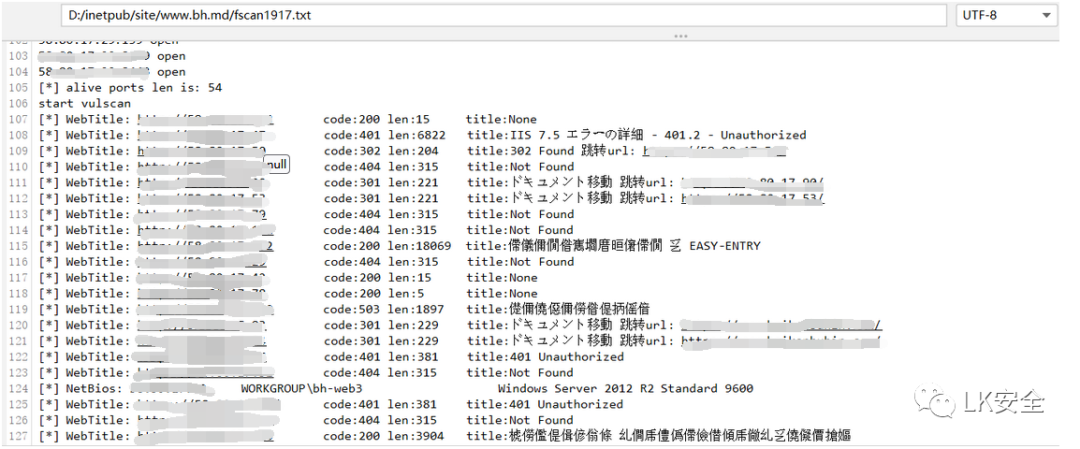

通过Fscan进行扫描,结果如下

对c段进行扫描

对资产ip单独扫描结果

提权

尝试哥斯拉自带插件,使用烂土豆提权失败

上传远程控制软件,rustdesk进行远程控制

Ps:无论是前期上传fscan及各种工具,无法上线文件,需要通过哥斯拉选择大文件上传或者下载才可以

通过大文件上传rustdesk并执行,发现已经执行成功了,但是通过dir查找的时候,并无没有发现生成配置文件。之前遇到过一次,也是找配置文件,当时的权限跟现在的情况也是一样,数据库权限。

所以当时去执行的时候,原本我是去正常执行后,生成的配置文件路径下去翻找发现没有。

最后通过dir 搜索配置文件才得知,因为我是数据库权限去执行的程序,并不仅仅会在administrator用户下生成配置文件,在数据库用户下生成的配置文件才是我所需要的配置文件。

这里通过dir发现,并没有生成任何配置文件,所以也不了了之。

除此之外,还可以去尝试其他的远控控制软件进行尝试,这里就只演示rustdesk其他的就不演示了。

冰蝎反弹shell

接着使用冰蝎的反弹shell上线,但是权限很低,很多msf模块都用不了毫无作用。(也有可能是自己没get到)

数据库提权

前期扫描的时候,发现开启了1433端口,准备SQLserver提权

一般来说,主页文件都是跟数据库文件挂扣的,因为你主页无论是登录的账号密码还是其他都会跟数据库交互,这里找到主页文件进行查看

通过排除后发现,system.asp文件为数据库配置文件,得到数据库账号密码

使用Neo-regeorg搭建隧道

上传aspx脚本

访问并右键查看一串加密字符代表成功

使用python3执行

proxifer代理数据库工具

每次一打开一个表就得好几秒,sql语句不熟练就不细查了,重要目的是去提权。

一套操作猛如虎,连续用了三四个工具,依然是失败了。

准备上线cs

先上传对于脚本

切换为python2执行

这里的127.0.0.1:7777是本机端口,127.0.0.1:1111是目标机的端口

意思是将目标机的1111端口通过http隧道映射至本机的7777端口,你向本地的7777端口发送的请求都将转发至目标机的1111端口。

使用cs先上线自己的电脑

建立监听1111

提前看下开放端口

生成正向马子,放在目标机上执行。

执行后开启1111端口

connect 127.0.0.1 7777

上线cs后,用一些提权方法也没提权成功,后续去查看打得补丁打了150余个,太菜了

最后想去看看数据库查查,看看管理员用户啥的,奈何sql语句不行,也不了了之了。这一个库就130个多G,也不行拷贝下来慢慢查找了,清理下之前上传的工具,到此为止。

翻到文章最底部点击“阅读原文”获取近期漏洞CVE

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh