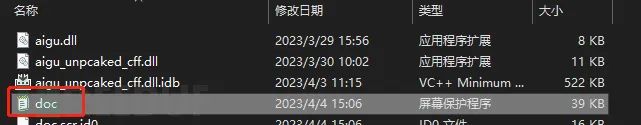

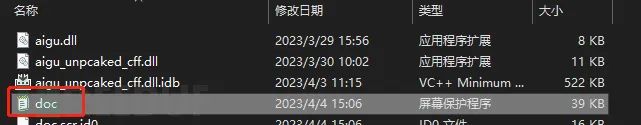

最近打开QQ邮箱,发现好多不知名的邮件,里面全部都是一句话加一个几十kb的附件,还有使用我前同事的邮箱给我发的,这里就不暴露了(已通知)大部分是一个zip包,还有的是伪装成屏幕保护程序,如下所示:如果文件夹关闭显示后缀名功能的话,只看图标是一个文本文件,很容易误打开。 | |

| |

| a3006cc68638ab4fc24f092bf6563291f2e237fe4e86159a08bb5443d499828d |

| |

| |

| |

在主函数中,判断注册表的shell键值是否存在,不存在则创建:接着在临时目录或系统目录下释放一个动态库并加载运行,后续单独看此动态库的功能:与服务器进行联系,但是只会在每月的11-16号才联系:首先获取网络连接状态,并且通过三个白域名判断网络是否可用,如果网络不可用便会陷入死循环:网络可用的情况下,构造网络数据进行发送,这里发送数据的目标地址为上一步中三个域名中的一个,估计也是用来测试网络的。真正与服务端进行命令交互的功能写在在释放的动态库中。继续主线程往下分析,样本会打开c盘根目录下的init文件,读取里面的文件,但我主机上没有此文件,对于他要做啥也是不明所以。通过读取注册表,获取outlook express中通讯簿的数据,大概率是用于进一步传播:接下来首先会重点遍历两个目录,Temporary Internet Files和Local Settings。对于邮件类文件,会获取其中的信息进一步传播:至此主文件分析完毕,总结一下功能就是释放dll并加载,设置自启动,拷贝自身,读取邮件信息继续传播。此文件依旧是使用upx加壳,脱壳后发现函数并不多,主函数逻辑也比较简单:

一旦连接成功,便创建线程。分析过程中没有连接成功,只能通过静态分析猜测,服务端会发送命令过来,然后病毒根据不同的命令执行不同的动作:

随着技术的迭代更新,攻击者的伪装技术也随之发展,不仅伪装程序图标,后缀,还伪装发件人,使用户防不胜防。所以对于可疑的附件,一定不要随意打开,可以先扔到云沙箱中测试一下,或者联系发件人,确认安全后方可打开。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651222277&idx=3&sn=4f440fec75a6fb27336ad512251b5c96&chksm=bd1de38e8a6a6a9885458d8b74bb1c118bbd9cd77158c43e416bd19c4a042b88437063b0958c#rd

如有侵权请联系:admin#unsafe.sh