春秋云境Initial通关

前言Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。步骤入口处是一个电源管理系统,指纹识别可以得出是thin 2023-4-14 11:16:26 Author: 银河护卫队super(查看原文) 阅读量:21 收藏

前言Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。步骤入口处是一个电源管理系统,指纹识别可以得出是thin 2023-4-14 11:16:26 Author: 银河护卫队super(查看原文) 阅读量:21 收藏

前言

Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

步骤

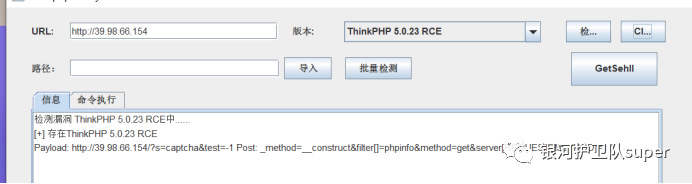

入口处是一个电源管理系统,指纹识别可以得出是thinkphp框架,直接用工具扫描是否存在thinkphp漏洞。

确定有漏洞后就可以直接进行RCE。

getshell后拿的权限是www-data权限,这里可以使用sudo提权来读取flag1:(sudo mysql -e '\! cat /root/flag/flag01.txt')

拿下第一个flag后用frp带代理扫描内网机器,扫描结果如下:

172.22.1.2(域控)172.22.1.15(边界机)172.22.1.18(信呼协同办公系统)172.22.1.21(永恒之蓝)

首先使用永恒之蓝拿下172.22.1.21这台机器,这里可以使用msf的ms17-010模块进行攻击。

但是在这台机器上并没有拿到第二个flag,根据提示可以利用DCSync进行下一步操作

使用kiwi模块读取域内用户hash后可以利用crackmapexec脚本获取域控权限并读取flag

这里读取到的是flag3,看来flag2在172.22.1.18这台机器上。

针对172.22.1.18这里提供三个方法获取权限,由于172.22.1.18也在域内,第一个方法可以直接利用上面的域管hash来读取flag。

方法二是直接利用信呼OA漏洞进行文件上传来getshell

网上有相关脚本,可以直接利用

方法三是利用172.22.1.18上开放的phpmyadmin进行写文件(账号密码root:root),这里不再进行演示。

总结

总结一下该靶场的相关流程:

首先使用thinkphp漏洞拿下边界机(flag1)→做代理利用ms17-010拿下域内机器→DCSync拿下域管理员权限(flag3)→使用域管理员权限读取flag2

END

• 往期精选

下方点击关注发现更多精彩

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwNzI0MTQzOA==&mid=2247493137&idx=1&sn=e8f3c7abe7d9ddb23f819930a07d3ce0&chksm=c0de94a0f7a91db628e375d8006224b8c65310c4d9f4de46b7bc4cf3d3e0b3a32341dee37190#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh