忽然间,Dark Power 浮出水面,并且试图快速成为业内有话语权的犯罪团伙。本文讨论了 Dark Power 勒索软件的细节,包括攻击者披露的相关被窃数据与受害者信息。根据分析人员的观察,该团伙并不针对特定部门或者地区进行攻击。

样本文件

【勒索软件样本文件】

Nim 是一种晦涩难懂的编程语言,攻击者越来越多地将其应用于开发恶意软件中,看中了它开发方便且原生跨平台的能力。

加密密钥初始化

勒索软件 Dark Power 会创建一个随机的 64 字符长的小写 ASCII 字符,主要用于初始化加密算法。如下所示,随机确保了每次执行样本文件时密钥都是唯一的,防止开发通用解密工具。Nimcrypto 库被用于进行加密,算法使用的是 AES CRT。

【初始化字符串】

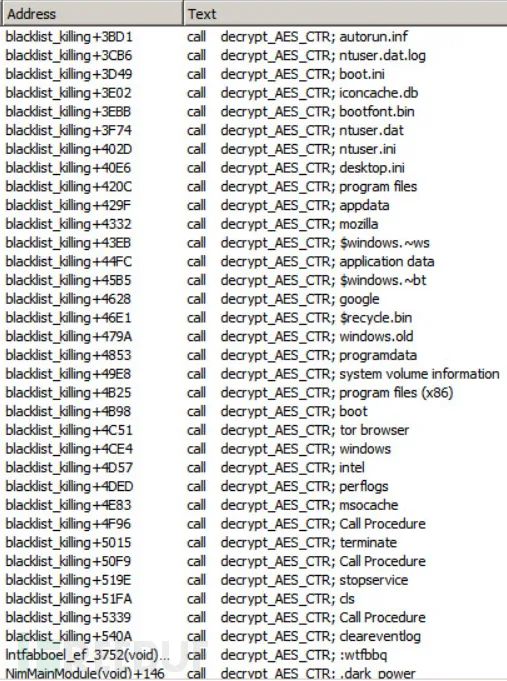

字符串加密

勒索软件 Dark Power 中的各种字符串都是加密的,以阻碍创建通用的检测规则。密文以 base64 编码的形式存在于二进制文件中,解码后使用固定的密钥进行解密。解密密钥为硬编码字符串的 SHA256 哈希值,加密算法所需的 IV 向量也被嵌入样本文件中,但会根据需要进行调用。

【解密反汇编代码】

上述的反汇编代码用于解密字符串,输出为 .darkpower。将 IV 向量加载至 RDX 中,并且将存储 base64 编码与加密后的字符串加载至 RAX 中,最后调用 decrypt_AES_CTR 函数进行解密。解密后的字符串如下所示:

【解密后的字符串】

终止服务

勒索软件 Dark Power 会终止失陷主机上特定服务,例如 veeam、memtas、sql、mssql、backup、vss、sophos、svc$ 与 mepocs。这些服务占用的文件也都被释放并且加密,勒索软件可以更进一步达成更大的影响。当然,卷影副本服务(VSS)也没被落下。

此外,各种数据备份与反恶意软件服务也会被终止。如果勒索软件检测到任何与预定义列表匹配的服务或进程,就会将其终止,如下所示:

【终止 VSS 服务】

进程终止

与服务类似,影响文件加密的进程也会被终止。勒索软件使用 WMI 命令获取 winmgmts: & {impersonationLevel=impersonate}!.\root\cimv2有关所有正在运行的进程列表,目标进程将全部终止。

预置列表中,不仅有任务管理器、浏览器以及 Office 相关程序,也有数据库程序。完整列表如下所示:

【终止进程列表】

排除加密

一旦所有目标服务与进程都被终止,勒索软件会针对文件利用文件名、扩展名与文件夹名进行过滤。对系统正常运行至关重要的文件与文件夹会被排除在外,完整列表如下所示:

【排除的扩展名】

【排除的文件】

【排除的文件夹】

清除日志

终止所有服务后,勒索软件在休眠 30 秒后通过执行 C:\Windows\system32\cmd.exe /c cls来清理控制台痕迹。并且,还会使用 WMI 命令 Select * from Win32_NTEventLogFile与 ClearEventLog()来清理系统日志。清除日志是勒索软件用于掩盖踪迹并阻碍分析人员调查的常用手段,后续就会开始加密行为。

【清除控制台痕迹】

勒索信息

每个文件夹中都会放置勒索信息,与常见的纯文本勒索信息不同,Dark Power 选择使用 PDF 文件作为勒索信息。该文件通过 Adobe Illustrator 26.0 创建,最后修改日期为 2023 年 2 月 9 日。

【勒索信息】

攻击者勒索一万美元的门罗币,并且要求受害者使用 Tor 与 qTox 与其进行通信。攻击者会告知受害者已经有哪些其他的组织也已经被攻陷,但公司的徽标经过模糊处理。

【网页截图】

数据加密

文件使用 CRT 模式的 AES 算法进行加密,加密文件路径会在标准输出中打印,如下所示。

加密文件路径

勒索软件有两个版本,每个版本都有不同的加密密钥与格式:

在第一个变种中,生成的随机密钥的 SHA-256 被分为两部分。前半部分作为 AES 密钥,后半部分作为 IV 向量。

在第二个变种中,生成的随机密钥的 SHA-256 作为 AES 密钥,IV 向量则是固定的 73 4B D9 D6 BA D5 12 A0 72 7F D6 4C 1E F4 96 87

文件被加密后会重命名为 .dark_power扩展名。

威胁情报

Dark Power 勒索软件团伙也是使用双重勒索的团伙之一,发现的勒索软件样本本身并不会上传任何文件,可能是通过其他组件在勒索软件部署前就完成了上传。

Dark Power 勒索软件团伙在全球范围内活动,阿尔及利亚、捷克、埃及、法国、以色列、秘鲁、土耳其与美国都存在受害者。根据其网站披露的信息,受害者的行业分布排名为教育、IT、医疗保健、制造业与食品生产。

结论

恶意软件开发者使用各种编程语言(如 Nim、Golang 或者 Rust)都不稀奇,防御者维持安全的成本显著高于学习一门新的语言。

参考来源:

https://www.trellix.com/en-us/about/newsroom/stories/research/shining-light-on-dark-power.html

如有侵权请联系:admin#unsafe.sh