报告概要

远程和混合工作已经成为许多企业的标准操作程序。它们提高了生产率和员工满意度,但也带来了安全隐患:当企业网络延伸至员工家中时,企业的攻击面也随之扩大。

如今的员工通常在家登录,而登录所用的大多是个人设备。这种灵活性对于远程工作人员来说是必要的,但也存在很多安全隐患。对于企业来说,对这些设备的内容和位置有一个基本的了解是至关重要的,这是确保流程安全的基础操作。

2022年夏天,Sevco Security发布了第一份《网络安全攻击面状况报告》,揭示了一些令人不安的事实,即大多数企业对其IT资产缺乏可见性,以及缺乏可见性带来的风险。而在这份最新的网络安全攻击面报告中,我们继续看到企业在这些问题上苦苦挣扎。我们还研究了一个新的、更迫在眉睫的威胁:访问公司网络但未计入任何企业源的IT资产。这些资产主要包括员工在家连接的个人设备,以及影子IT项目——这些项目在IT和安全团队的范围和权限之外进行——中使用的设备和服务器。

最后,报告还探讨了一个日益凸显的问题:在企业想方设法削减成本的时候,却又在为可能不活跃的IT资产支付数量惊人的端点保护和补丁管理许可费用。

不过,无论是在未使用的软件许可上的花费增加,还是可见性缺口增加了风险暴露,无法创建准确反映动态攻击面的全面IT资产清单正在让公司付出惨重代价。

网络安全攻击面现状

非企业IT资产在企业中激增,创造了一个存在巨大安全缺口的现代影子IT环境。

- 从近100万IT资产的可见性汇总数据显示,访问企业网络的所有IT资产中有17%没有出现在任何企业源中,如端点保护、配置/补丁管理系统、目录服务或移动设备管理(MDM)。这些非企业设备正在访问企业网络,但安全团队对设备的安全性缺乏可见性;

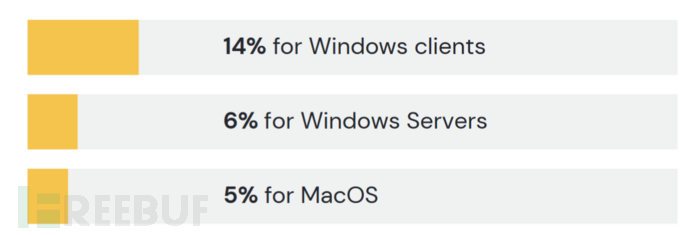

- 访问企业资产的Windows客户端中有14%不是企业设备,6%的Windows服务器不在任何企业软件目录中,5%的MacOS设备不是企业设备。

【不在任何企业源中的不同类型设备百分比】

本报告所涵盖的IT资产主要分为三个类别:

- Windows客户端:运行微软Windows客户端或嵌入式操作系统的系统;

- Windows服务器:运行微软Windows server操作系统的系统;

- MacOS资产:只包括运行苹果MacOS操作系统的系统,不包括iOS设备。

这些发现中最令人担忧的事实是,6%的Windows服务器不在任何企业资源中。这些很可能是影子IT——未经IT或安全团队批准的实例(可能没有应用公司的安全协议)来完成某种特定的任务——的结果。而安全团队并未按照安全流程退役这些服务器,而可能只是弃用了它们。因此,这些服务器作为潜在的攻击面接入点继续与网络保持连接。在其他情况下,服务器可能被积极地用作正在进行的影子IT计划的一部分。

逃避检测的Windows客户端通常是访问公司SaaS办公自动化资产(但不在公司MDM解决方案中)的系统或个人设备,或者连接到公司IT基础设施的个人系统。虽然连接到SaaS自动化工具可能是允许的,但大规模地这样做,并且缺乏对哪些资产正在访问网络的可见性,会带来巨大的风险。企业攻击面包括安全团队无法看到的新设备和资产。

虽然个人设备可能总是会访问公司的IT环境——毕竟,我们拥有智能手机就是为了这个目的——如果它们没有受到移动设备管理或其他安全工具的保护,任何对设备的利用都可能导致对公司IT环境的破坏。如果个人设备被入侵,攻击者就可以访问所有被入侵设备可以访问的内容。这对大多数员工来说都是一个问题,而如果对象是IT或财务员工等拥有管理特权的人,结果或者更糟,可能会对企业造成生存威胁。

在削减成本的时期,企业正在为数量惊人的未使用软件许可证买单。

在本报告中,我们将“过期许可”定义为“设备继续出现在公司库存源(例如端点保护)的一个实例中,但在任何其他源中都没有标识,并且设备代理已经超过30天没有报告”。这里的问题很简单:这些付费许可的设备要么不再存在,要么被错误地退役。无论哪种方式,公司都是在为未被使用的许可证付费。

调查数据显示:

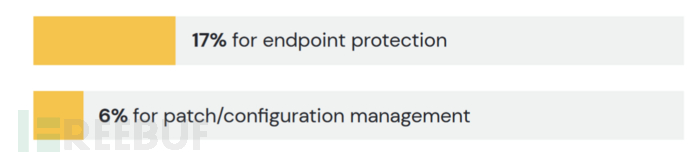

- 近17%的终端保护软件获得许可但未被使用;

- 超过6%的补丁和配置管理软件获得许可但没未被使用。

【不同工具中过时许可的百分比】

面对不利的经济形势,许多公司都开启成本削减模式。至少,他们必须证明现有支出是合理的。调查发现,首席执行官们正在积极寻求控制成本和减少可自由支配的支出。

对于大多数企业来说,IT和安全预算保持稳定,但在组织希望勒紧裤腰带、削减成本的时候,制定准确的IT资产清单可以让团队有机会适当调整现有的IT和网络安全支出,并将预算重新分配到更高效的安全工具和程序上。

企业继续在IT资产的可见性方面苦苦挣扎,导致网络漏洞百出。

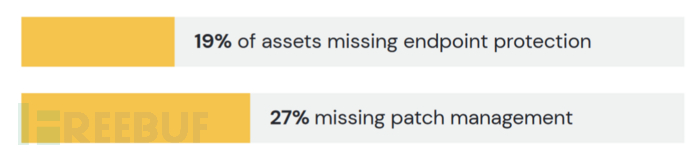

最新数据显示: 超过19%的IT资产缺少端点保护,而近27%的IT资产缺少补丁管理解决方案;

【端点保护或补丁管理缺失的设备百分比】

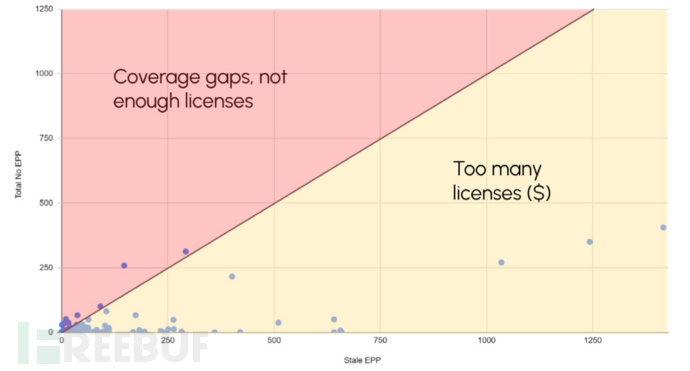

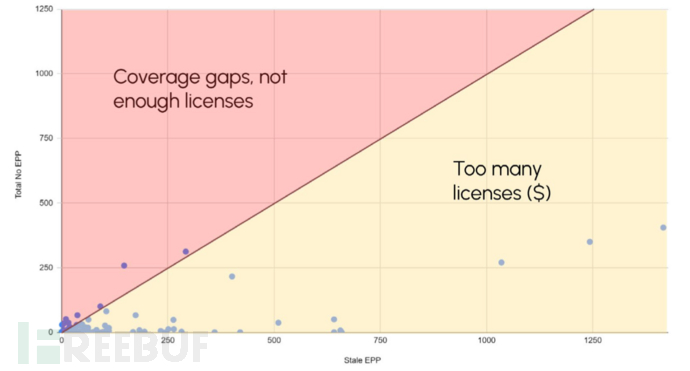

有趣的是,数据显示,拥有过时许可证的组织和拥有安全缺口的组织之间几乎没有重叠,至少在端点安全的情况下是这样。这表明这些是独立的问题,有各自的问题集。存在未知安全缺口的组织可能没有足够的许可证,设备可能面临风险;而拥有过期许可证的组织则正在为软件——不再存在的设备的许可证——支付过高的费用。

【拥有过时许可证的组织和拥有安全缺口的组织之间几乎没有重叠】

结语

数字化转型对混合和远程员工的生产力而言是一个福音,但它也成倍地扩大了企业的攻击面。企业使用的设备、用户和应用程序的多样性比以往任何时候都更加复杂。

IT和安全团队面临着保持环境可操作性和安全性的挑战。但如果不知道他们的环境中有多少资产,确保安全的难度就会增加。试想一下,组织如何保护他们看不到的东西?如果他们不了解资产本身,谈何保护资产免受已知漏洞的侵害?

这强调了全面的IT资产清单的重要性,以及为什么它是每个安全遵从框架的基础。丧失对IT资产库存的跟踪是一个巨大的风险。企业中到处都是被遗忘或遗弃的部署,任何一个都足以让恶意行为者获得立足之地。

企业可以通过以下步骤来保护整个攻击面:

- 完成对安全和IT工具的审计,以确定覆盖范围的缺口,这需要跨源查询关联和去重设备,以检查覆盖范围。

- 制定全面IT资产清单,确定是否有可能易受攻击的孤立设备;

- 考虑实施MDM以更好地保护个人设备。

最后,一旦拥有了全面的IT资产清单,组织就可以确定自己的任何工具中是否有过期的设备——比如一个工具中的设备已经30天没有签入。IT和安全团队应该从这些工具中移除设备,或者将许可证重新分配给其他设备,或者弃用许可证以节省成本或将预算用于更有效的目的。

IT环境正随着新设备和新工具的引入而不断变化。恶意行为者已经非常擅长利用这些变化来滥用漏洞。为了保持对复杂对手的优势,IT和安全团队需要维护准确和最新的资产清单,这些资产清单反映了其动态IT环境的现实。

报告原文:

如有侵权请联系:admin#unsafe.sh