腾讯安全威胁情报中心,以外部攻击者的视角,通过多种监测感知技术、安全大数据关联建模,持续针对互联网重点资产、服务的暴露面进行威胁预警,近期发现的一起勒索事件。攻击事件概述近日腾讯安全产品运营团队监测到 2023-4-3 21:27:45 Author: 腾讯安全威胁情报中心(查看原文) 阅读量:43 收藏

腾讯安全威胁情报中心,以外部攻击者的视角,通过多种监测感知技术、安全大数据关联建模,持续针对互联网重点资产、服务的暴露面进行威胁预警,近期发现的一起勒索事件。

攻击事件概述

近日腾讯安全产品运营团队监测到,有攻击者利用SQL Server 弱口令对SQL Server 服务器展开攻击,爆破成功后,会使用C2进行控制;甚至会使服务器进入安全模式,绕过安全防护软件,植入勒索病毒,对服务器数据进行加密勒索,造成业务受损。

腾讯安全监测到的2023年 SQL Server 爆破趋势:

国内公网 SQL Server 分布情况:

攻击事件还原分析

攻击流程图:

勒索信:

1、通过对被攻击云主机的公网暴露面进行分析,该云主机安全组未做任何限制,同时绑定有公网IP;

2、通过对云主机上的应用进行分析,该云主机操作系统为:Windows Server 2012 R2,安装有ERP软件及SQL Server 2008等服务;

3、通过对C盘文件进行分析,发现C盘根目录下存在异常文件;

4、对文件生成时间附件的Windows登录日志进行分析,未发现有可疑IP登录成功的迹象,同时询问客户密码情况,基本排除通过Windows RDP爆破入侵;

5、对应用程序日志进行排查,未见异常访问日志,同时web应用目录下也未发现有webshell等木马文件;

6、经确认,SQL Server未对访问IP进行控制,在知道密码的情况下,可通过公网IP直接登录sa账号;

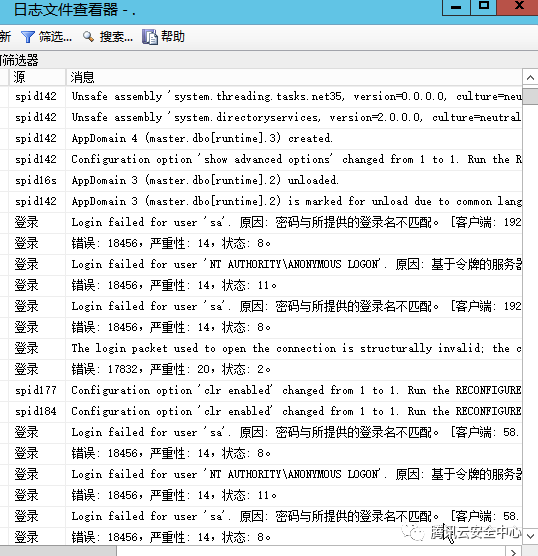

7、通过内置的Windows账号登录SQL Server服务器,查看SQL Server日志,发现大量登录失败日志,疑似sa账号被大量IP发起爆破,经过提取sa账号hash信息,通过公开解密渠道可获取到对应的密码,同时与用户确认,进一步确认该SQL Server服务器sa账号采用了弱密码;

8、其中日志中出现“clr enabled”及“show advanced options”,疑似开启公共语言运行时 (CLR) 集成功能,启用此功能后,可通过SQL Server执行代码。同时SQL Server 2008默认启用了xp_cmdshell功能,通过xp_cmdshell可以让系统管理员以cmd的方式执行给定的命令,并返回执行结果;

9、对.svcservice.exe文件进行分析发现,该文件会调用bcdedit关掉安全模式,然后卸载自身,再单独释放出一个bat和一个svchost.exe。bat主要用于删除系统备份;

10、对注册表进行分析,发现svcservice配置为在安全模式下也启动,存在进安全模式绕过防护软件释放svchost的情况,通过沙箱运行发现svchost会加密文件进行勒索,“how_to_decrypt.hta”即为攻击者留下的勒索信。

根据勒索信内容进行搜索,发现该勒索病毒为Trigona家族,该家族主要采用弱口令爆破等手段,入侵受害者主机进行勒索病毒投递,并添加启动项来进行持久化。

通过上述分析,可以确认,攻击者通过爆破公网的SQL Server 2008存在弱口令的sa账号,获取到SQL Server的管理权限,继而通过SQL Server的内置特性,修改启用项及注册表信息,使云主机主动进入安全模式,绕过安全防护,释放勒索病毒,加密用户数据。

腾讯安全专家建议

1. 定时体检云上资产,扫描端口暴露情况

进入云安全中心控制台,创建任务->全部资产->暴露端口检测->立即扫描->确定,云安全中心会自动检测所有云上资产(IP、域名)的端口暴露情况; 检测完成后,可在体检报告查看端口暴露情况,端口暴露体检可免费使用。

2. 检测发现感染僵尸木马程序后,及时清除恶意样本,以彻底消除威胁。

通过腾讯主机安全(云镜)控制台,入侵检测->文件查杀,检测全网资产,在资产列表右侧输入资产IP地址,检测恶意文件,发现后一键隔离操作。操作步骤:

主机安全(云镜)控制台:入侵检测->文件查杀,选择一键扫描; 弹出一键检测设置,选择快速扫描,勾选“全部专业版和旗舰版主机”,开启扫描;

查看扫描出的木马风险结果项,并对扫描出来的木马进行隔离操作。

3. 使用爆破阻断功能,自动拦截爆破IP。

4. 使用腾讯 iOA 零信任安全管理系统

近期腾讯iOA SaaS全新版本上线腾讯云,欢迎了解产品,获取免费试用资格。

5. 如因业务需要,SQL Server等敏感服务不得不暴露公网,建议使用云防火墙-零信任防护-数据库管理

使用数据库管理需要先接入NAT防火墙,参考NAT 边界防火墙-操作指南;

搭建NAT防火墙后,单击同步资产,将NAT防火墙下VPC内的数据库自动同步;

如需避免复杂的NAT端口映射配置,可以将服务器接入域名;

将数据库添加到数据库管理后,单击添加规则,配置允许访问数据库的白名单;

打开【阻断白名单以外用户访问】开关,白名单生效,拒绝白名单以外的用户访问数据库。

如有侵权请联系:admin#unsafe.sh