2023年第一季度API安全观察:威胁态势仍在持续加剧

日期:2023年04月03日 阅:46

近日,创新安全服务商Salt Labs发布了2023年第一季度《API安全态势研究报告》(以下简称《报告》)。《报告》数据显示,94%的受访企业在过去一年经历过生产系统中的API安全问题,17%的受访者表示他们所在的企业组织由于API安全漏洞而发生了数据泄露。《报告》还发现,在过去的6个月时间里,API攻击活动数量快速增长了400%,其中有78%的攻击发生在经过初步安全性验证的API上。研究人员表示,API威胁态势仍在持续加剧,其安全性将在2023年成为企业组织安全运营团队关注的重点。

API安全是业务问题

《报告》研究发现,API安全性已经成为企业组织的一个关键性业务发展问题,而非仅仅是信息安全的问题,这一点可以从业务系统发布延迟、API安全意识增强以及企业对API安全应用的满意度低等多个方面体现出来:

- 超过一半的受访者(59%)表示,由于担心API安全问题,他们不得不延后新业务系统的发布排期。如此高的百分比说明,现有的测试工具和安全代码开发能力还无法解决当前API应用的安全挑战。开发人员并不能有效识别API中每一个可能的业务逻辑缺口;

- 只有23%的受访者认为他们现有的安全手段在防止API攻击方面非常有效;

- 48%的受访企业表示,在过去的一年里,API安全性已经成为公司管理成关注的问题。在受到严格监管的行业,这一比例甚至更高,如科技研发(59%)、金融服务(56%)和能源/公用事业(55%)。而就公司规模而言,员工人数在5001- 10000人之间的公司,高管参与API安全讨论的比例最多(71%)。

数据显示,目前最受企业重视的两个API安全防护需求是如何阻止攻击和识别PII暴露,而实现左移API安全实践的能力则关注度较低。

最重要的API安全能力

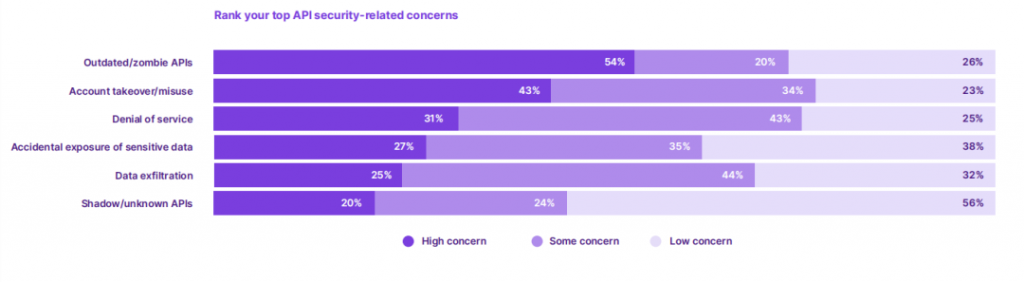

当被问及最担心的API安全风险时:

- 54%的受访者表示“僵尸”API是一个非常令人担忧的问题,这一比例高于上一季度的42%;

- 43%的人表示账户接管(ATO)是需要关注的问题;

- 只有20%的人认为“影子”API是最令人担忧的问题。考虑到API文档方面的挑战,这方面的实际风险可能比企业意识到的更严重。

企业最担心的API安全风险

攻击者更加激进

《报告》数据显示,当前不仅API攻击数量正在快速上升,恶意行为者同时还在继续寻找新的、意想不到的方式来实施攻击:

- 对API进行简单的身份验证并不足以阻止攻击者。报告数据显示,78%的API端点攻击来自看似合法的用户,但实际上是恶意绕过了身份合法性验证的攻击者;

- 面向内部的应用程序API通常完全不受保护,因为安全团队并不关心其是否需要强大的安全性。然而,《报告》数据显示,有8%的API攻击是专门针对企业内部的API;

- 2022年12月,共有4842名攻击者实施了API攻击活动,这一数据比半年前增长了400%。

API攻击活动增长态势

API安全策略仍不完善

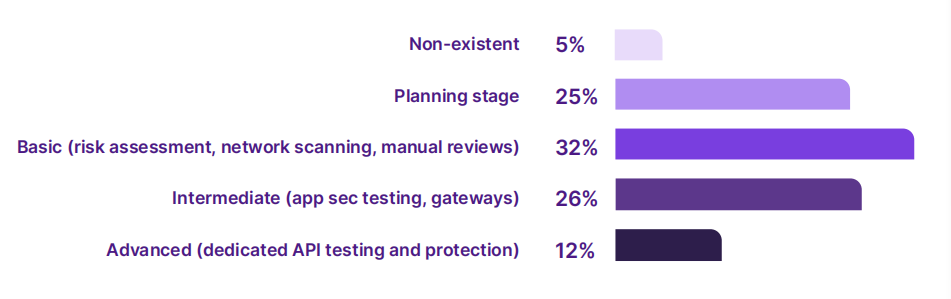

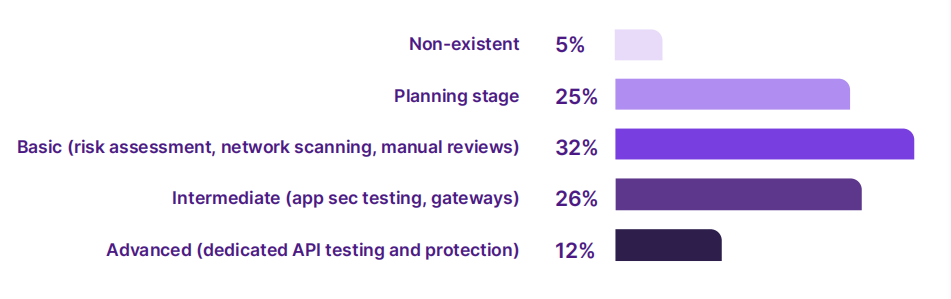

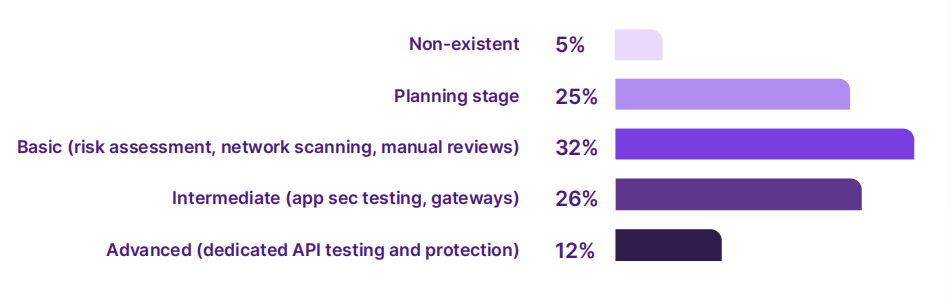

随着企业数字化发展,其对API应用的依赖也达到空前的高度。因此,构建和实现强大的API安全策略变得更加迫切。然而,调查发现,绝大多数组织仍然缺乏成熟的API安全程序:

- 只有12%的受访企业认为他们的API安全防护策略是先进/高级的,包括专用的API测试和运行时保护,这一比例高于2022年第三季度的10%;

- 受访企业目前还依赖于传统的API安全方法,如WAF、API网关和日志文件分析,但只有23%的受访者认为这些方法是有效的;

- 尽管所有受访者都有生产API,但30%的受访者当前并没有明确的API安全策略。其中25%的人表示他们还处于计划阶段,而5%的人表示完全没有API安全策略。

企业API安全策略与计划调查

API安全防护建议

报告研究人员认为,API会越来越难以保护,因为当前的工具和安全流程无法跟上API安全发展趋势的步伐。组织必须从传统的安全实践和上一代工具转向创新的安全方法,在API生命周期的每个阶段解决可能的安全问题,并提供更全面的保护。

01

定义一个强大的API安全策略

组织需要定义和执行一个API安全策略,该策略需要涵盖完整的API生命周期,并协调跨职能和部门的防护责任。全面的API防护策略必须包括API设计分析和偏离分析、自动和持续的发现、增强的运行时保护、使用运行时安全防护工具、API安全事件调查与培训,以及跨职能团队分担责任的明确流程。

02

评估API安全风险水平

企业应该根据API安全最佳实践验证当前API设计,例如,检查在给定业务功能的API调用序列中,验证安全控制措施是否到位。安全团队还要根据OWASP API安全TOP 10列表发起模拟攻击,以了解WAF和API网关所存在的防护缺口。在有条件的情况下,可以模拟2022年知名API安全事件的场景,看看组织的API中是否存在类似的业务逻辑缺陷。

03

在所有应用环境中启用API安全措施

随着API成为当今所有应用程序开发的基础,组织不能放任其在某些环境中缺乏保护。组织必须能够在本地、云以及容器和Kubernetes部署上,应用API发现和运行时保护。此外,如何将API安全工具连接到组织的环境中也很关键,需要避免API安全平台因对应用程序运行状态的影响。

04

关注API运行时的安全性

没人能编写完全安全的代码,因此在API运行时防护可以持续地降低风险。由于每个API都是唯一的,恶意行为者必须执行广泛的侦察,才能确定他们可以利用的业务逻辑漏洞或缺口。要查看这些邪恶但安静的活动,API安全平台必须能够在很长一段时间内捕获数百万个数据点,因为API攻击可能需要数周甚至数月才能展开。这种强大的分析能力需要通过成熟的大数据技术和AI算法实现。

05

不要过度相信“安全左移”

将安全能力左移到开发环节有其优点,但企业应该认识到,大多数API安全漏洞并不能在开发测试环节被检测到,它们只能在运行时被检测和发现。因此,企业需要寻找具有强大运行时保护能力的API安全平台,以补充开发管道测试和OAS分析能力。通常,安全左移策略的实施需要很长的时间来交付价值,而且,它们并不能全部识别所有的API安全漏洞。而运行时的安全性保护可以让企业随着时间推移而强化API。

文章来源:安全牛编译整理

如有侵权请联系:admin#unsafe.sh