我是一名Web3爱好者,一直在学习相关的知识,大家都知道这个领域太多的诈骗、被黑等事件,希望整理编辑自互联网的内容能够给Web3领域的玩家科普些安全知识,以下内容编辑自TokenPocket社区,他们已经整理的很全面了。

骗子会以解决用户遇到的问题为由,假冒钱包类客服的身份私信用户,谎称可以通过他们的服务器验证后就可以解决遇到的问题,当用户打开提供的钓鱼链接后,点击链接钱包就会弹出要求填入私钥或助记词的提示窗口,一旦填入后,你的资产就会被对方盗取。![]()

这个骗局虽然很早存在,但是遇到心急解决问题的小白还是同样好用的,所以请不要相信任何人通过任何方式的私信,任何在网络上主动私聊的都是骗子,请直接拉黑+举报。主动发送钱包提示的,注意鉴别。任何通过短信,邮箱等聊天工具主动联系您的,都是诈骗!![]()

所有用户需要备份好私钥和助记词。请不要相信任何自称是官方客服的人。任何给你发私信的人都是骗子! 不要与任何人分享私钥和助记词,请保持警惕! 如果你有任何问题,你可以通过电子邮件与我们联系。近期有部分社区用户反馈波场钱包被莫名的执行了多签,导致Token无法操作。针对这类问题我们整理了本次的波场多签的相关科普,希望可以帮助用户了解波场多签的原理,认识到恶意更改权限的危害,更好的保护资产安全。根据和用户的沟通及相关数据的验证,得到了以下几种可能会导致多签的场景。2、使用假钱包导致私钥助记词泄露,被对方获取后设置多签;3、网络获取的私钥助记词导入钱包,该地址已经被多签;4、执行了第三方恶意链接,并且签名完成了更改权限操作。波场钱包地址创建后是默认的单权重设置,可以执行任何的链上操作,如果地址被多签,一定是因为私钥或助记词的泄露或执行恶意链接导致的权限变更。波场(TRON)的多重签名机制是一种安全措施,通过设置阈值和权重来限制特定的操作,只能在多个签名方的共同确认下才能执行。在波场多签机制中,阈值是指多少个签名方需要确认才能执行特定的操作。例如阈值为 2,那么在执行特定操作时至少需要签名方权重大于等于阈值才进行确认。阈值可以在多签合约中进行设置,根据具体需求进行调整。权重是指每个签名方的权重大小,它可以决定每个签名方在多签操作中所占比例。例如,如果设置了阈值为2,两个签名方权重为 1,那么在执行特定操作时,需要两个拥有权重为 1 的签名方的确认才可以生效。权重的设置需要在合约中进行设置,并且必须满足所有签名方权重之和大于等于总权重的要求。通过设置阈值和权重,波场多签机制可以提高合约的安全性,防止合约被未经授权的操作所篡改或者被攻击者利用进行恶意操作。波场的更改权限和Approve(授权)是有区别的,授权后影响的只有授权过的这个Token;而更改权限则会导致波场地址权限的变更,从而失去了对地址的管理权限。波场恶意的更改权限,多发生于一些使用TRC20充值的过程中,例如以很低的价格购买加油卡、礼品卡、使用一些验证码平台充值等途径。根本上就是利用了人们贪图便宜的心态进行布局,当用户使用他们提供的链接进行充值时,就会调用恶意更改权限的代码,当用户确认并输入密码签名后,地址的权限便发生了变更。用户通过某种渠道得到了第三方链接,通过恶意链接的充值入口跳转到钱包中打开界面(如下图)。收款地址填写的是Token的合约地址,点击立即支付,提示不要复制地址进行转账,这个是骗子为了防止用户自行复制地址绕过恶意代码执行转账的“友情提示”。![]()

点击确认后弹出详情界面,在下图中通过三个箭头所示的位置提示正在进行的操作以及操作后可能带来的风险。点击第二个箭头位置,可以查看更改权限的作用和风险,如果无视风险提示并执行了操作,就会导致恶意更改权限。这时再进行转账就会看到错误的提示信息,实际上已经失去了对改地址的控制权。![]()

多签设置的初衷是为了更好的保护用户资产,但是被骗子精心利用后会成为其盗取资产的工具。所以请一定要认真查看钱包中出现的每一个提示,这些内容都是经过大量考证后才会添加的信息,适用于绝大多数用户。不要相信网络上虚假宣传的各类礼品卡、加油卡、验证码等网站,更不要参与他们的充值,尤其是提供充值跳转服务的链接。正常的充值类服务,只需要使用对方的收款地址转账就可以完成操作。恶意授权是通过Approve操作,给某个代币授权在一定数量范围内可以调用的权限,恶意授权通常会盗取授权代币的所有余额。那么如果一个普通的地址没有执行过Approve操作是否也可以被调用呢?近期越来越多的用户反馈,在自己的USDT转账列表中会看到有“0USDT”被转入/转出的记录,如下![]()

大部分看到自己的地址被调用转出资产,第一反应会认为自己可能会有被恶意授权的风险,于是打开权限检测工具或浏览器查看自己的授权记录。![]()

在授权列表中发现了一条授权记录,但是在右侧发现【已取消】的提示,点击箭头查看授权和取消的记录。授权变更记录中的内容是空白的,这个时候用户彻底陷入迷茫中。![]()

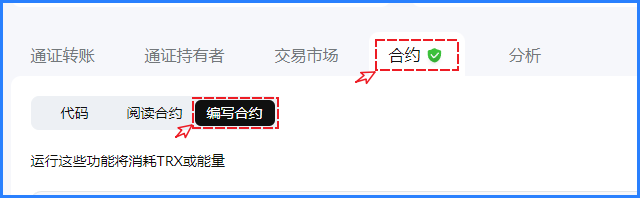

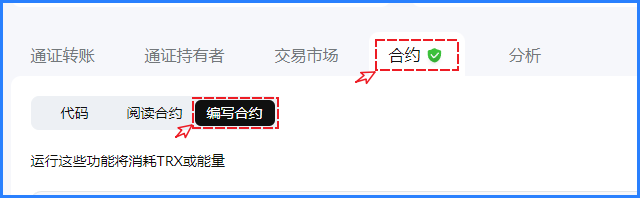

1.打开波场浏览器,找到USDT合约地址,点击【合约】--【编写合约】--【transferFrom】![]()

2.在这里分别填入发送地址、接收地址和数量,然后点击【Send】利用插件钱包完成签名后就可以看到底部绿色的【true】说明执行成功。如果这里的数量设置其他,那么会提示已发送的内容,但是因为对方并没有可以调用的数量,所以无法执行成功。这里消耗的TRX由对方来买单。![]()

3.执行成功后,我们继续查看这个地址的授权信息,果然是又增加了一条空白的记录。![]()

到这里,相信大家应该对这种问题发生的原因有了充分了解,说明任何地址都可以被拿来调用,只是这种方法是徒劳的,它并不会让我们的资产有任何的风险,但他们的最终目的还是想让你使用错误的地址来触发误转账来谋取利益。和模拟相同尾号地址诈骗属于互补的一种骗局方式。点击查看精准伪装诈骗这种调用在其他EVM链上同样适用,之前的高仿尾号地址诈骗方式是主动转入的方式,现在的这种调用是一个转出的方式,对于触发误操作的迷惑性会更强。骗子的骗术更新很快,大家要多注意防范。这种是直接通过USDT的 TransferFrom 功能执行操作,任何地址都可以在这里被调用并在钱包中生成一个记录,在授权记录中生成一个空白的记录。这种操作目的就是为了模拟从用户地址转出的记录,结合伪装地址的方式来诱导用户误操作进行转账,它并不能对你的资产产生任何风险,但是请一定要注意这种可能误操作的执行。2.5 警惕精准伪装地址

在之前介绍的盗币方式中,盗币者一般会采用一些技术手段来开发恶意的链接来想办法诱导用户进行执行授权,从而盗取授权过的这个代币。这种方式的实施范围比较广泛。这种方式从根本上来说是用了比较“原始”的方法执行,例如在链上观察到一个钱包地址经常会有大资金的usdt往来记录,那么就对这个钱包进行监控,找到其经常收款的地址,利用“靓号生成器”生成和收款地址非常相似的地址(一般是前几位,或者后几位基本一样),多次的转入小额的数量到监控的这个钱包地址中(例如0.001USDT)。用户在进行转账时,可能会复制之前的转账收款记录的转账地址来进行重新转账,如果这个时候复制到了错误的(高度相似)地址,那么就会导致转账发生错误,从而导致了代币的丢失。

![]()

如果你在区块链安全上有疑问或者想法,欢迎后台交流

文章来源: http://mp.weixin.qq.com/s?__biz=MzI3MjkyNTExMA==&mid=2247483817&idx=1&sn=fa73bc2cb91a412784c606f3d8629375&chksm=eb2a6970dc5de066850889c8360077084aa52b15ef83eea7021a6f216afd014e9860c689daf5#rd

如有侵权请联系:admin#unsafe.sh