漏洞通报丨CVE-2023-27326丨Parallels Desktop VM Escape

1工具介绍Parallels Desktop 18 for Mac在 Mac 上同时运行 Windows 和 macOS在您的 Intel 或 Apple M 系列 Mac 计算机上运行 Window 2023-3-29 10:59:31 Author: 渗透安全团队(查看原文) 阅读量:16 收藏

1工具介绍Parallels Desktop 18 for Mac在 Mac 上同时运行 Windows 和 macOS在您的 Intel 或 Apple M 系列 Mac 计算机上运行 Window 2023-3-29 10:59:31 Author: 渗透安全团队(查看原文) 阅读量:16 收藏

1工具介绍

Parallels Desktop 18 for Mac

在 Mac 上同时运行 Windows和macOS在您的 Intel 或 Apple M 系列 Mac 计算机上运行 Windows 应用 在 Mac 与 Windows 之间无缝复制和粘贴文本或拖放对象。 官网:https://www.parallels.cn/

2漏洞概述

该漏洞来自Toolgate组件。由于在文件操作中使用用户提供的路径之前没有对其进行适当的验证。攻击者可以利用此漏洞升级特权,并在主机系统上当前用户的上下文中执行任意代码。详细信息:

https://blog.impalabs.com/2303_advisory_parallels-desktop_toolgate.html

此漏洞允许本地攻击者在受影响的 Parallels Desktop 安装中提升权限。

该漏洞在Parallels Desktop版本18.0.0(53049)上进行了测试,并在18.1.1(53328)安全更新中修补了该漏洞。

3漏洞分析

漏洞复现

漏洞摘要

易受攻击的代码位于并行桌面工具门组件的请求处理程序之一中。来宾通常使用此请求将故障转储文件写入 GuestDumps VM 主目录的子文件夹。此文件的内容完全由用户控制,但其文件名根据以下模式进行格式化: <user_input_trunc>.<i>-<j>-<k>-<l>.<date>-<time>.<ext>.

该漏洞有两个方面:

首先,因为没有对

<user_input_trunc>作为文件名的一部分,可以执行目录遍历,允许写入位于预期文件夹之外的文件。然后,由于Qt的微妙之处

QByteArray和QString类,文件名的格式可以完全跳过(但不幸的是,不能截断用户输入),从而产生几乎完全由用户控制的路径。

最后,这种任意文件写入可用于覆盖 shell 登录脚本并以用户身份执行任意代码。

漏洞POC获取

翻到文章最底部点击“阅读原文”下载链接

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

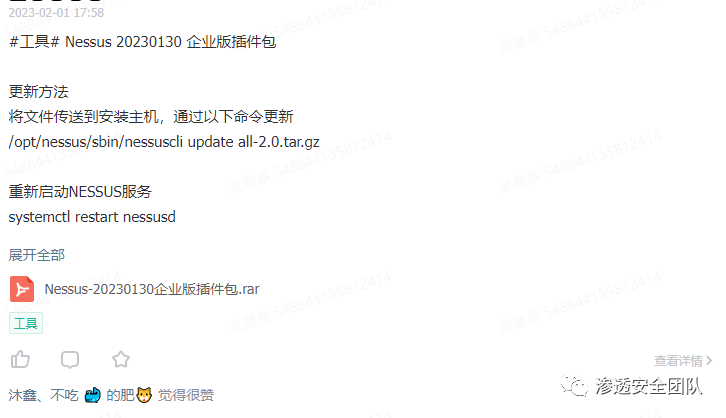

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247501983&idx=3&sn=7eb8d8ad1dea40b023488e4efefbb347&chksm=c1763530f601bc26fa7a5e5ebbc7eefbc3bcb0e4336e150e184a7168bd75bff0115b530c12f5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh