ScarCruft,也称为 APT37、Reaper、RedEyes 和 Ricochet Chollima,已被发现使用武器化的 Microsoft 编译 HTML 帮助 (CHM) 文件将恶意软件 2023-3-29 10:29:38 Author: Ots安全(查看原文) 阅读量:21 收藏

ScarCruft,也称为 APT37、Reaper、RedEyes 和 Ricochet Chollima,已被发现使用武器化的 Microsoft 编译 HTML 帮助 (CHM) 文件将恶意软件传送到目标系统。该组织不断完善和重组其策略以绕过检测,最近还针对韩国实体进行间谍活动。

ScarCruft 还被观察到使用其他文件格式,如 HTA、LNK、XLL 和基于宏的 Microsoft Office 文档,对韩国目标进行鱼叉式网络钓鱼攻击。ScarCruft 的植入物 Chinotto 的新功能,能够捕获屏幕截图和击键,是研究人员研究托管恶意有效载荷超过两年的 GitHub 存储库时发现的。

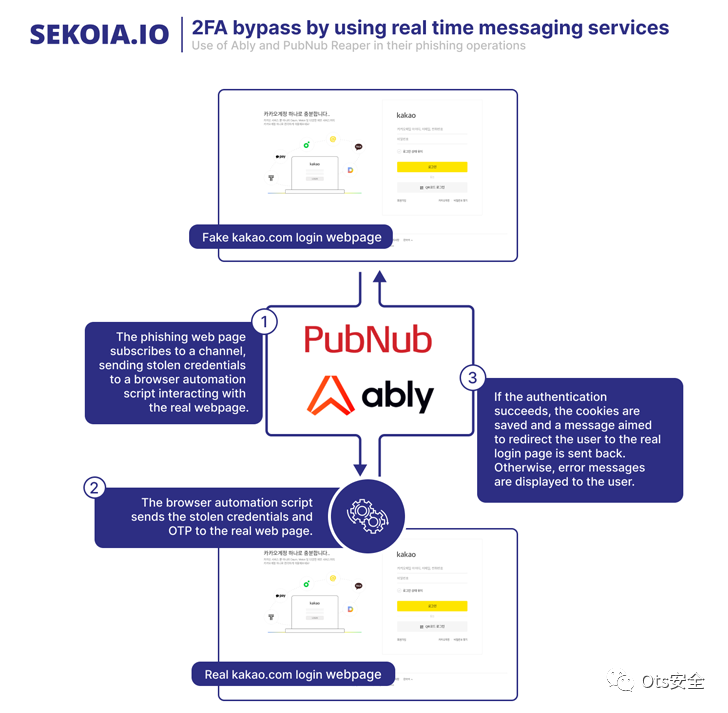

此外,还发现 ScarCruft 提供凭据网络钓鱼网页并使用名为 AblyGo 的后门,该后门利用 Ably 消息传递框架来接收命令。其他与朝鲜有关联的组织也被发现使用 CHM 文件来分发恶意软件。

根据AhnLab 安全应急响应中心( ASEC )、SEKOIA.IO和Zscaler的多份报告,这一发展表明该组织不断努力改进和重组其回避检测的策略。

Zscaler 研究人员 Sudeep Singh 和 Naveen Selvan 在周二发表的一份新分析报告中表示:“该组织不断改进其工具、技术和程序,同时试验新的文件格式和方法来绕过安全供应商。”

ScarCruft 也以 APT37、Reaper、RedEyes 和 Ricochet Chollima 的名称进行追踪,自今年年初以来,其行动节奏加快,以各种韩国实体为间谍目的。众所周知,它至少从 2012 年开始活跃。

上个月,ASEC披露了一项利用 HWP 文件的活动,这些文件利用 Hangul 文字处理软件中的安全漏洞来部署名为M2RAT 的后门。

但新发现表明,威胁行为者还在针对韩国目标的鱼叉式网络钓鱼攻击中使用其他文件格式,如 CHM、HTA、LNK、XLL 和基于宏的 Microsoft Office 文档。

这些感染链通常用于显示诱饵文件并部署称为Chinotto的基于 PowerShell 的植入程序的更新版本,它能够执行服务器发送的命令并泄露敏感数据。

Chinotto 的一些新功能包括每五秒捕获一次屏幕截图和记录击键。然后将收集到的信息保存在 ZIP 存档中并发送到远程服务器。

关于 ScarCruft 各种攻击向量的见解来自一个 GitHub 存储库,该存储库由对抗集体维护,自 2020 年 10 月以来托管恶意有效载荷。

Zscaler 的研究人员说:“威胁行为者能够维护一个 GitHub 存储库,经常在两年多的时间里存放恶意有效负载而没有被发现或删除。”

在恶意软件分发之外,还观察到 ScarCruft 提供针对多个电子邮件和云服务(例如 Naver、iCloud、Kakao、Mail.ru 和 163.com)的凭据网络钓鱼网页。

然而,尚不清楚受害者是如何访问这些页面的,这增加了它们可能被嵌入到攻击者控制的网站上的 iframe 中或通过电子邮件作为 HTML 附件发送的可能性。

SEKOIA.IO 还发现了一款名为 AblyGo 的恶意软件,这是一个用 Go 语言编写的后门,它利用Ably实时消息传递框架来接收命令。

使用 CHM 文件走私恶意软件似乎也受到其他与朝鲜有关联的团体的追捧,ASEC发现了Kimsuky精心策划的网络钓鱼活动,以分发负责收集剪贴板数据和记录击键的后门。

其它阅读参考:

https://thehackernews.com/2023/03/scarcrufts-evolving-arsenal-researchers.html

https://defendcyberspace.com/north-korean-apt-group-scarcruft-deploys-new-malware-distribution-techniques/

如有侵权请联系:admin#unsafe.sh