证书& 访问技术 凭据访问包括窃取帐户名和密码等凭据的技术。用于获取凭据的技术包括:键盘记录或凭证转储。使用合法凭据可以给予对手访问系统,使其更难被检测到,并提供创建更多帐户以帮助实现其目标的机 2023-3-27 09:28:39 Author: 网络安全交流圈(查看原文) 阅读量:26 收藏

证书& 访问技术

凭据访问包括窃取帐户名和密码等凭据的技术。用于获取凭据的技术包括:键盘记录或凭证转储。使用合法凭据可以给予对手访问系统,使其更难被检测到,并提供创建更多帐户以帮助实现其目标的机会。

正在转储SAM数据库。 从内存中提取明文密码和NTLM哈希。 转储LSA机密

情景

使用Mimikatz进行凭据访问

从内存中提取明文密码和哈希

1、这个过程的第一步是与您的高完整性代理进行交互,这可以通过在Empire客户端中运行以下命令来完成:

interact <AGENT-ID>/<NAME>2、下一步是在代理shell上调用Mimikatz,这可以通过运行以下命令来完成:

mimikatz3、这将在目标系统上调用Mimikatz,您应该能够与Mimikatz提示符交互。

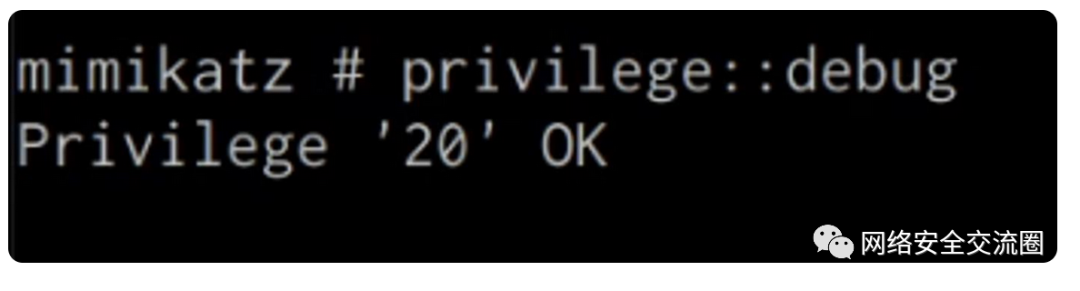

在我们了解如何使用Mimikatz从内存中转储明文凭据之前,您应该确认您具有利用各种Mimikatz功能所需的权限,这可以通过在Mimikatz提示符下运行以下命令来完成:

privilege::debug如果您有正确的权限,您应该会收到消息“Privilege '20' OK”,如下面的屏幕截图所示。

4、现在,我们可以通过在Mimikatz提示符中运行以下命令,使用Mimikatz从内存中提取明文密码:

sekurlsa::logonpasswords如果成功,Mimikatz将输出用户帐户和服务帐户的明文密码列表,如以下屏幕截图所示。

NTLM是Windows用于存储密码的默认哈希格式。

转储SAM数据库

我们还可以转储SAM(安全帐户管理器)数据库的内容与Mimikatz,这个过程也将需要一个代理与管理员权限。

lsadump::sam如果成功,Mimikatz将输出SAM数据库的内容,如以下屏幕截图所示。如上一个屏幕快照中突出显示的,SAM数据库包含用户帐户及其各自的NTLM哈希。

LSA秘密

Mimikatz也有能力转储LSA秘密,LSA秘密是Windows上本地安全机构(LSA)使用的存储位置。您可以在此处了解有关LSA及其工作原理的更多信息:https://networkencyclopedia.com/local—security—authority—lsa/

本地安全机构的目的是管理系统的本地安全策略,因此,它通常将存储与用户帐户有关的数据,例如用户登录、用户的认证及其LSA秘密等。应注意,此技术还需要具有提升特权的代理。

我们可以通过在Mimikatz提示符中运行以下命令将LSA Secrets转储到目标系统上:

lsadump::secrets如果成功,Mimikatz将在目标系统上输出LSA秘密,如下图所示。

到目前为止,我们已经能够为系统上的所有用户和服务帐户提取明文凭据以及NTLM散列。当我们探索横向移动技术以及如何使用我们能够提取的凭证和散列合法地对目标系统进行身份验证时,这些凭证和散列将派上用场。

团队业务范围 1. 《漏洞扫描服务》

2. 《渗透测试服务》

3. 《互联网暴露面服务》

4. 《APP安全测试服务》

5. 《代码审计服务》

6.《CTF\WEB\内网培训业务》

7. 《应急响应服务》

8. 《实战攻防演习服务》

9. 《钓鱼邮件测试服务》

团队时刻保持专业和热情,并且致力于提供卓越的服务,让每一位客户都能感受到我们的用心与专业。无论您遇到什么问题或需求,我们都会全心全意地为您解决,让您享受到最优质的服务体验。(业务需要请关注公众号微信联系)

点击下方名片关注公众号

如有侵权请联系:admin#unsafe.sh